Se ti violano la password, cambi la password. Se ti violano l’impronta digitale, non puoi cambiare il dito.

Fatta questa doverosa premessa, l’autenticazione biometrica sta sostituendo attivamente le password e i codici PIN tradizionali, offrendo un metodo più comodo e, come comunemente si ritiene e affidabile per confermare l’identità. Le impronte digitali, i tratti del viso, la voce e perfino la forma delle orecchie sono diventati parte del moderno panorama digitale.

Tuttavia, la rapida diffusione di tali tecnologie non è stata priva di conseguenze: oltre alla comodità, è aumentato anche il livello di abuso. L’interesse criminale per la biometria non è più ipotetico: i criminali sfruttano sempre più le sue vulnerabilità in attacchi reali.

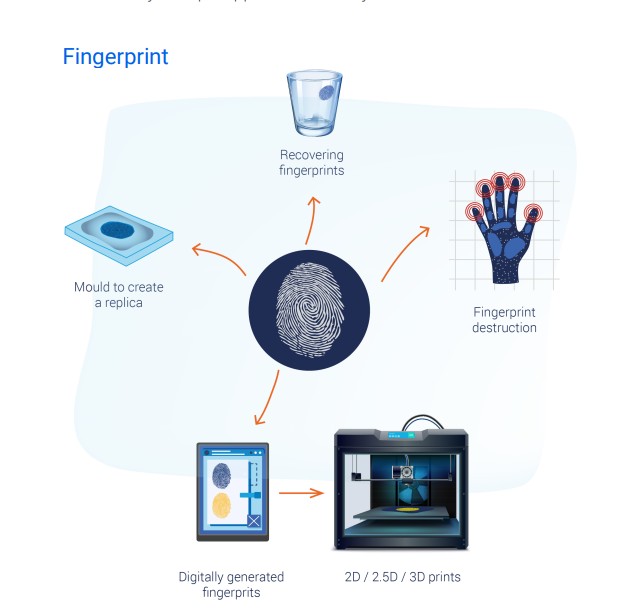

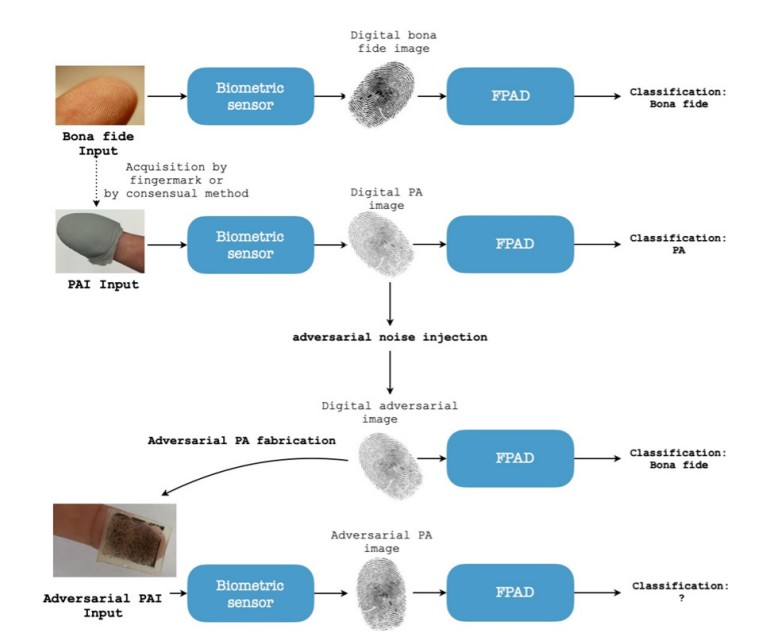

Secondo i dati di Europol, il numero di casi legati all’inganno dei sistemi biometrici è aumentato in modo significativo. L’attenzione principale degli aggressori è rivolta ai cosiddetti attacchi di presentazione. La loro essenza è la falsificazione o l’imitazione delle caratteristiche biometriche allo scopo di ingannare il sistema di autenticazione.

Un esempio semplice potrebbe essere una replica in silicone di un’impronta digitale realizzata a partire da una fotografia o da un campione fisico. Tali falsi possono essere realizzati in casa utilizzando materiali facilmente reperibili; le moderne stampanti 3D consentono di creare repliche ancora più precise.

Anche i sistemi di riconoscimento facciale si stanno rivelando vulnerabili. I criminali utilizzano maschere in silicone, trucco, algoritmi di morphing software e tecnologie deepfake. Questi ultimi consentono non solo di modificare l’immagine, ma anche di sintetizzare la voce, imitando il discorso di una determinata persona.

Tali metodi vengono utilizzati attivamente per aggirare i sistemi di sicurezza, anche nei servizi bancari e governativi. Ad esempio, si sono verificati casi in cui i deepfake sono stati utilizzati per aggirare l’identificazione nei sistemi di servizi remoti. Come osserva Europol, il vettore dell’abuso non è più limitato alla falsificazione dei dati. Ciò include anche l’estrazione di profili biometrici che possono essere utilizzati a fini di tracciamento, ricatto o addirittura monitoraggio di massa.

Le tecnologie progettate per rafforzare la sicurezza si trasformano in un mezzo di attacco nelle mani dei criminali. Inoltre, una volta compromessi, i dati biometrici non possono essere sostituiti: a differenza di una password, un’impronta digitale o la forma del viso rimangono invariate per tutta la vita.

Per contrastare le nuove minacce Le forze dell’ordine devono andare oltre la risposta tradizionale. Europol sottolinea l’importanza di una stretta collaborazione con ricercatori ed esperti di sicurezza. Lavorando insieme possiamo non solo prevedere i vettori di attacco, ma anche implementare rapidamente misure di protezione. Ciò include il monitoraggio delle minacce, gli aggiornamenti tempestivi degli algoritmi e l’etichettatura e l’analisi obbligatorie degli incidenti correlati all’aggiramento dei sistemi biometrici.

Si propone di prestare particolare attenzione alla sensibilizzazione degli agenti di polizia, degli esperti investigativi e degli specialisti tecnici. Comprendere le specificità degli attacchi biometrici, essere in grado di riconoscere le tracce del loro utilizzo ed essere in grado di lavorare con i dati biometrici durante le indagini sta diventando di fondamentale importanza. Non si tratta solo di proteggere i sistemi, ma anche della qualificazione giuridica di tali reati, che è ancora ben lungi dall’essere perfetta.

Il rapporto di Europol sottolinea che senza una risposta adeguata da parte delle forze dell’ordine, la società rischia di perdere fiducia nella biometria come tecnologia del futuro. In un contesto in cui la criminalità informatica sta raggiungendo nuovi livelli, non servono solo soluzioni tecniche, ma anche l’elaborazione di una strategia chiara che unisca gli sforzi dello Stato, delle imprese e della comunità scientifica. Questo è l’unico modo per mantenere l’equilibrio tra sicurezza e praticità, che era originariamente al centro degli sviluppi biometrici.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…