Come sappiamo, dopo ogni attacco informatico, nella consueta logica delle “slide del giorno dopo”, si inizia ad analizzare l’accaduto e si avviano una serie di miglioramenti affinché tali problematiche non si ripresentino più.

Ne avevamo parlato recentemente in un video sul canale Youtube dal titolo “la magia del databreach” che vi consigliamo di vedere dove facevamo una provocazione, dicendo “per fortuna che ci sono i databreach”, in quanto fanno accrescere la sicurezza informatica nelle organizzazioni, una volta che le aziende ne sono venute fuori. Ma sinceramente mai avremmo pensato a quello che è accaduto alla ULSS6 di Padova.

Infatti, dopo il clamoroso attacco informatico alla ULSS6, avviato il 3 dicembre dello scorso anno, terminato con la divulgazione di dati sanitari moltissimi pazienti da parte della gang LockBit 2.0, ora si inizia a correre ai ripari, definendo delle normative, per l’uso degli strumenti informatici sia per chi lavora in presenza in ospedale, e sia per chi lavora in smart working.

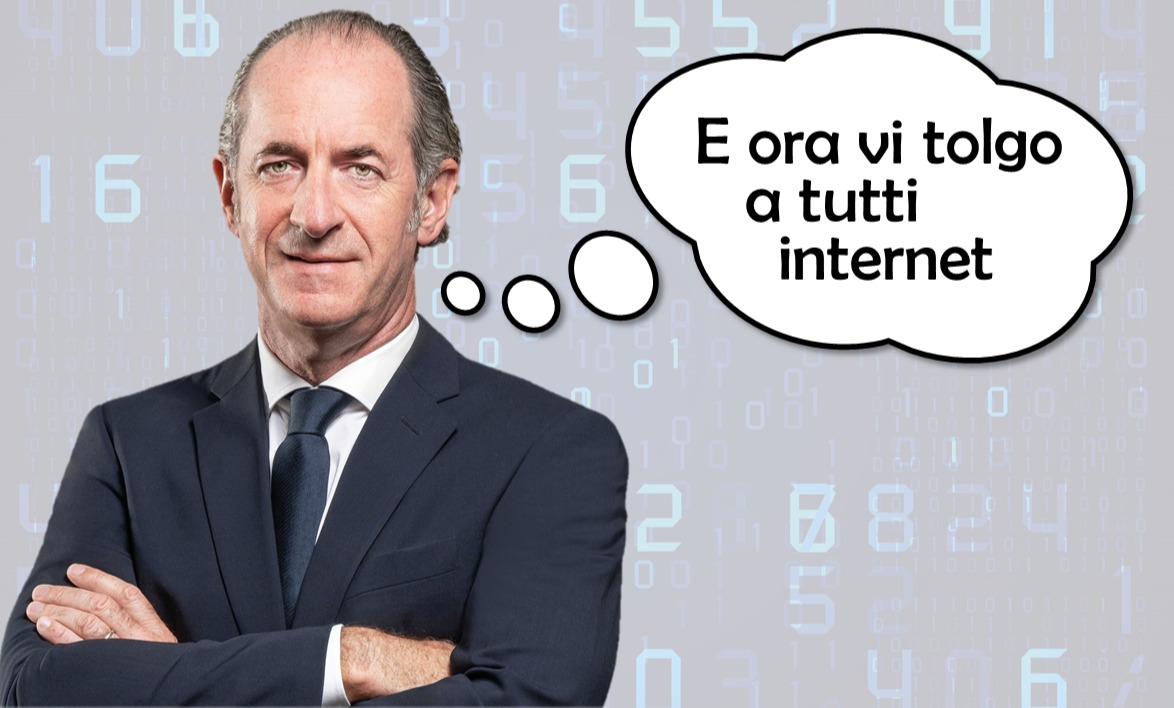

Questo accade in seguito a quanto dichiarato la settimana scorsa dal presidente Zaia:

“Uno dei canali d’ingresso dei criminali è anche lo smart working, per esempio l’utilizzo di password simili al lavoro e per le cose personali”

Questa nuova policy interna infatti ha come obiettivo:

“di fare in modo di evitare la navigazione in siti dove i pirati informatici fanno presto ad inserirsi per i loro attacchi ai server. Per i dipendenti dell’Azienda Sanitaria locale è quindi vietato utilizzare i dispositivi per introdursi abusivamente nei sistemi informatici aziendali, installare e utilizzare programmi che non siano stati regolarmente acquistati dall’Azienda, rivelare la propria password, asportare i dati di cui l’Usl 6 è titolare, intercettare, impedire o interrompere le comunicazioni inerenti ai sistemi informatici.”

riporta telenuovo, ed inoltre sembrerebbe che sia stata vietata anche la navigazione (anche se non si comprende con precisione i limiti) e la conservazione di documenti, mail, immagini, video se non legati alle finalità lavorative, oltre al divieto assoluto di utilizzare social media, forum, chat, instant messaging.

Verranno inoltre eseguiti dei controlli a campione per comprendere se la dotazione aziendale viene utilizzata secondo quanto espresso nella normativa ed inoltre, qualora non vengano rispettate queste regole, si potrebbe incorrere a sanzioni disciplinari, civili e penali.

Non è la prima volta che questo accade dopo un grosso incidente informatico.

Anche la Regione Lazio dopo l’attacco di agosto aveva vietato l’utilizzo di internet da parte dei dipendenti e l’uso dei social network.

Bisogna comunque dire, che prima di vietare l’utilizzo di una tecnologia, sarebbe importante comprendere il vettore di attacco utilizzato dagli affiliati di LockBit per compromettere le reti della ULSS6 e da lì analizzare con precisione quali possano essere i punti di miglioramento per poter evitare situazioni analoghe.

Se vietato internet agli utenti e non facciamo il patch management (ma questo è solo un esempio), al posto di sanare una situazione critica, ci potremmo trovare con due problematiche che potrebbero esploderci presto tra le mani.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…