Autore: Roberto Campagnola

Data Pubblicazione: 30/05/2021

In questo articolo illustreremo le due principali piattaforme hardware per la costruzione di un computer quantistico, le limitazioni pratiche che si devono affrontare nella progettazione e cercheremo di rispondere alla domanda perché questo tipo di computer non sono ancora una realtà su larga scala.

Nel 1996, durante la sua attività di ricerca presso la IBM, il fisico David DiVincenzo pubblicò un articolo intitolato “Topics in Quantum Computing” in cui delineò 5 requisiti minimi necessari per la realizzazione di una macchina a computazione quantistica.

I primi quattro criteri valgono anche per i computer classici perché non vogliamo esser limitati in termini di architetture o possibili operazioni da svolgere, mentre l’ultimo criterio è specifico per i computer quantistici.

L’unica interazione a cui devono essere sottoposti i qubit deve essere quella con “l’apparato di misura” per eseguire una operazione logica. Nel mondo reale, a livello fondamentale sistemi fisici quali atomi, ioni, fotoni etc. sono in costante interazione tra loro e con l’ambiente esterno: per esempio la presenza di un campo magnetico può influenzare la dinamica di un sistema, l’interazione radiazione-materia porta al cambiamento delle proprietà di un sistema fisico o alla produzione di nuove particelle.

Queste interazioni, se in presenza di un sistema quantistico, possono portare a drammatici effetti chiamati effetti di decoerenza. Per esempio un sistema quantistico può passare da una condizioni di sovrapposizione ad uno stato ben definito di 0 o 1, perdendo il vantaggio quantistico nella computazione. Altri effetti indesiderati nello stato di sovrapposizione possono essere il bit-flip o il sign-flip, o anche una loro combinazione. Contrastare il “rumore” e la minima sorgente di errori è quindi una grande preoccupazione se non la più grande nel costruire computer quantistici di larga scala.

Tra le tecnologia disponibili, le architetture principale sono i processori costruiti con circuiti superconduttori o con trappole di ioni.

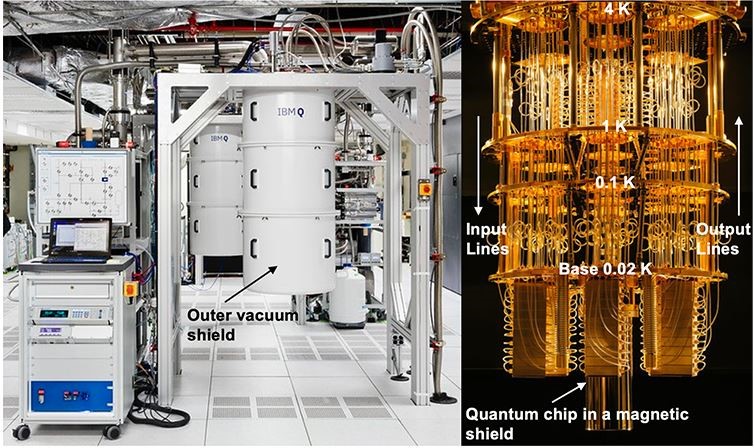

Attualmente grandi compagnie o startup (IBM, INTEL, Google, Rigetti) puntano sui superconduttori per la loro costruzione dei computer quantistici. Nei materiali superconduttori la resistenza elettrica cala bruscamente a zero quando si raggiungono temperature inferiori ad una temperature critica, in genere dell’ordine delle decine di K. Attualmente il regime di temperature raggiunte è di millesimi di K sopra 0 K, lo zero assoluto. Nella foto del quantum computer IBM a YorkTown, New York, le complicate strutture non sono altro che il sistema criogenico per raffreddare i processori a temperature bassissime.

Foto dell’apparato criogenico che ospita e raffredda i processori quantistici a superconduttore

A sinistra visuale esterna, a destra vista interna con 4 stage di raffreddamento (4K, 1K, 0.1 K, 0.02 K), e il processore alla base

Il regime di temperature prossime a 0 K è necessario per poter raggiungere il regime di superconduttività, per impedire la dissipazione di energia dovuta alla resistenza elettrica nei circuiti, e per favorire l’eliminazione del rumore termico e quindi la perdita del regime quantistico e dell’informazione. Nei superconduttori, i portatori di carica e dell’informazione sono coppie di elettroni (chiamate coppie di Cooper) e non i singoli elettroni come in un conduttore normale; tale coppia non incontra resistenza quando passa nei metalli del circuito. Per codificare gli stati 0 e 1 in due diversi stati energetici del sistema fisico, si usano due differenti strategie:

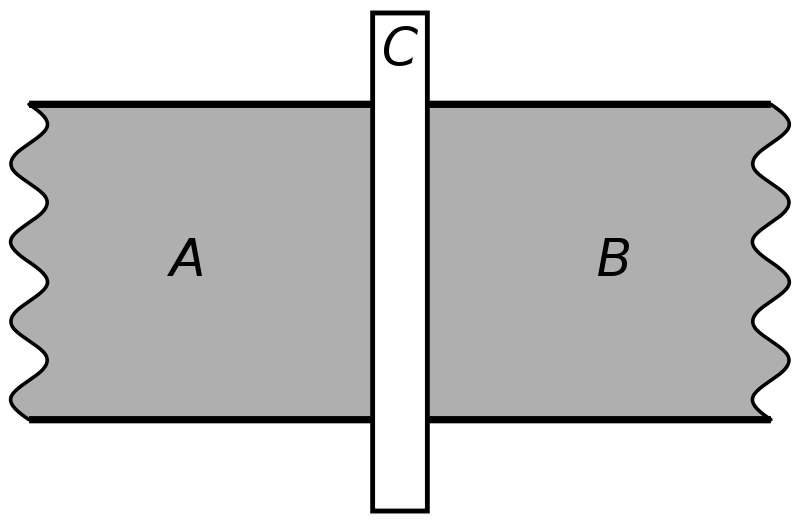

Diagramma della giunzione Josephson: A e B rappresentano i materiali superconduttori, C l’isolante

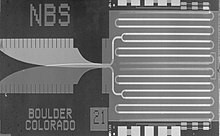

Array di processori a giunzione Josephson

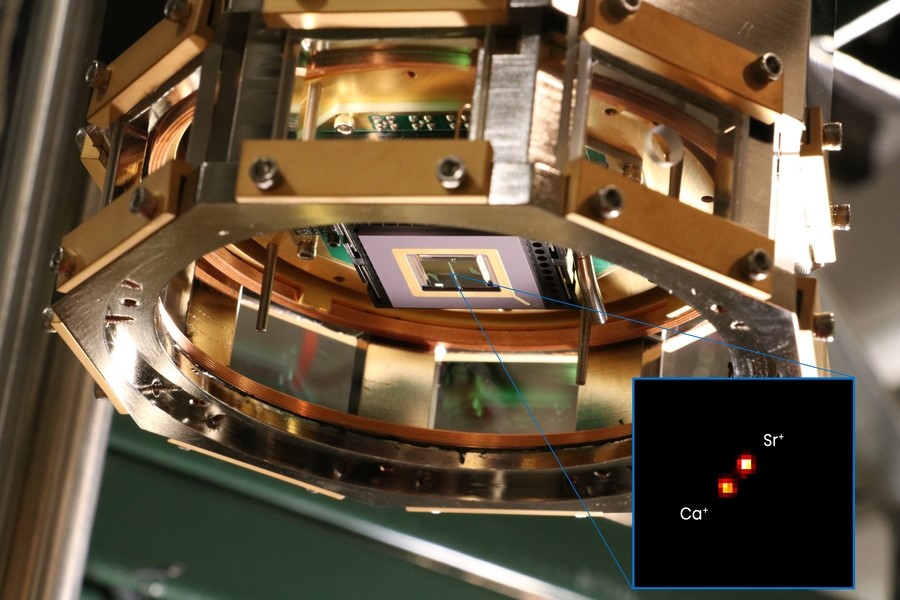

Il secondo approccio per un computer quantistico che fornisce ottime prestazione è la trappola ionica, un dispositivo che usa la combinazione di campi elettrici o magnetici per confinare ioni, cioè atomi con carica elettrica in eccesso. La trappola ionica più utilizzata nella computazione quantistica è la trappola di Paul, in onore del premio nobel per la fisica Wolfgang Paul che inventò il primo dispositivo nel 1955 e usa la combinazione di campi elettrici statici e oscillanti per il confinamento degli ioni. L’energia interna degli ioni può essere usata per codificare i due stati del qubit e l’informazione quantistica può essere trasferita attraverso il moto collettivo degli ioni. Questo moto collettivo nasce dal fatto che gli ioni sono fortemente accoppiati attraverso l’interazione coulombiana. In aggiunta ai campi elettrici, per operazioni che richiedono l’impiego di uno o più qubits si usano anche laser sia per “raffreddare” gli ioni cioè per limitarne l’agitazione termica e la relativa dissipazione sia per modificarne le proprietà per esempio indurre l’accoppiamento tra i loro stati quantistici e le relative modifiche, sia tra stati interni di uno stesso qubit sia tra più qubits.

Processore a trappola ionica (al centro) usato per bloccare due ioni di calcio e stronzio e rendere entagled i qubits.

Nell’ingrandimento, immagine in falsi colori della luce emessa dagli ioni mentre sono raffreddati da laser. Entrambe le architetture presentano punti deboli e punti di forza. Oltre ad avere gate più veloci, e poter garantire un alto numero di operazioni al secondo, i processori quantistici a superconduttore hanno il vantaggio di essere costruiti con tecniche già esistenti. Sfortunatamente richiedono costose e complesse apparecchiature per raggiungere temperature prossime allo zero assoluto e sono molto suscettibili a rumore quantistico.

D’altra parte trappole di ioni sono più stabili, all’interno dei processori si ha una connettività migliore tra i qubit. Sfortunatamente compiono un numero minore di operazioni in un secondo. Questo non è sorprendente, infatti un migliore isolamento significa più difficoltà di interazione nel sistema. Inoltre sono richiesti molti laser per implementare le porte logiche.

Semplificando possiamo dire che i superconduttori riguardano più la “quantità” mentre le trappole ioniche la “qualità” delle operazioni possibili. Ovviamente l’obiettivo futuro è combinare i due aspetti per la costruzione di un computer di larga scala.

Foto 1: IBM

Foto 2: Wikipedia

Foto 3: Lincoln Laboratory

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…