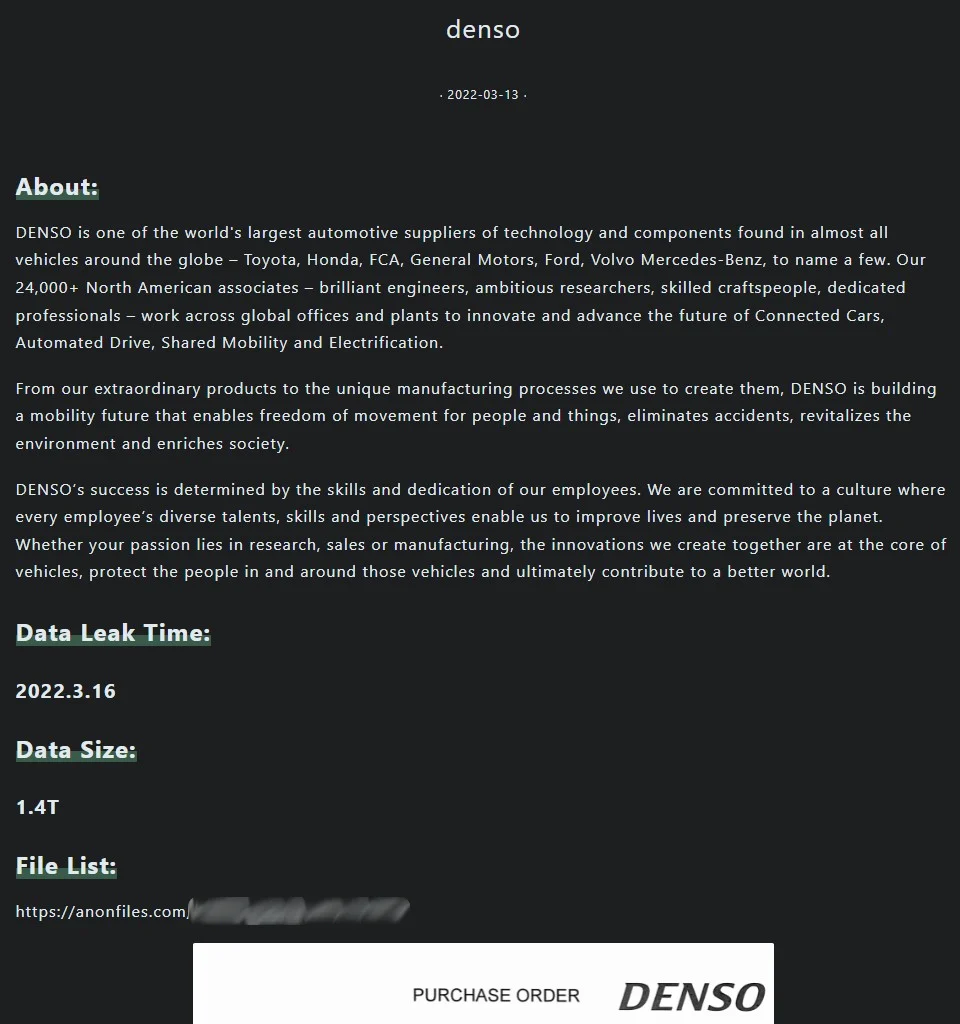

Dopo che gli operatori del nuovo ransomware Pandora, apparso sulla scena a marzo 2022 hanno iniziato a far trapelare dati, i rappresentanti dei principali produttori di componenti per auto Denso hanno confermato che la società è stata colpita da un attacco hacker già il 10 marzo 2022.

Denso è uno dei maggiori produttori mondiali di componenti per auto ed è associato a marchi come Toyota, Mercedes-Benz, Ford, Honda, Volvo, Fiat e General Motors.

Denso fornisce ai produttori un’ampia gamma di componenti elettrici ed elettronici, sistemi di controllo del gruppo propulsore e altri componenti speciali.

I funzionari dell’azienda riferiscono che la rete aziendale di Denso in Germania è stata violata la scorsa settimana. Presumibilmente, gli specialisti dell’azienda hanno rilevato quasi immediatamente l’accesso non autorizzato e hanno immediatamente risposto all’incidente, isolando gli aggressori da altri dispositivi di rete e limitando l’attacco alla sola unità tedesca.

Separatamente, si sottolinea che tutte le imprese e gli impianti manifatturieri continuano a funzionare normalmente, quindi non c’è bisogno di temere interruzioni della catena di approvvigionamento.

Sebbene Denso affermi che l’attacco non ha influito sul funzionamento dell’azienda, gli operatori del ransomware Pandora hanno già iniziato a pubblicare 1,4 TB di file che sarebbero stati rubati durante l’hacking dell’azienda.

Bleeping Computer , che ha esaminato i dati già diffusi, scrive che la fuga di notizie contiene ordini di acquisto, schemi tecnici, accordi di riservatezza e così via. La loro autenticità non è stata ancora confermata.

Si fa notare che Pandora è un gruppo di estorsionisti con un proprio ransomware, ma non è ancora chiaro se i file sulla rete Denso siano stati crittografati o meno se gli hacker stiano chiedendo un riscatto.

I ricercatori di sicurezza affermano che solo pochi mesi fa sul dark web si potevano trovare annunci per la vendita dell’accesso alla rete Denso e l’azienda è stata avvertita del furto delle credenziali. Se non si è prestata la dovuta attenzione al problema, è probabile che questo sia servito come punto di ingresso per gli hacker rivenduto dai “broker di accesso” agli affiliati di pandora.

Funny enough, couple months ago I warned DENSO of threat actor selling access to their network, if it's the very same way they entered their network I am gonna flip my table https://t.co/rf7g3Pcp6u

— Rad V. (@radvadva) March 13, 2022

Inoltre, secondo la pubblicazione, Pandora potrebbe essere un rebranding del ransomware Rook, il che è suggerito dalla somiglianza del codice e dei packer utilizzati dagli aggressori.

Stranamente, nel dicembre 2021, gli operatori di Rook hanno anche rilasciato dati presumibilmente rubati da Denso. Non è ancora chiaro se l’azienda abbia subito due volte gli attacchi o se i malintenzionati abbiano avuto una sorta di “sovrapposizione” con la pubblicazione dei dati.

Allo stesso tempo, ci sono altre teorie, ad esempio, un ricercatore noto con il soprannome di Arkbird osserva che Pandora utilizza lo stesso file packer eseguibile del malware NightSky, un vecchio rebranding del ransomware LockFile e AtomSilo.

(here Pandora vs Rook f87be226e26e873275bde549539f70210ffe5e3a129448ae807a319cbdcf7789) have similar process for unpack the implant to run. The final payload triggers also with the yara rules for the rook ransomware. So that an other renaming of Rook after NightSky. pic.twitter.com/i1wX9PEnaH

— Arkbird (@Arkbird_SOLG) March 14, 2022

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…