Gli esperti stanno studiando il gruppo ransomware Akira, che da marzo 2023 ha compromesso almeno 63 organizzazioni, prendendo di mira principalmente le piccole e medie imprese. Gli analisti di Arctic Wolf ritengono che Akira possa essere sostenuto da diverse persone associate al già inattivo gruppo Conti.

Come accennato in precedenza, Akira attacca principalmente le piccole e medie imprese e quindi le aziende di tutto il mondo diventano vittime del ransomware, sebbene gli hacker si concentrino su obiettivi negli Stati Uniti e in Canada.

Akira in genere si infiltra nei sistemi Windows e Linux tramite i servizi VPN, soprattutto se gli utenti non hanno abilitato l’autenticazione a più fattori. Per ottenere l’accesso ai dispositivi delle vittime, gli aggressori utilizzano credenziali compromesse, che molto probabilmente acquistano sul dark web.

Una volta che il sistema è stato infettato, Akira cerca di eliminare i backup che possono essere utilizzati per ripristinare i dati, quindi il ransomware crittografa i file con estensioni specifiche, aggiungendo l’estensione “.akira” a ciascuno di essi.

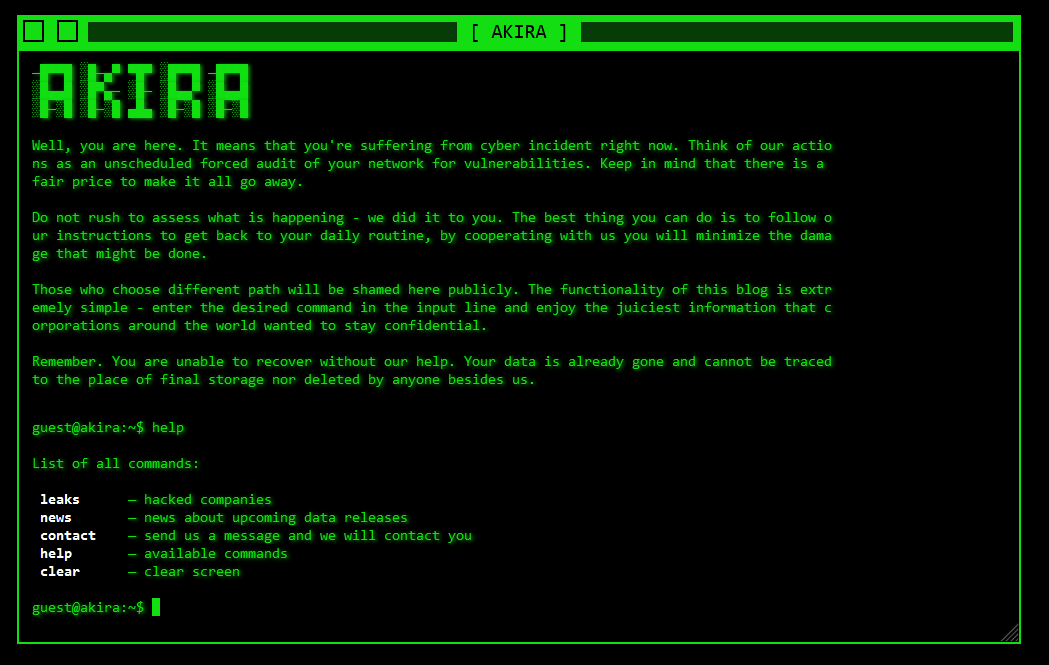

La nota di riscatto che gli aggressori lasciano nel sistema è scritta in inglese, ma contiene molti errori. In questo messaggio, il gruppo afferma di non voler causare gravi danni finanziari alla vittima e l’importo del riscatto sarà determinato in base al reddito e ai risparmi dell’azienda interessata. Di solito Akira richiede un riscatto compreso tra 200.000 e 4.000.000 di dollari.

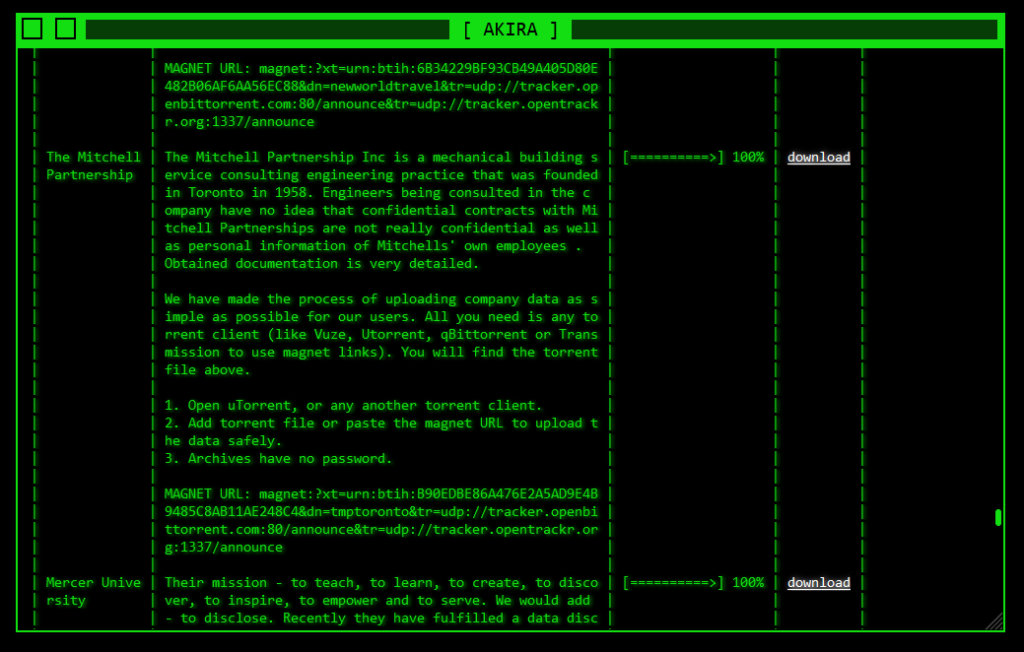

Gli esperti sottolineano che Akira utilizza tattiche di “doppia estorsione”, non solo crittografando i dati delle vittime, ma anche rubando informazioni dai sistemi compromessi prima della crittografia. Successivamente, gli aggressori minacciano di pubblicare o vendere questi dati ad altri criminali se non ricevono un riscatto.

“Il gruppo non insiste affinché la società paghi sia per la decrittazione dei dati che per la rimozione delle informazioni rubate. Invece, Akira offre alle vittime l’opportunità di scegliere ciò per cui vorrebbero pagare “, scrivono gli specialisti.

Akira ransomware è simile a Conti in molti modi, dicono i ricercatori. Il malware ignora gli stessi tipi di file e directory e utilizza un algoritmo di crittografia simile. Ma va tenuto conto che all’inizio del 2022 le chat interne di Conti e il codice del ransomware sono diventati di dominio pubblico e ora l’attribuzione degli attacchi è diventata più difficile.

A giugno, i ricercatori di Avast hanno rilasciato dati simili sulla probabile connessione di Akira con Conti, affermando che i creatori del nuovo ransomware erano almeno “ispirati dai codici sorgente di Conti trapelati”.

Vale la pena notare che all’inizio di questo mese, Avast ha rilasciato uno strumento di decrittazione gratuito per i file interessati dagli attacchi Akira. Finora, lo strumento funziona solo su Windows e, dopo il suo rilascio, gli operatori di malware hanno modificato la procedura di crittografia per impedire il recupero gratuito dei file.

I ricercatori di Arctic Wolf invece, si sono concentrati sull’analisi della blockchain e hanno trovato tre transazioni sospette in cui gli utenti di Akira hanno trasferito più di 600.000 dollari a indirizzi utilizzati in precedenza da Conti. Secondo gli esperti, due portafogli scoperti sarebbero stati precedentemente collegati alla gestione di Conti, e uno di loro ha ricevuto pagamenti da diverse famiglie di estorsori.

“Sebbene Conti si sia sciolto a causa di conflitti interni e della pubblicazione del loro codice sorgente, nel 2023 molti membri di Conti hanno continuato a devastare le organizzazioni attraverso il loro lavoro con altri gruppi RaaS, tra cui Akira”, conclude Arctic Wolf.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…