Autore: Pietro DI Maria e Massimiliano Brolli

Data Pubblicazione: 23/03/2022

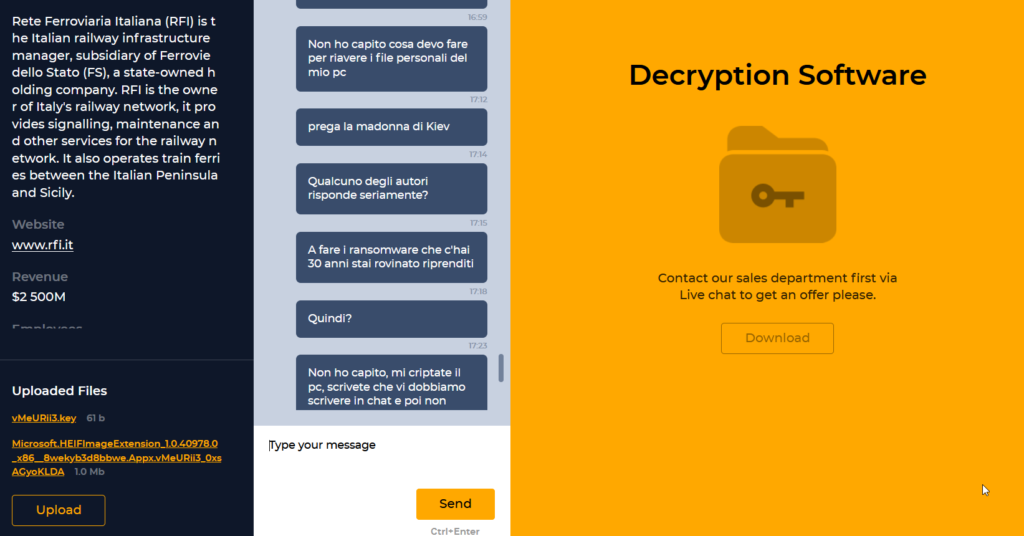

Come abbiamo visto, nella giornata di ieri, RHC ha pubblicato le prime schermate delle conversazioni presenti nel backend del data leak site (DLS) di Hive ransomware, riportando che tale link e le credenziali di accesso sono state pubblicate prima su un canale Twitch e poi su un noto canale Telegram.

Sicuramente occorrerebbe comprendere chi da dentro il gruppo Ferrovie dello Stato abbia fatto fuoriuscire tale preziosa informazione, che si sta rivelando purtroppo un problema per l’azienda italiana.

RHC, come abbiamo letto nell’articolo di ieri, ha prontamente richiesto la cancellazione dell’immagine che riportava le credenziali di accesso, cosa che è stata fatta, ma come sappiamo, una volta persa una informazione su internet, questa è persa per sempre.

Quindi, molte persone hanno acceduto alla sezione protetta di Hive, avendo interazioni con la gang criminale, e alla fine sono comparsi dei messaggi folli, che di fatto fanno comprendere verso l’esterno l’identità dell’italiano medio e del concetto dello “scimpanzé dell’informatica italiano”, comparso più volte all’esterno.

Le persone non autorizzate hanno quindi iniziato a pubblicare messaggi senza senso, come nel caso “Prega la madonna di kiev”, che potrebbe aver creato delle reazioni di incitamento all’odio verso gli addetti alla chat.

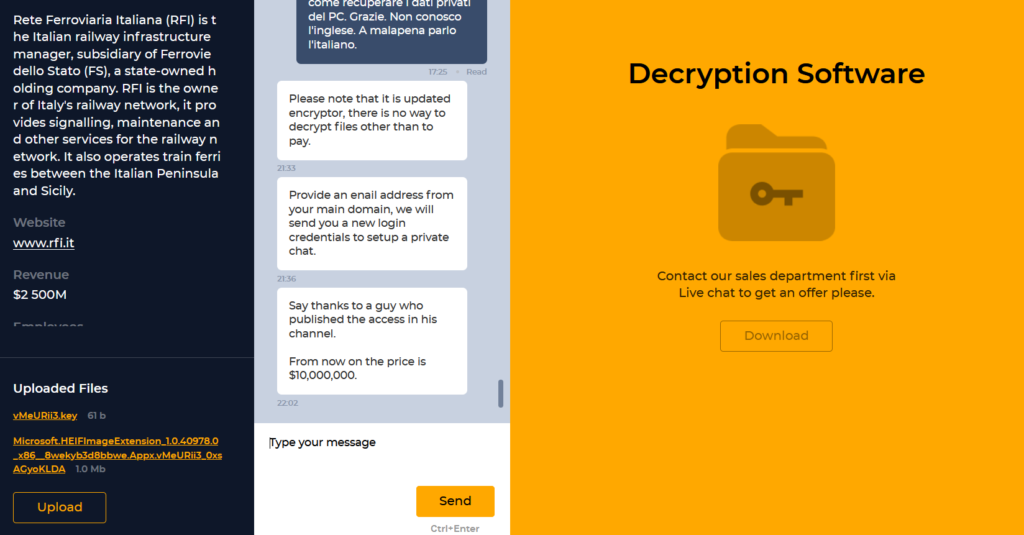

Infatti, poco dopo ecco che la gang pubblica un ulteriore messaggio riportando quanto segue:

Di fatto dicendo all’azienda di ringraziare il ragazzo che ha pubblicato le credenziali di accesso al backend e che da ora in avanti il prezzo del riscatto sarà pari a 10 milioni di dollari.

Non c'è modo per decrittografare i file se non per paghi.

21:33

Fornisci un indirizzo enail dal tuo dominio principale, ti invieremo nuove credenziali di accesso per impostare una chat privata.

21:36

Ringrazia il ragazzo che ha pubblicato l'accesso nel suo canale.

D'ora in poi il prezzo è di $ 10.000.000.Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…