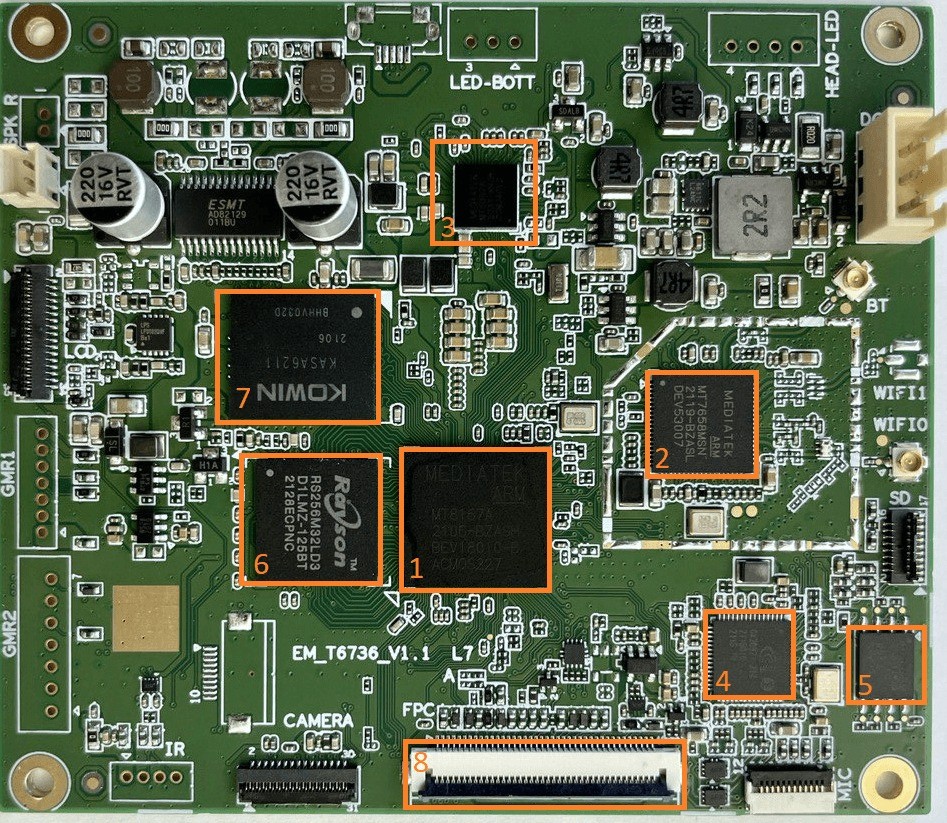

I ricercatori di Kaspersky Lab hanno studiato un robot giocattolo e hanno scoperto una serie di pericolose vulnerabilità. Ad esempio, gli aggressori possono utilizzare la telecamera inserita in un giocattolo per comunicare con un bambino all’insaputa dei genitori.Il robot in questione, è un dispositivo interattivo basato su Android. Anche se i ricercatori non rivelano il nome dell’azienda produttrice, viene riferito che il robot è dotato di un grande schermo a colori, un microfono, una videocamera e può muoversi, essendo un cosiddetto “tablet su ruote”.

Le funzionalità del robot includono applicazioni di gioco ed educative per bambini, un assistente vocale, la capacità di accedere a Internet e comunicare con i genitori tramite applicazioni sui loro smartphone.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Prima di utilizzare il robot, è necessario collegarlo a un account. Per fare ciò, l’utente deve installare un’applicazione speciale. Quando lo accendi per la prima volta, il giocattolo ti chiede di selezionare una rete Wi-Fi, collegare il robot al dispositivo mobile del genitore e inserire il nome e l’età del bambino. Inoltre, quando lo accendi per la prima volta e ti connetti a Internet, il giocattolo richiede l’aggiornamento del software all’ultima versione e senza questo non funziona. Tuttavia, gli esperti hanno deciso di non aggiornare subito il firmware per vedere cosa si poteva imparare dalla versione precedente.

La prima vulnerabilità riscontrata era che le informazioni sul bambino venivano trasmesse tramite HTTP in testo non crittografato. Cioè, in teoria, gli aggressori potevano intercettare questi dati utilizzando software per analizzare il traffico di rete. In questo caso, prima di aggiornare il firmware del robot alla versione corrente, è stato utilizzato il protocollo HTTP, dopo l’aggiornamento è stato utilizzato HTTPS.

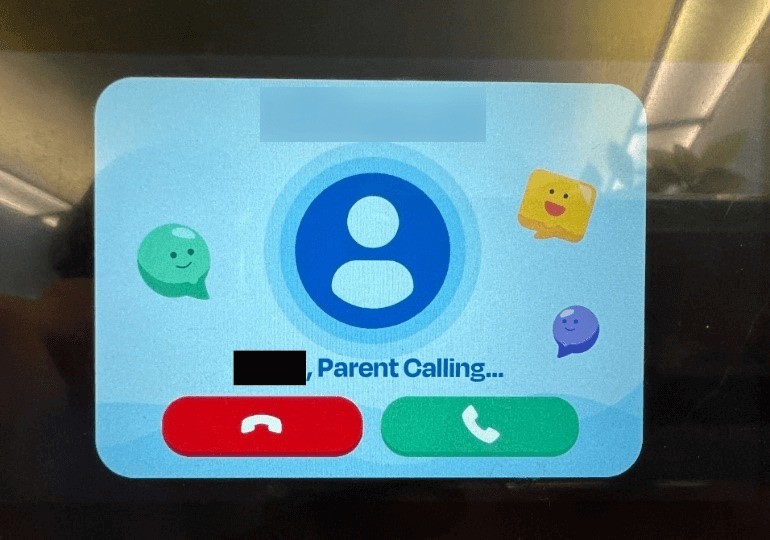

Si è inoltre scoperto che non venivano effettuati controlli adeguati durante l’impostazione di una videochiamata. Per questo motivo, gli aggressori potrebbero utilizzare la fotocamera e il microfono del robot per chiamare i bambini senza l’autorizzazione dell’account di un genitore. In questo caso, se il bambino accettasse la chiamata, il malvagio potrebbe iniziare a comunicare con lui all’insaputa degli adulti.

Inoltre, utilizzando la forza bruta per recuperare una password monouso di sei cifre (e senza alcun limite al numero di tentativi falliti), l’aggressore potrebbe collegare in remoto il robot al suo account invece che a quello del genitore. In questo caso, per ripristinare legittimamente la connessione, dovresti contattare il supporto tecnico.

Alla fine del rapporto, gli esperti sottolineano che “il fornitore ha contattato e accettato la responsabilità per tutti i problemi di sicurezza rilevati” segnalati da Kaspersky Lab. “L’azienda ha fornito le istruzioni necessarie e apportato le correzioni necessarie per garantire una protezione affidabile dei dati e impedire agli aggressori di utilizzare il giocattolo per altri scopi. Grazie agli sforzi degli sviluppatori, le opportunità per potenziali trasgressori sono state eliminate”, concludono i ricercatori.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.