Un incidente cibernetico ha colpito Ticketmaster, con un attore malevolo che ha avanzato una richiesta di riscatto, minacciando di divulgare dati sensibili a meno che non venga pagata una somma di 2 milioni di dollari USA.

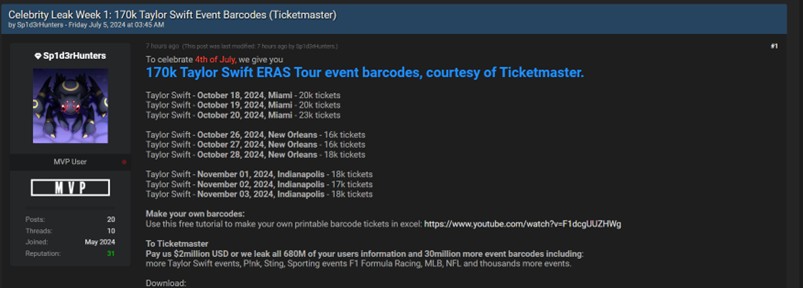

L’hacker sostiene di possedere 170.000 codici a barre relativi agli eventi del tour ERAS di Taylor Swift, oltre a una vasta quantità di dati aggiuntivi, tra cui informazioni sugli utenti e codici a barre per numerosi altri eventi.

Supporta Red Hot Cyber

Secondo quanto dichiarato dal cybercriminale, i codici a barre compromessi includono i biglietti per i concerti di Taylor Swift nelle seguenti date e località:

In una dichiarazione, l’hacker minaccia di divulgare tutti i 680 milioni di record degli utenti e 30 milioni di codici a barre per eventi aggiuntivi se Ticketmaster non risponde alla richiesta di riscatto. I codici a barre aggiuntivi comprendono ulteriori eventi di Taylor Swift, oltre a biglietti per altri eventi di alto profilo con artisti come P!nk e Sting, e eventi sportivi come la Formula 1, la MLB e la NFL.

Al momento, non possiamo confermare con certezza la veridicità della violazione, poiché l’organizzazione non ha ancora rilasciato alcun comunicato stampa ufficiale sul proprio sito web riguardo all’incidente. Pertanto, questo articolo dovrebbe essere considerato come una ‘fonte di intelligence’.

Chester Wisniewski Director, Global Field CTO della multinazionale della sicurezza informatica SOPHOS ha riportato:

“Sembra che le cose continuino a peggiorare per Ticketmaster. Non solo la loro violazione è ancora più ampia di quanto molti di noi avessero immaginato, ma quanto avvenuto con la vendita dei biglietti di Taylor Swift ha inevitabilmente aggravato la situazione e riacceso l’attenzione su quanto era emerso quasi un mese fa. Oltre a quanto accaduto con i biglietti del tour “Eras” , vanno infatti considerate le informazioni rilasciate da 404 Media secondo cui, applicando il reverse engineering al modo in cui Ticketmaster e AXS producono i loro biglietti elettronici, i bagarini hanno scoperto come rigenerare biglietti autentici su un’infrastruttura da loro controllata. In questo modo vengono eliminate le restrizioni anti-scalping imposte ai biglietti da Ticketmaster e AXS. La combinazione di queste due problematiche potrebbe generare il caos, nel momento in cui i cybercriminali dovessero rendere disponibili i dati dei biglietti. Sembra infatti che non poche persone sappiano come duplicare il sistema di protezione dal rischio di copia o trasferimento dei biglietti di Tiketmaster, e questo potrebbe dunque portare alla rivendita fraudolenta di biglietti legittimi e, di conseguenza, diversi fan potrebbero cercare di utilizzare lo stesso biglietto per accedere ai concerti. Sebbene le sfide che gli intermediari di biglietti devono affrontare non possano essere risolte da terzi, quanto avvenuto deve servire a ribadire quanto l’autenticazione a più fattori non sia una tecnologia opzionale nel momento in cui si devono gestire e controllare dati sensibili. Idealmente, va utilizzata insieme al monitoraggio degli accessi per individuare modelli di accesso anomali, consentendo di rilevare tempestivamente una violazione. Si tratta dunque dell’occasione perfetta, per ogni organizzazione, per rivedere i propri processi di controllo degli accessi e di monitoraggio dei dati.”

Il possibile attacco informatico a Ticketmaster rappresenta un grave rischio per la sicurezza dei dati degli utenti e solleva interrogativi sulla vulnerabilità delle piattaforme di vendita online di biglietti. Resta da vedere come Ticketmaster risponderà a questa minaccia e quali misure verranno adottate per prevenire futuri incidenti di questo tipo.

L’evolversi della situazione sarà seguito con attenzione, in quanto le ripercussioni di un’eventuale divulgazione dei dati potrebbero essere significative sia per gli utenti che per l’industria degli eventi e dello spettacolo.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori notizie sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.