Dopo la pubblicazione di un post che riportava alcune print screen di dettaglio relative alla violazione di Micrososft e di Okta, il gruppo LAPSUS$ scrive un ulteriore post su Telegram dove riporta la loro reazione all’aggiornamento di Okta.

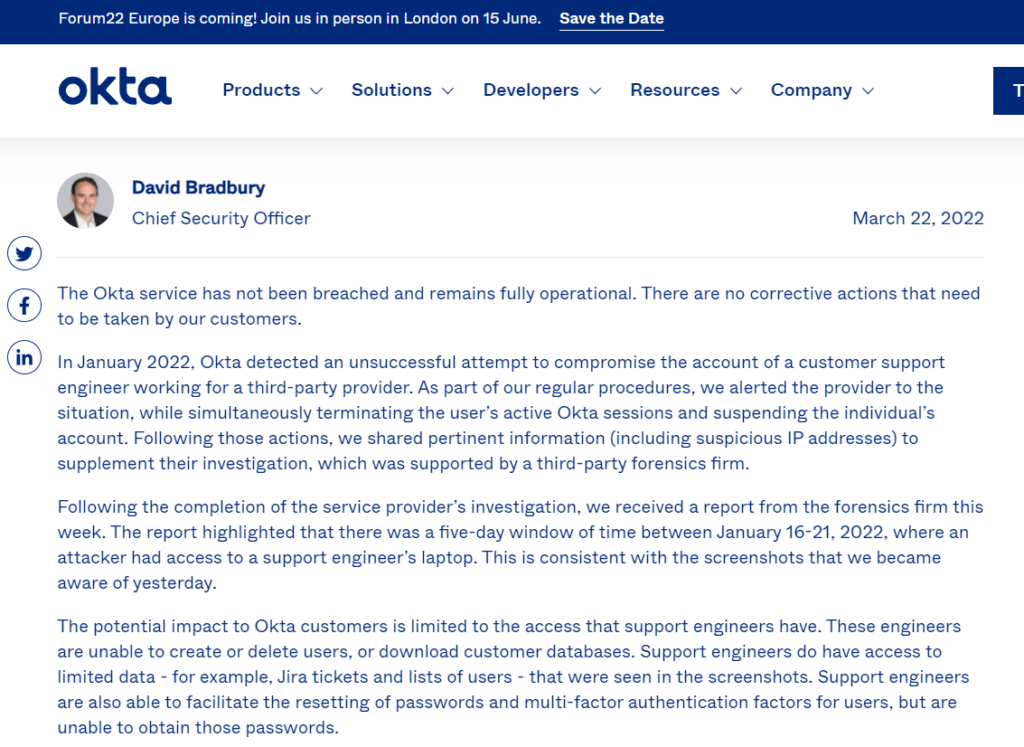

Di fatto si tratta di commenti su quanto dichiarato dal CISO di Okta in un post di oggi, dove descrive la mancata violazione da parte del collettivo hacker riportando:

“Il servizio Okta non è stato violato e rimane pienamente operativo. Non ci sono azioni correttive che devono essere intraprese dai nostri clienti.”

Nello specifico, il post su telegram riporta una serie di risposte a quanto dichiarato da Okta, dichiarando apertamente che l’azienda sta peccando di “Mancata trasparenza”. Infatti suggerisce di far svolgere una analisi forense approfondita da una azienda leader nel settore nelle analisi forensi e suggerisce Mandiant, dicendo:

“Se ti impegni per la trasparenza, che ne dici di assumere un’azienda come Mandiant e PUBBLICARE la loro relazione? Sono sicuro che sarebbe molto diverso dal tuo rapporto :)”

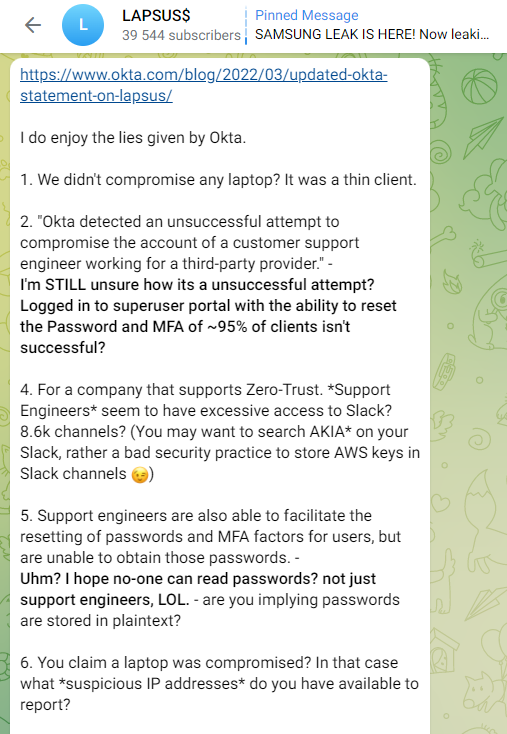

https://www.okta.com/blog/2022/03/updated-okta-statement-on-lapsus/

Mi piacciono le bugie di Okta.

1. Non abbiamo compromesso nessun laptop? Era un thin client.

2. "Okta ha rilevato un tentativo fallito di compromettere l'account di un tecnico dell'assistenza clienti che lavora per un fornitore di terze parti." -

Non sono ancora sicuro di come sia un tentativo fallito? L'accesso al portale del superutente con la possibilità di reimpostare la password e l'autenticazione a più fattori di circa il 95% dei clienti non ha esito positivo?

4. Per un'azienda che supporta Zero-Trust. * Gli ingegneri di supporto * sembrano avere un accesso eccessivo a Slack? 8.6k canali? (Potresti voler cercare AKIA * sul tuo Slack, piuttosto una cattiva pratica di sicurezza per archiviare le chiavi AWS nei canali Slack 😉)

5. I tecnici dell'assistenza sono anche in grado di facilitare la reimpostazione delle password e della MFA per gli utenti, ma non sono in grado di ottenere tali password. - Ehm? Spero che nessuno possa leggere le password? non solo gli ingegneri di supporto, LOL. - stai insinuando che le password siano memorizzate in chiaro?

6. Sostieni che un laptop sia stato compromesso? In tal caso quali *indirizzi IP sospetti* avete a disposizione per segnalare?

7. Il potenziale impatto sui clienti Okta NON è limitato, sono abbastanza certo che reimpostare le password e l'autenticazione a più fattori comporterebbe la completa compromissione dei sistemi di molti client.

8. Se ti impegni per la trasparenza, che ne dici di assumere un'azienda come Mandiant e PUBBLICARE la loro relazione? Sono sicuro che sarebbe molto diverso dal tuo rapporto :)

Poi LAPSUS$ chiude il suo messaggio con il link ad un PDF di Okta che riporta la politica di “Security & Privacy” nella quale descrive come:

“Okta si impegna a raggiungere e preservare la fiducia dei nostri clienti, fornendo sicurezza e privacy in un programma completo che considera attentamente le questioni relative alla protezione dei dati nella nostra suite di prodotti e servizi, inclusi i dati inviati da clienti al nostro servizio online (“Dati del cliente”)”.

Dove all’interno sono presenti una serie norme che descrivono come l’azienda si comporta in caso di databreach e comunicazione agli utenti di eventuali incidenti informatici o violazione dei dati.

https://www.okta.com/sites/default/files/2021-12/okta-security-privacy-documentation.pdf

21. Gestione delle violazioni della sicurezza.

a) Notifica: in caso di violazione della sicurezza, Okta notifica ai clienti interessati tale violazione di sicurezza. Okta collabora con la richiesta di informazioni da parte di un cliente interessato in merito a tale violazione della sicurezza e Okta fornisce aggiornamenti regolari su tali violazioni e sulle azioni investigative e correttive intraprese.

Ma i clienti lo hanno scoperto solo oggi? Perché aspettare così a lungo?

9. Controlli di accesso. Okta ha messo in atto politiche, procedure e controlli logici progettati:

B. Controlli per garantire che tutto il personale Okta a cui è consentito l'accesso ai Dati dei clienti sia basato sui principi del minimo privilegio;

kkkkkkkkkkkkkk

1. Standard di sicurezza. L'ISMP di Okta include l'aderenza e la verifica regolare dei controlli chiave, dei sistemi e delle procedure e del suo ISMP per convalidare che siano adeguatamente implementati ed efficaci nell'affrontare le minacce e i rischi identificati. I test includono:

a) valutazioni interne del rischio;

b) certificazioni ISO 27001, 27002, 27017 e 27018;

c) guida del NIST;

d) audit SOC2 Tipo II (o successivo standard) eseguiti annualmente da revisori di terze parti accreditati

Non credo che l'archiviazione delle chiavi AWS all'interno di Slack sarebbe conforme a nessuno di questi standard?Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…