C’è stato un grave attacco informatico la sera del 17 marzo che ha interrotto il sistema di comunicazione delle più grandi compagnie di navigazione iraniane contemporaneamente. La responsabilità dell’operazione è stata rivendicata dal gruppo Lab Dookhtegan, che in precedenza aveva compiuto azioni contro le infrastrutture strategiche del Paese. Questa volta l’obiettivo è stato le navi associate alle esportazioni di petrolio e dell’industria militare.

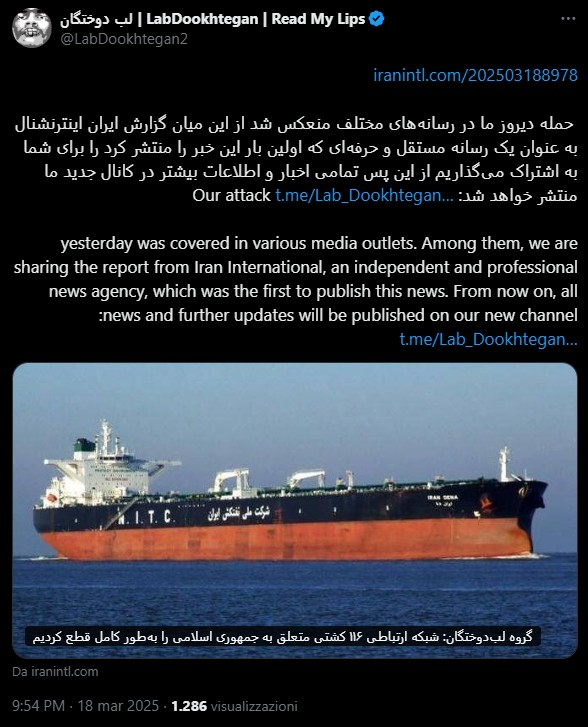

Le società iraniane NITC e IRISL, attori chiave del trasporto marittimo della regione e soggette a sanzioni da parte di Stati Uniti, Regno Unito e Unione Europea, sono state attaccate. Fin dalle prime ore del mattino del 18 marzo, gli equipaggi di queste navi sono rimasti isolati gli uni dagli altri, incapaci di comunicare anche in situazioni di emergenza. Anche i collegamenti con i porti e le infrastrutture logistiche globali sono stati interrotti, causando interruzioni nelle forniture. Gli esperti ritengono che il completo ripristino delle comunicazioni potrebbe richiedere diverse settimane.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Secondo i dati preliminari, gli hacker sono riusciti a penetrare nei sistemi di comunicazione satellitare delle navi, ad accedere alle apparecchiature del server ed eseguire comandi che hanno distrutto dati critici. Di conseguenza, i centri di archiviazione delle informazioni sono stati chiusi e parte dell’infrastruttura digitale è stata danneggiata in modo irreversibile.

L’attacco è considerato uno dei più grandi all’industria marittima iraniana degli ultimi anni. Ha inferto un duro colpo non solo alla logistica delle spedizioni, ma anche ai legami economici di un Paese dipendente dalle esportazioni marittime. Particolarmente vulnerabili sono i soggetti sottoposti a sanzioni internazionali, che limitano la loro capacità di proteggersi dagli attacchi informatici e di interagire con partner esterni.

Le autorità iraniane non hanno ancora commentato l’incidente, ma gli esperti stanno discutendo della possibilità di ulteriori attacchi, soprattutto considerando le vulnerabilità dei sistemi satellitari e di navigazione. Particolarmente preoccupante è il fatto che alcune navi si trovassero in acque internazionali al momento dell’attacco.

Data la portata dell’intrusione, l’incidente potrebbe indurre a riconsiderare gli standard di sicurezza nel settore marittimo, in particolare in termini di protezione crittografica e isolamento dei principali nodi di comunicazione. Viene inoltre discussa la necessità di una risposta rapida a tali minacce, anche attraverso la creazione di canali di comunicazione di backup e scenari di resilienza informatica.

Il gruppo Lab Dookhtegan ha già dichiarato di considerare tali attacchi come uno strumento per esercitare pressione sulle catene logistiche e militari iraniane. Pertanto, il cyberspazio sta diventando sempre più un’arena per la lotta per l’influenza nelle aree di conflitto internazionale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.