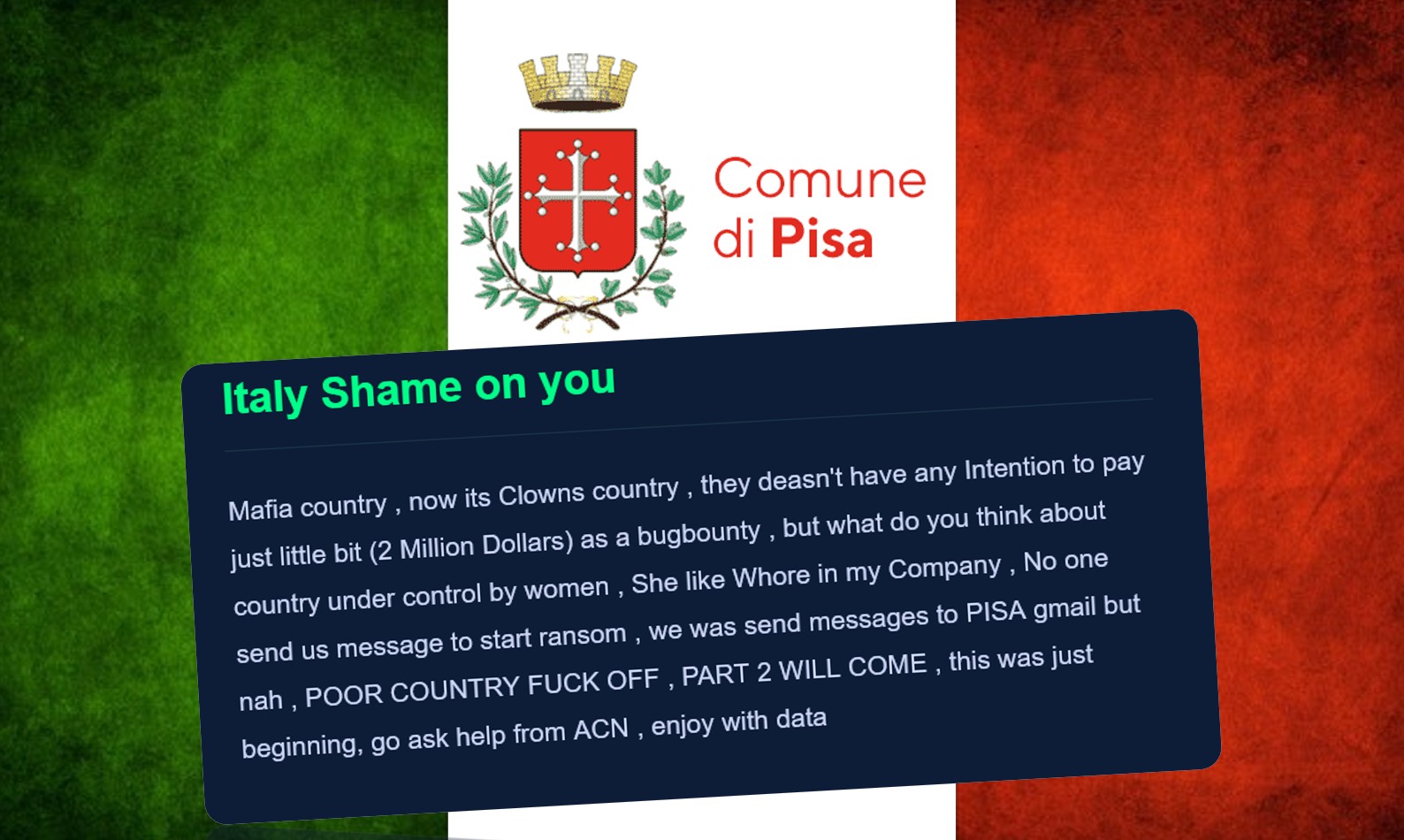

I black hacker di NOVA tornano a colpire, e questa volta con insulti all’Italia dopo la pubblicazione dei dati del presunto attacco informatico al Comune di Pisa. Dopo aver rivendicato l’attacco il 10 maggio 2025, il gruppo criminale ha pubblicato i primi dati rubati, esattamente 11 giorni dopo l’annuncio sul loro forum underground.

Disclaimer: Questo rapporto include screenshot e/o testo tratti da fonti pubblicamente accessibili. Le informazioni fornite hanno esclusivamente finalità di intelligence sulle minacce e di sensibilizzazione sui rischi di cybersecurity. Red Hot Cyber condanna qualsiasi accesso non autorizzato, diffusione impropria o utilizzo illecito di tali dati. Al momento, non è possibile verificare in modo indipendente l’autenticità delle informazioni riportate, poiché l’organizzazione coinvolta non ha ancora rilasciato un comunicato ufficiale sul proprio sito web. Di conseguenza, questo articolo deve essere considerato esclusivamente a scopo informativo e di intelligence.

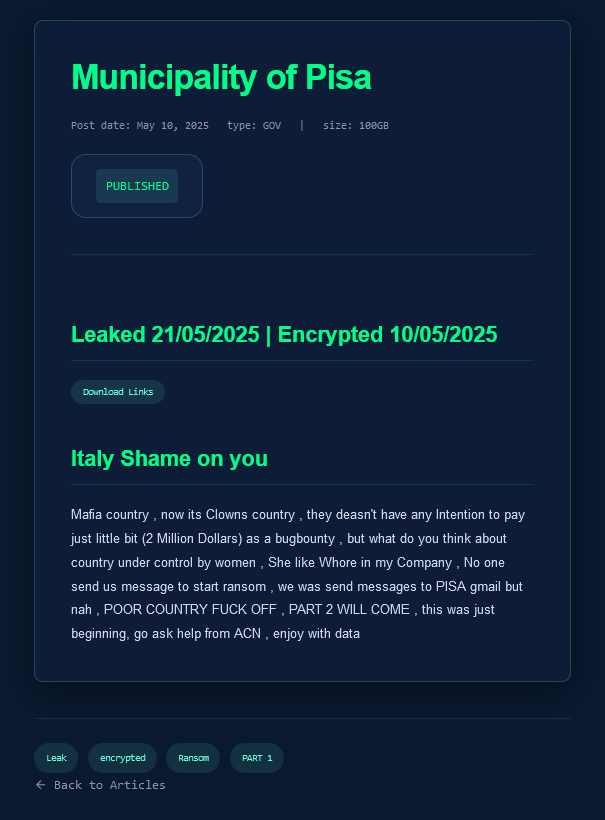

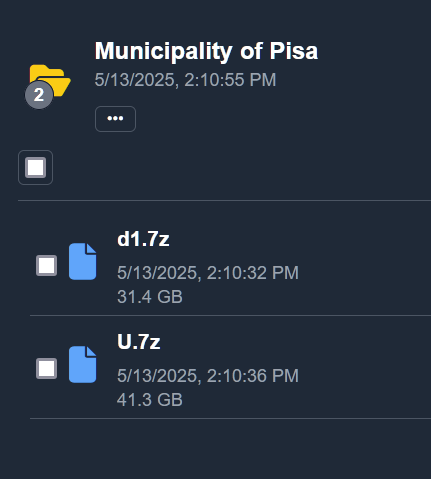

Secondo quanto emerso dal sito underground di NOVA, la gang ha reso disponibile un archivio di 100 GB, diviso in diversi file compressi dal titolo “Municipality of Pisa”.

Il contenuto sarebbe stato crittografato il 10 maggio, lo stesso giorno della rivendicazione iniziale.

Nel messaggio pubblicato dalla gang, si leggono pesanti insulti contro le autorità italiane, accusate di non aver voluto trattare o pagare il “bug bounty” di 2 milioni di dollari richiesto come riscatto. Il tono del messaggio è aggressivo e sessista, con frasi denigratorie e minacce di una “Parte 2”, che lascia presagire ulteriori pubblicazioni.

Italia, vergognati

Paese mafioso, ora è il paese dei pagliacci, non hanno alcuna intenzione di pagare solo un po' (2 milioni di dollari) come taglia, ma cosa ne pensate di un paese sotto il controllo delle donne, [*** omettiamo la traduzione per una questione di rispetto ****] , nessuno ci ha mandato un messaggio per iniziare il riscatto, abbiamo mandato messaggi alla gmail di PISA ma nah, POVERO PAESE FOTTITI, LA PARTE 2 ARRIVERÀ, questo era solo l'inizio, andate a chiedere aiuto all'ACN, divertitevi con i datiLa comunicazione evidenzia anche un fallito tentativo di contatto da parte del gruppo, che afferma di aver cercato di inviare messaggi via Gmail al Comune di Pisa senza ricevere risposta.

Ora, con la pubblicazione effettiva dei dati, l’evento si potrebbe configurare come una data breach, con potenziali ripercussioni sulla privacy dei cittadini e sull’infrastruttura digitale dell’amministrazione, anche se il tutto risulta ancora da verificare.

Non è ancora chiaro il contenuto specifico degli archivi “d1.7z” e “U.7z”, ma data la dimensione e il target istituzionale, si teme la presenza di dati personali, email, contratti, documenti amministrativi e altre informazioni sensibili.

L’attacco al Comune di Pisa rappresenta l’ennesimo caso in cui i criminali informatici non si limitano a criptare dati, ma cercano di umiliare pubblicamente le istituzioni, usando un linguaggio volgare, misogino e intimidatorio. Questa tattica serve ad aumentare la pressione psicologica e spingere verso il pagamento del riscatto? Probabilmente no, ma rappresenta un punto di svolta che abbiamo già visto in precedenza con il tema degli “scimpanzè” dell’informatica.

Nonostante ciò, la linea corretta da seguire rimane sempre quella di non pagare i riscatti: cedere al ricatto alimenta un circolo vizioso che finanzia ulteriormente il cybercrime, rafforzando gruppi come NOVA.

Tuttavia, è altrettanto fondamentale investire con decisione nella cybersecurity, sia a livello locale che nazionale. Il caso Pisa dimostra che non c’è più tempo di rimandare, ma è urgente rendere il nostro paese più resiliente, reattivo e preparato ad affrontare minacce sempre più sofisticate e spietate.

E questo è un tema “operativo” e non più un tema “politico”.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione dell’organizzazione qualora voglia darci degli aggiornamenti su questa vicenda e saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…