Nella giornata di lunedì 25 settembre, l’azienda italiana Italtel è stata vittima di un attacco informatico.

Mentre i dettagli dell’attacco sono ancora sconosciuti, cresce la nostra comprensione della situazione man mano che emergono ulteriori informazioni sull’attacco, inclusi i messaggi interni di Italtel ai suoi dipendenti e comunicazioni dirette verso i clienti dell’azienda

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

L’attacco informatico ha avuto un impatto sull’infrastruttura IT di Italtel, limitando l’accesso e l’utilizzo di alcuni sistemi aziendali.

La rapidità con cui l’azienda ha risposto all’attacco è stata evidente, con l’attivazione immediata di contromisure tecniche per contenere e risolvere la minaccia.

Tra le azioni intraprese, è stato inibito l’accesso alla rete e isolati prontamente tutti i server e gli applicativi aziendali. Tali misure hanno lo scopo di impedire ulteriori i danni e proteggere le informazioni sensibili dell’azienda e dei suoi clienti.

Dalle prime verifiche, da quanto sembrerebbe emerso, l’attacco ha coinvolto alcune informazioni aziendali. In particolare, sembra che siano stati compromessi alcuni indirizzi e-mail aziendali e, molto probabilmente, anche le credenziali di accesso alle applicazioni e ai servizi aziendali.

L’azienda continua a monitorare attentamente la situazione e sta lavorando senza sosta per risolvere il problema. Saranno adottate tutte le misure necessarie per contenere e neutralizzare l’attacco informatico.

Un aspetto importante riguarda la sicurezza dei dipendenti e dei partner commerciali dell’azienda. Una volta che i sistemi saranno stati riattivati, verrà richiesto loro di cambiare le password di accesso ai sistemi aziendali.

In un momento in cui la minaccia di attacchi informatici è sempre presente, Italtel invita tutti i suoi dipendenti e partner commerciali a prestare sempre la massima attenzione alla ricezione di possibili e-mail di phishing.

Questo tipo di attacco – come riportiamo sempre su queste pagine – è spesso il punto di ingresso per gli hacker criminali e la vigilanza e l’attenzione di ogni singola persona deve essere massima per prevenire gli incidenti informatici.

Viene sottolineata l’importanza di verificare periodicamente lo stato di aggiornamento del sistema antivirus installato sui computer e di evitare di aprire e-mail o allegati sospetti. Viene inoltre raccomandato di effettuare scansioni regolari dei computer personali per individuare e rimuovere eventuali software malevoli.

Italtel ha già iniziato a comunicare con i suoi clienti e fornitori l’attacco informatico. Eventuali interazioni successive saranno gestite dalle figure competenti all’interno dell’azienda.

L’attacco informatico subito da Italtel sottolinea ancora una volta l’importanza della sicurezza informatica e della necessità di essere costantemente vigili contro minacce sempre più sofisticate.

La situazione continua a evolversi e purtroppo l’Italia rimane uno tra gli stati maggiormente bersagliati dal crimine informatico. La vicenda di Italtel di fatto si somma ai tanti incidenti informatici che coinvolgono le grandi aziende italiane e purtroppo di aziende violate ogni mese ce ne sono tante.

La consapevolezza del rischio informatico risulta come sempre la cosa sulla quale occorre puntare, in quanto le sofisticate minacce di oggi riescono a bypassare tutti i controlli e gli strumenti automatizzati messi in campo mentre l’utente, risulta sempre l’elemento più debole della catena.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione dell’azienda qualora voglia darci degli aggiornamenti su questa vicenda che saremo lieti di pubblicare con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

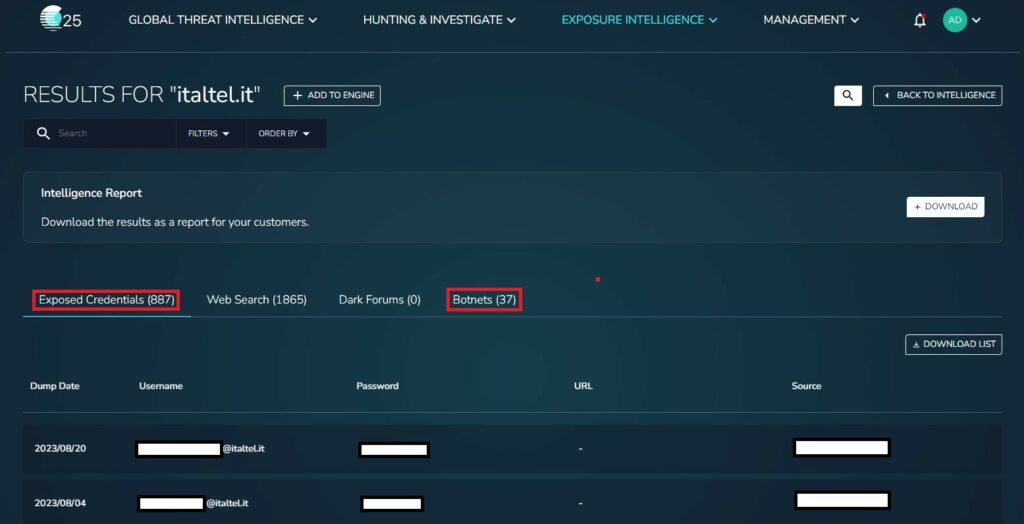

Dalle nostre consuete attività di analisi nelle underground, abbiamo isolato alcune credenziali di ItalTel messe in vendita da alcune botnet.

Tali black Feed isolati da Cluster25 risultano prelevati in data Agosto del 2023, pertanto potrebbero essere stati acquistati da qualche attore malevolo per perpetrare l’attacco informatico condotto ai danni di ItalTel.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.