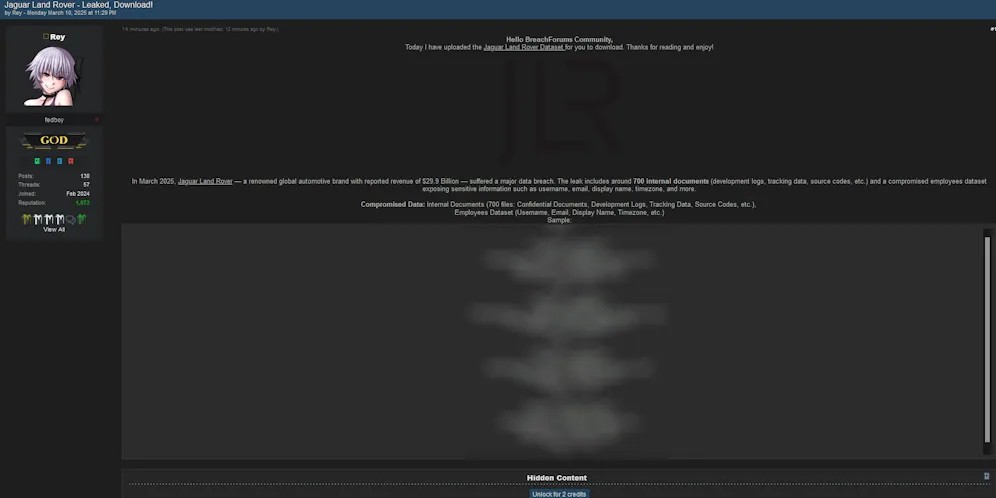

Il mondo della cybersecurity potrebbe essere di fronte a un nuovo possibile attacco che avrebbe colpito una delle icone dell’automotive britannico. Jaguar Land Rover (JLR), il prestigioso produttore di veicoli di lusso, sarebbe stato menzionato in un presunto Data Breach rivendicato da un cybercriminale noto come “Rey”, che affermerebbe di aver ottenuto e pubblicato dati aziendali altamente sensibili.

Al momento, non possiamo confermare la veridicità della notizia, poiché l’organizzazione non ha ancora rilasciato alcun comunicato stampa ufficiale sul proprio sito web riguardo l’incidente. Pertanto, questo articolo deve essere considerato come ‘fonte di intelligence’.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Secondo quanto riportato nel post sul Dark Web, il presunto data breach includerebbe circa 700 documenti interni, tra cui development logs, tracking data e persino codice sorgente. Inoltre, si parla di un set di dati dei dipendenti che conterrebbe informazioni sensibili come nome utente, e-mail, nome visualizzato, fuso orario e altro ancora.

Se queste informazioni fossero autentiche, potrebbero includere dati riservati su progetti in sviluppo, strategie aziendali e informazioni personali dei dipendenti, con possibili rischi legati a furti d’identità, attacchi di spear phishing e spionaggio industriale. Quali sarebbero le conseguenze per JLR? Se il leak contenesse informazioni su modelli futuri o innovazioni tecnologiche, il danno potrebbe estendersi ben oltre il singolo attacco, impattando la competitività dell’azienda nel lungo periodo.

Al momento, non ci sono conferme ufficiali sulla dinamica dell’attacco, né sulla sua autenticità. Non è chiaro se si tratti di un’infiltrazione mirata o se Rey avrebbe semplicemente sfruttato una vulnerabilità nei sistemi di JLR. Tuttavia, le informazioni circolate suggerirebbero una possibile preparazione accurata e un’azione coordinata. Se vero, sarebbe un segnale allarmante per l’intero settore automotive, sempre più esposto alle minacce informatiche.

Se confermato, questo attacco non sarebbe un caso isolato: il settore automobilistico è sempre più nel mirino dei cybercriminali, che vedono nelle aziende automotive un’enorme quantità di dati preziosi e infrastrutture critiche da compromettere. Con l’avvento dei veicoli connessi e delle supply chain digitalizzate, il rischio di intrusioni informatiche diventa sempre più elevato.

Ancora una volta, se queste informazioni fossero veritiere, dimostrerebbero quanto sia cruciale adottare strategie di sicurezza avanzate e rafforzare le misure di protezione per prevenire fughe di dati e attacchi devastanti. La domanda che rimane aperta è: quanto è davvero preparato il settore automotive a contrastare questa escalation di minacce?

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.