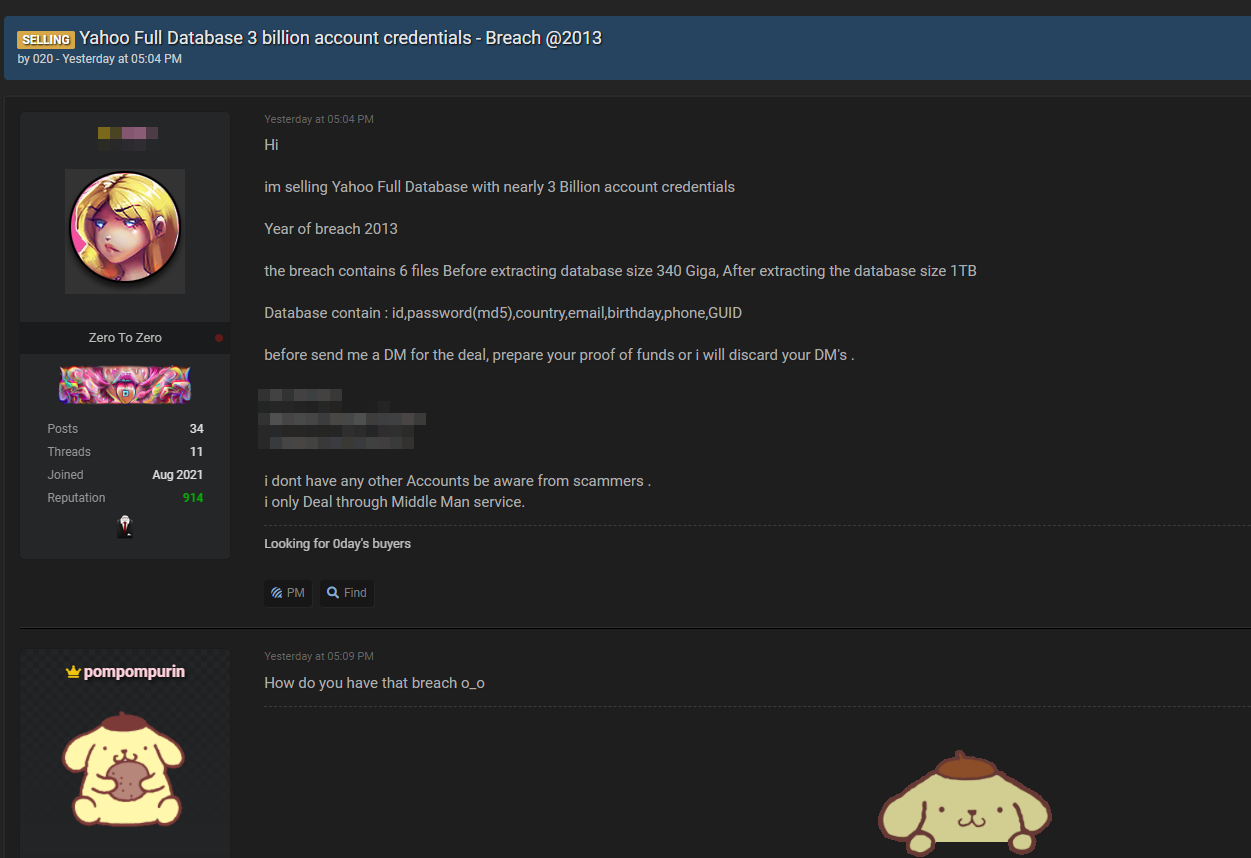

Di recente è comparso sul noto forum underground RaidForums, un post che mette in vendita i dati della colossale violazione subita da Yahoo nel 2013.

Quando vengono esfiltrati dati di qualche anno, diverse persone si domandano se tali dati possano essere ancora utili per eventuali attacchi mirati.

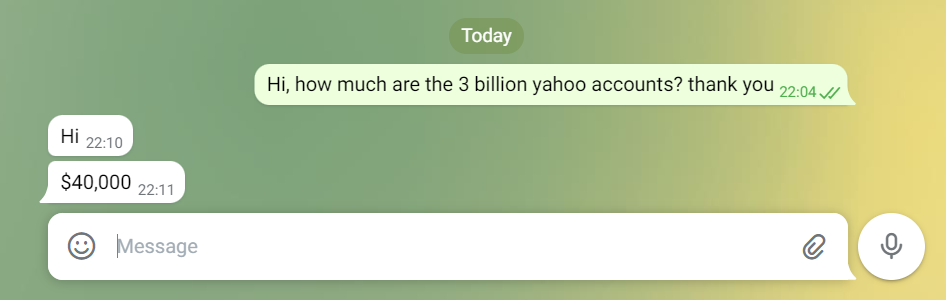

RHC ha sempre riportato che molti dati, quali i numeri di telefono, indirizzo, ma come la data di nascita ecc… sono dati personali che non si cambiano molto facilmente e questo post ce lo dimostra in quanto i dati di un databreach molto vecchio risalente al 2013, vengono venduti nel 2022, a distanza di 9 anni a ben 40.000 dollari per ottenere la violazione completa.

Nello specifico, i dati violati mettono a disposizione il seguente record:

Sicuramente id, password e guid potranno rivelarsi inutili, ma per le altre informazioni, quale percentuale di attendibilità potrà esserci? Sicuramente una percentuale interessante.

Abbiamo provato a contattare l’hacker che ci ha risposto prontamente chiedendoci 40.000 dollari.

Quello subito da Yahoo tra il 2013 e il 2014, si tratta a tutti gli effetti del più grande databreach della storia, che causò la perdita di dati di tutta la base utente, ovvero 3 miliardi di persone.

Ci sono volute per arrivare a questi numeri diverse violazioni avvenute in 2 anni, con dati esfiltrati che comprendevano nomi utente, indirizzi e-mail, numeri di telefono, Hash MD5 delle password e domande e risposte di sicurezza crittografate e non crittografate.

Yahoo! Segnalò la violazione il 14 dicembre 2016 e costrinse a tutti gli utenti interessati di modificare le loro password e ad inserire nuovamente le risposte segrete.

L’hack del 2014 è iniziato con un’e-mail di spear phishing inviata ad un dipendente di una società di Yahoo. Non è chiaro quanti dipendenti siano stati presi di mira e quante email siano state inviate, ma come sappiamo, basta una sola persona a fare clic su un collegamento dannoso, ed ecco quello che può accadere.

Una volta che Aleksey Belan, un hacker lettone ha iniziato a frugare nella rete, ha cercato due cose: il database degli utenti di Yahoo e l’Account Management Tool, che viene utilizzato per modificare il database e li trovò presto.

Per non perdere l’accesso, installò una backdoor su un server Yahoo che gli avrebbe consentito la persistenza, e nel dicembre del 2014 rubò una copia di backup del database degli utenti di Yahoo trasferendola sul proprio computer.

L’insieme di queste violazioni, condotte in 2 anni verso la stessa azienda, è considerata la più grande violazione informatica di tutti i tempi da quando è nato internet.

Nell’ottobre del 2017, dopo ben tre anni di analisi, Yahoo! Aggiornò lo stato dell’arte delle indagini svolte, affermando che alla data della violazione informatica, tutti i suoi 3 miliardi di account presenti sul sistema sarebbero stati violati.

Su Youtube per chi vuole approfondire è presente un nostro video che racconta i TOP5 databreach più grandi della storia, nonchè questo subito da Yahoo che potete vedere dal minuto 7:30.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.