Si tratta di una minaccia latente ma molto reale su cui Veracode mette in guardia nel suo 11° rapporto “State of Software Security: Open Source Edition”. In effetti, per uno specialista nei test di sicurezza delle applicazioni non è una novità: sotto il cofano del software moderno si nasconde un campo minato.

Queste bombe a orologeria provengono da librerie open source e dalla mancanza di aggiornamento del loro codice. In generale, gli sviluppatori utilizzano queste librerie per creare le loro applicazioni, ma senza preoccuparsi della qualità o della sicurezza del codice che utilizzano.

Metodologicamente, Veracode ha analizzato i dati di 13 milioni di sviluppatori e di 86.000 repository, a loro volta contenenti più di 301.000 librerie uniche. Il rapporto cita anche le risposte di quasi 2.000 sviluppatori intervistati. Tra i risultati, il rapporto mostra che l’80% delle librerie di terze parti non viene mai aggiornato e che quasi tutti i repository di codice scansionati includevano librerie con almeno una vulnerabilità.

Tuttavia, il 92% dei difetti scoperti nelle librerie di terze parti può essere corretto semplicemente aggiornando all’ultima versione. Lo studio ricorda inoltre che due terzi delle correzioni sono “minori e non disturbano la funzionalità delle applicazioni più complesse”.

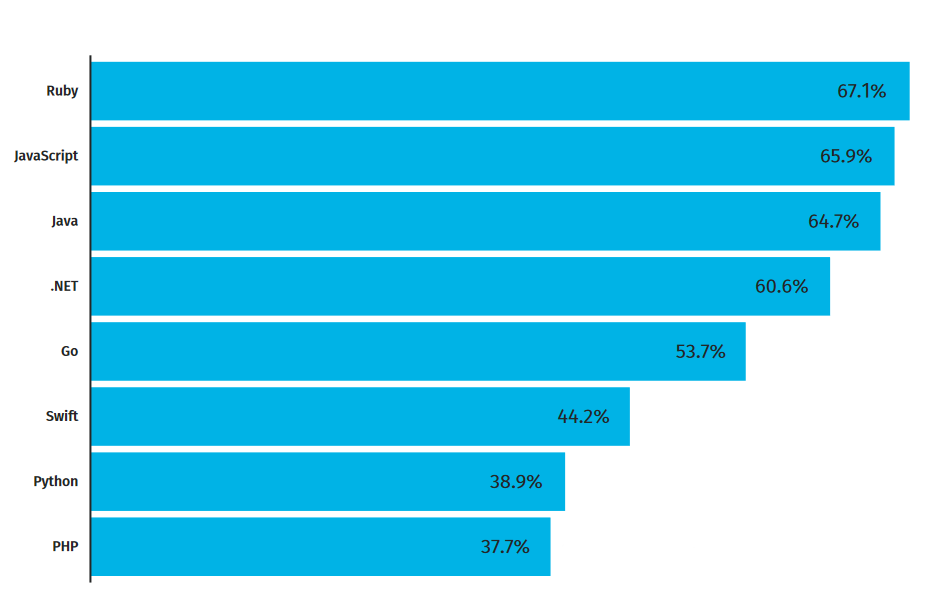

In dettaglio, le librerie sono state classificate in base ai linguaggi e alla loro propensione a non essere aggiornate dopo una scansione che mostrasse i punti deboli.

Ruby prende il comando (67,1%), JavaScript (65,9%) e Java (64,7%) completano il podio. In ultima posizione troviamo Python (38,9%) e PHP (37,7%) che tradizionalmente sono considerati “la pecora nera” della sicurezza, sottolinea il rapporto.

Ed è meglio non avere fretta per gli aggiornamenti, il 50% delle librerie verrà aggiornato solo dopo 21 mesi e il 25% ancora non dopo 4 anni. Se ci concentriamo solo sulle vulnerabilità, una volta che gli sviluppatori sono stati informati, il 17% di loro corregge i difetti entro un’ora, il 25% aspetta 1 settimana.

“La stragrande maggioranza delle applicazioni oggi utilizza codice open source. La sicurezza di una libreria può cambiare rapidamente, quindi è fondamentale mantenere un inventario aggiornato di ciò che è nella tua applicazione”

afferma Chris Eng, direttore della ricerca di Veracode.

“Abbiamo scoperto che che quando gli sviluppatori scelgono una libreria, poi la aggiornano raramente”

continua.

Un cambio di mentalità è quindi necessario, tanto più che le aziende sono sempre più sensibili alla sicurezza della propria filiera. Questa preoccupazione arriva solo al terzo posto tra gli sviluppatori che per primi guardano alla funzionalità e alla licenza della libreria scelta.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.