Sei vulnerabilità zero-day sono state trovate in Remote Mouse, un’app estremamente popolare che trasforma il tuo tablet o lo smartphone in un controller remoto per il PC desktop.

Si tratta di “MouseTrap”, così sono state chiamate cumulativamente le falle di sicurezza rilevate dal ricercatore Axel Persinger, che potrebbero portare all’esecuzione di codice remoto (RCE) in modalità zeroclick.

I difetti di sicurezza derivano dall’uso dell’autenticazione con un hash della password debole, che può essere intercettato e decifrato attraverso delle rainbow-table, e dall’assenza di crittografia nelle comunicazioni, tutto questo secondo un post sul blog pubblicato dal ricercatore lo scorso 5 maggio.

Remote Mouse simula le funzioni di un mouse per Windows, macOS e Linux ed è compatibile con dispositivi mobili iOS, Android e Windows. Lo sviluppatore dell’app, Emote Interactive, afferma che è stata utilizzata da oltre 20 milioni di utenti in tutto il mondo.

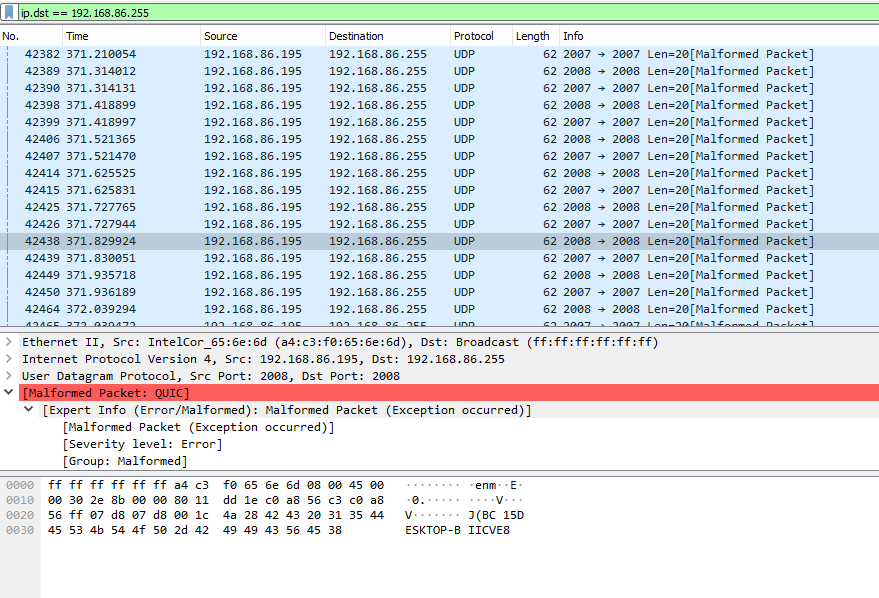

Durante la sua ricerca, Persinger ha scoperto che l’assenza di un nonce (un numero arbitrario che può essere utilizzato una sola volta in una comunicazione crittografica) nei pacchetti UDP (User Datagram Protocol) inviati dai dispositivi ai PC desktop significa che gli aggressori possono “iniettare liberamente sequenze di tasti” senza alcuna interazione da parte dell’utente.

Lo sfruttamento delle vulnerabilità nel protocollo dell’applicazione può potenzialmente “portare alla completa acquisizione della macchina, se sta eseguendo il software”. E l’exploit verrebbe eseguito al livello di privilegio dell’utente “, ha detto il ricercatore.

Al momento, i bug rilevati sono in via di quotazione dal NIST, ma da quanto riportato nella pagina del ricercatore sono afferenti a:

Fonte

https://github.com/CuckooEXE/MouseTrap/

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…