L’esperto di sicurezza delle informazioni Abdelhamid Naceri ha pubblicato i dettagli tecnici e un exploit demo per una vulnerabilità di Windows senza patch che consente l’elevazione dei privilegi a livello di SISTEMA in determinate condizioni.

Il problema interessa tutte le versioni del sistema operativo, inclusi Windows 10, Windows 11 e Windows Server 2022. Va notato che un utente malintenzionato deve conoscere il nome utente e la password per sfruttare questa vulnerabilità di privilege escalation.

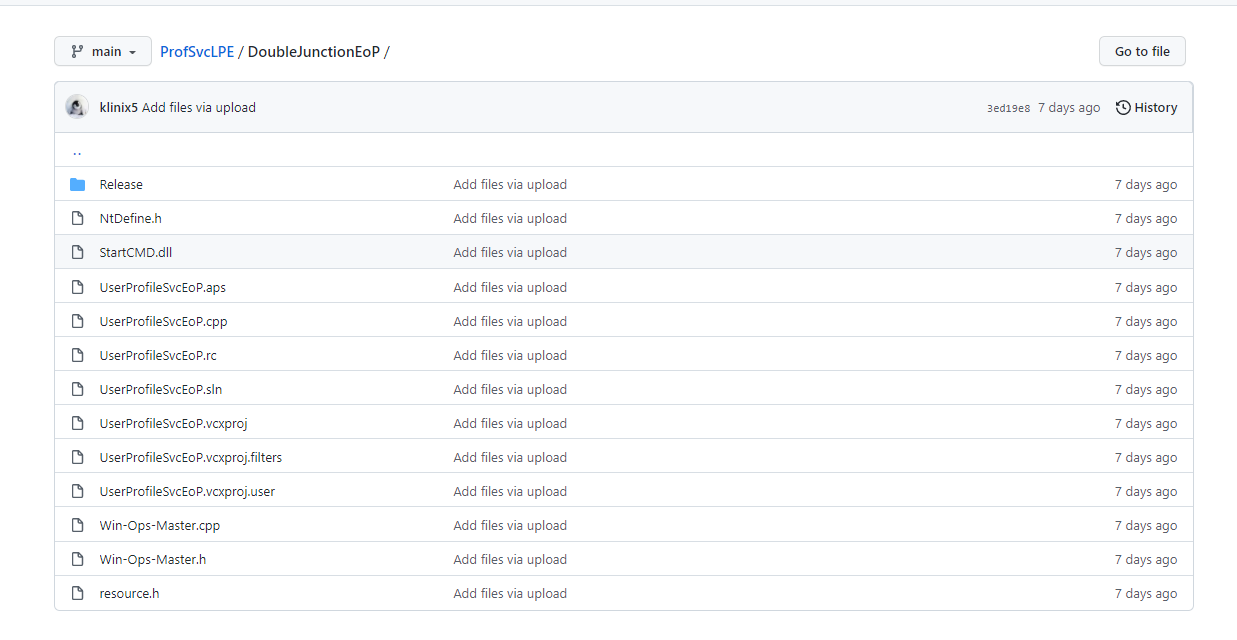

Stiamo parlando della CVE-2021-34484 nel servizio profili utente (profilo utente Windows), per il quale Microsoft ha rilasciato una patch ad agosto.

A un esame più attento, la correzione si è rivelata inefficace e Naseri è stata in grado di aggirarla con un nuovo exploit.

“Microsoft non ha corretto quanto riportato nel report, ma l’impatto del codice PoC. Poiché il PoC che ho scritto in precedenza era terribile, poteva solo riprodurre la vulnerabilità della cancellazione della directory “

ha spiegato l’esperto su Twitter.

Poiché Microsoft ha affrontato solo il “sintomo” e non la causa principale del problema, Naseri è stato in grado di rielaborare un nuovo exploit. Ora consente di eseguire un prompt dei comandi con privilegi di sistema mentre è visualizzata la finestra Controllo account utente (UAC).

Secondo l’analista CERT/CC Will Dormann, che ha testato l’exploit, il codice PoC funziona, ma non sempre esegue un prompt dei comandi con privilegi elevati.

È improbabile che la vulnerabilità venga ampiamente utilizzata negli attacchi, dato il numero di sfumature necessarie per poterla sfruttare, ma il rischio esiste ancora, affermano gli esperti. Al momento non è chiaro se Microsoft abbia intenzione di risolvere il problema.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…