I ricercatori di Certitude hanno scoperto che il firewall di Cloudflare e la protezione DDoS possono essere aggirati attaccando altri utenti dall’interno della piattaforma stessa. Il problema sorge a causa dell’infrastruttura condivisa a cui hanno accesso tutti gli utenti, che consente agli aggressori di attaccare i clienti Cloudflare tramite Cloudflare stesso.

Gli esperti hanno scoperto due problemi che riguardano le funzionalità Authenticated Origin Pulls di Cloudflare e Indirizzi IP di Cloudflare nella lista consentita.

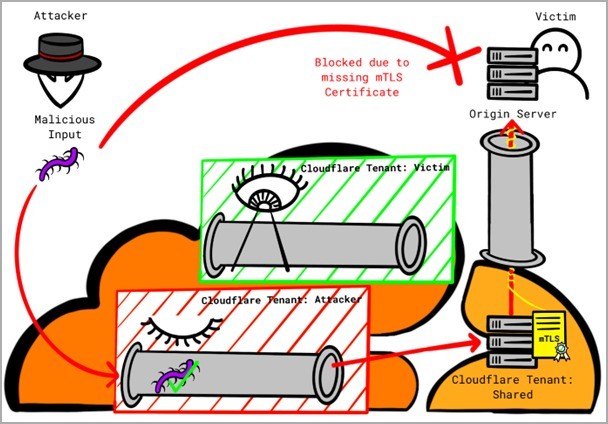

Authenticated Origin Pulls è una funzionalità di sicurezza di Cloudflare che aiuta a garantire che le richieste HTTP(S) inviate al server di origine provengano da Cloudflare e non da un utente malintenzionato. Quando si configura questa funzionalità, i clienti possono scaricare i propri certificati utilizzando l’API o generarli tramite Cloudflare, che è il modo più semplice.

Una volta configurato, Cloudflare utilizza i certificati SSL/TLS per autenticare tutte le richieste HTTP(S) tra i reverse proxy e il server di origine del cliente, impedendo alle richieste non autorizzate di accedere al sito.

Tuttavia, come spiegano, gli aggressori possono aggirare questa protezione perché Cloudflare utilizza un certificato comune per tutti i client, anziché certificati individuali per ciascun tenant, con il risultato che tutte le connessioni originate da Cloudflare vengono consentite.

“Un utente malintenzionato potrebbe creare il proprio dominio su Cloudflare e specificare l’indirizzo IP della vittima come record DNS A. Potrebbe quindi disattivare tutta la sicurezza per quel dominio nel proprio tenant e lanciare un attacco attraverso l’infrastruttura di Cloudflare. Questo approccio consente agli aggressori di aggirare le difese della vittima”, ha spiegato Certitude.

Ciò significa che gli aggressori con un account Cloudflare possono indirizzare il traffico dannoso verso altri clienti Cloudflare o dirigere i propri attacchi attraverso l’infrastruttura dell’azienda.

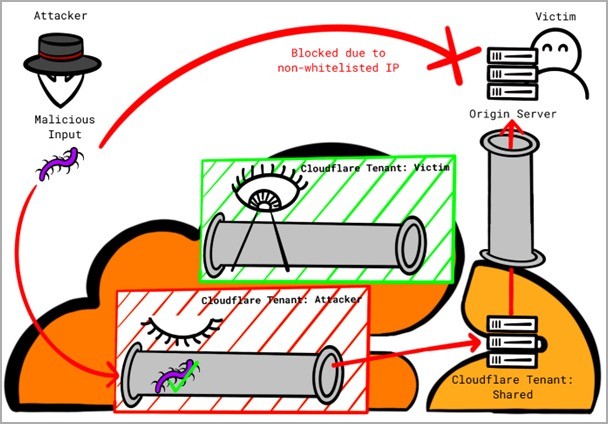

Secondo gli esperti, l’unico modo per proteggersi è utilizzare certificati personalizzati, non certificati Cloudflare. Il secondo problema è legato all’utilizzo della tecnologia di sicurezza Alwayslist Cloudflare IP Addresses, che consente al traffico proveniente solo dagli indirizzi IP Cloudflare di raggiungere i server originali dei clienti.

In questo caso, l’aggressore può anche creare un dominio su Cloudflare e specificare l’indirizzo IP della vittima attraverso un record DNS A. Successivamente, l’aggressore deve disattivare tutte le funzioni di sicurezza del dominio e inviare del traffico dannoso attraverso l’infrastruttura Cloudflare, che dal punto di vista della vittima sembrerà in questo caso attendibile, quindi consentito.

Per proteggersi da tali attacchi, i ricercatori suggeriscono di utilizzare Cloudflare Aegis (se possibile) per determinare un intervallo più preciso di indirizzi IP assegnati a ciascun client.

Gli esperti sottolineano di aver informato gli sviluppatori di Cloudflare delle loro scoperte di marzo 2023 attraverso un programma bug bounty, ma la richiesta è stata chiusa con il segno “informativo” e non è stata ricevuta altra risposta dall’azienda.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…