Chi si occupa di sicurezza informatica ricorderà bene l’attacco del gennaio 2022 contro la SIAE, la Società Italiana degli Autori ed Editori. All’epoca, il colpo fece molto scalpore: i dati personali di artisti e iscritti vennero rubati e pubblicati sul dark web.

Responsabile di quell’attacco fu la cyber gang Everest, un gruppo di criminali informatici specializzati in estorsioni tramite ransomware. In quel frangente riuscimmo anche a intervistare alcuni membri della gang, raccogliendo dettagli sulle loro operazioni, la loro filosofia e, in parte, la loro arroganza nel raccontare quanto fosse “semplice” colpire realtà istituzionali.

Supporta Red Hot Cyber

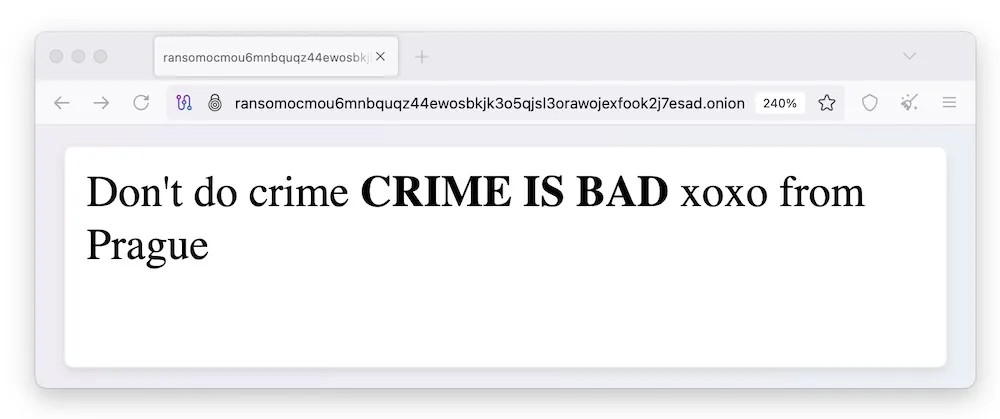

Oggi, a distanza di oltre tre anni, la situazione si è capovolta. Il Data Leak Site della gang Everest ha subito una battuta di arresto nel fine settimana. Qualcuno — probabilmente altri hacker criminali o forse le forze di polizia sotto copertura — hanno violato il portale utilizzato dal gruppo per pubblicare i dati rubati alle loro vittime, lasciandolo irraggiungibile e sostituendolo con contenuti modificati.

C’è una certa ironia nel vedere un gruppo di criminali informatici — che per anni ha terrorizzato aziende, enti pubblici e privati cittadini — diventare vittima delle stesse tecniche di cui si serviva.

La SIAE, che nel 2022 aveva subito pesanti danni sia in termini economici sia di immagine, può oggi concedersi una piccola soddisfazione morale: gli hacker che l’avevano umiliata, ora si trovano a loro volta esposti e vulnerabili.

Il concetto di karma digitale si manifesta perfettamente in casi come questo. Everest, come molte gang ransomware, aveva costruito il proprio potere sulla paura: chi non pagava il riscatto veniva minacciato con la pubblicazione di documenti riservati.

L’attacco all’infrastruttura di Everest avviene in un contesto di mutevoli tendenze globali del ransomware. Mentre gli attacchi ransomware ed estorsivi sono aumentati in generale, recenti report indicano che i pagamenti alle vittime sono diminuiti in modo significativo nel corso del 2024. Questo declino è attribuito alle aziende che adottano strategie di backup più efficaci e si rifiutano di negoziare con gli aggressori.

Anche le forze dell’ordine hanno intensificato gli sforzi contro i gruppi ransomware, riuscendo negli ultimi mesi a interrompere le operazioni di importanti attori come LockBit e Radar. Va anche detto che, negli ultimi anni, le autorità internazionali hanno intensificato la loro lotta contro il cybercrime organizzato. Operazioni come quella contro Emotet, Conti e LockBit dimostrano che nessuno, nemmeno i criminali più sofisticati, può sentirsi al sicuro per sempre.

L’hack subito da Everest manda un messaggio chiaro a tutto l’ecosistema del ransomware: il crimine informatico non è immune alla vulnerabilità e che si domanda se utilizzare il ransomware possa essere controproducente nelle operazioni.

Anche i gruppi più temuti possono crollare se sottovalutano la loro sicurezza o se si trovano a fronteggiare avversari decisi quanto loro. Per chi lavora ogni giorno per proteggere dati e infrastrutture, è un raro momento di rivincita.

Non sappiamo ancora chi ci sia dietro l’attacco al sito di Everest. Potrebbe essere un’azione isolata di hacktivisti, una vendetta da parte di ex membri, o parte di un’operazione più ampia guidata da forze di intelligence. Qualunque sia la mano che ha colpito, resta il gusto amaro — per Everest — di subire lo stesso destino che hanno inflitto a tanti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.