Spesso su queste pagine parliamo di 0day. Della loro importanza strategica, della divulgazione responsabile e di quanto sia essenziale l’aiuto della community hacker per migliorare i prodotti di ogni azienda.

Gli 0day sono quei pericolosi bug di sicurezza ancora non noti, che vengono rilevati dai ricercatori di sicurezza su prodotti software o hardware. Molti ricercatori divulgano i bug responsabilmente fornendo dapprima indicazioni ai vendor del prodotto in forma privata. Questo consente loro di realizzare una patch di sicurezza capace di mettere al sicuro il prodotto per poi diffonderlo verso tutti i loro clienti. Tutto questo avviene prima che il bug, a livello tecnico, venga diffuso e quindi successivamente sfruttato dai malintenzionati.

Ecco quindi che è necessaria una forte etica per segnalare i bug in modo responsabile. Si chiama Coordinated Vulnerability Disclosure o CVD e tale “etica” deve essere sempre incentivata. Ma andiamo con ordine.

In Italia abbiamo poca cultura riguardo al mondo degli 0day. Questo ci porta inconsapevolmente a prediligere l’approccio di “security by obscurity”, attribuibile anche a diversi fattori culturali, tecnici ed economici.

Ad esempio, negli Stati Uniti, c’è una lunga storia di ricerca e sviluppo nel campo della sicurezza informatica. Hanno una forte presenza di comunità di ricercatori, hacker etici e aziende specializzate nella sicurezza informatica. In Italia, questa cultura è minima e molto meno sviluppata.

Ricerca e Sviluppo nel campo della sicurezza informatica richiede investimenti significativi in termini di tempo, risorse e competenze. Come sappiamo tocchiamo un punto dolente quando si parla di Ricerca e Sviluppo in Italia. Se le risorse sono limitate o non ci sono incentivi sufficienti per investire in sicurezza informatica, è meno probabile che si sviluppi una cultura attorno agli “Zero day” e alla sicurezza informatica in generale.

Inoltre il concetto di “brand reputation” in Italia la fa da padrone. Molte organizzazioni preferiscono mantenere segrete le vulnerabilità piuttosto che divulgarle pubblicamente per proteggere la propria reputazione e l’immagine del marchio. Questo approccio, è diffuso in quei paesi in cui la cultura aziendale enfatizza fortemente la gestione della reputazione e meno quella dell’etica e della condivisione.

Condivisione, che poi è un concetto chiave quando si parla di sicurezza informatica. Più si fa rete, più si diffondo informazioni sulle minacce e più si è tutti al sicuro. Ma se non divulghiamo dopo anni come si è realizzato al livello tecnico un incidente ransomware, come possiamo parlare di zero day?

Mancano infine specifiche normative o incentivi governativi per la divulgazione delle vulnerabilità. Questo potrebbe contribuire alla mancanza di una cultura “0day” in Italia. In alcuni paesi, esistono leggi o normative che incoraggiano o addirittura richiedono la divulgazione responsabile delle vulnerabilità informatiche.

Le aziende italiane spesso hanno paura di un databreach, e quantomai hanno paura di una falla di sicurezza grave su un loro prodotto. Tendenzialmente il modello prevalente è “non parlare”. Ecco quindi che un databreach non viene divulgato verso i propri clienti come un bug di sicurezza segnalato da un ricercatore. Spesso viene messo a posto silenziosamente senza riconoscere l’aiuto da parte del bug hunter e alle volte addirittura il povero ricercatore viene minacciato di azioni legali. Per chi conosce la materia è puro “Nonsense“. Ma per arrivare a comprendere che tutto questo può diventare un’opportunità, occorre un lungo percorso.

La pratica diffusa di nascondere i problemi di sicurezza anziché affrontarli apertamente e in modo collaborativo può essere considerata un esempio chiaro di mancanza di etica nel mondo degli affari. Questo approccio non solo mina la fiducia dei clienti e degli utenti finali, ma impedisce anche il progresso nella sicurezza informatica in Italia.

L’etica nella gestione delle vulnerabilità informatiche richiede una visione più ampia e una comprensione approfondita delle implicazioni a lungo termine, ma anche geopolitiche e di intelligence. Le aziende dovrebbero incoraggiare e riconoscere il valore delle segnalazioni di vulnerabilità fatte da ricercatori indipendenti, anziché intimidirli o ignorarli. Invece di considerare la divulgazione delle vulnerabilità come una minaccia alla propria reputazione, dovrebbero vederla come un’opportunità per migliorare la propria sicurezza e rafforzare la fiducia nei loro prodotti da parte dei loro clienti.

Inoltre, il riconoscimento e il ringraziamento pubblico ai ricercatori che scoprono e segnalano le vulnerabilità possono incentivarne altri a contribuire attivamente alla sicurezza informatica. Creando e incentivando una comunità più ampia e collaborativa tra esperti di sicurezza.

E’ vero, è un cambiamento culturale. Ma è necessario per superare la “security by obscurity” e abbracciare trasparenza e responsabilità nella gestione delle vulnerabilità informatiche. Qualcuno di voi starà pensando che non esiste solo l’etica nel mondo degli Zero-day. Esiste anche il mercato degli Zero Day e dei relativi Broker. Ma per questa volta lasciamolo da parte per un secondo momento.

La “cartina al tornasole” di quello che stiamo dicendo è il numero di CNA italiane: Zero!

Ma cosa sono le CNA?

Iniziamo con il concetto di CVE (Common Vulnerabilities and Exposures). Si tratta di un identificatore univoco assegnato nel contesto della gestione e valutazione delle vulnerabilità informatiche. Questo sistema segue gli standard definiti da Mitre Corporation, il National Institute of Standards and Technology (NIST) e il National Vulnerability Database (NVD) degli Stati Uniti d’America. Questi protocolli, metodologie e database agevolano la pubblicazione e la comunicazione delle vulnerabilità tra esperti di sicurezza, fornitori di software e utenti finali.

Premesso che la Cina ha il suo China National Vulnerability Database e l’Europa no (ma questo è ancora un altro discorso), l’Italia è uno tra i pochi paesi europei a non avere ancora una CNA attiva.

Le CNA comprende quelle organizzazioni “virtuose” di fornitori, ricercatori, organizzazioni open source, CERT, servizi in hosting, fornitori di bug bounty e consorzi. Sono autorizzati ad assegnare ID CVE alle vulnerabilità e a pubblicare record CVE nell’ambito dei propri specifici ambiti di copertura.

L’assenza di CNA in Italia è sintomatica dei problemi di cui abbiamo parlato in precedenza. Si tratta di mancanza di conoscenza e di un’etica consolidate nel trattare le vulnerabilità informatiche e l’incentivazione dei ricercatori di sicurezza.

Nessuna organizzazione italiana ha effettuato l’adesione al programma CNA. Questo rende difficile la gestione e la comunicazione delle vulnerabilità non documentate verso i vendor nel panorama della sicurezza informatica italiana. Infatti in molti casi non è neanche presente un programma di “responsible disclosure”. Questo è ovviamente un tema legato alla cultura degli zero day e a tutto quello che abbiamo visto prima. Ma porta con se anche una minore sicurezza dei prodotti realizzati in Italia, in quanto non oggetto di analisi da parte della community hacker.

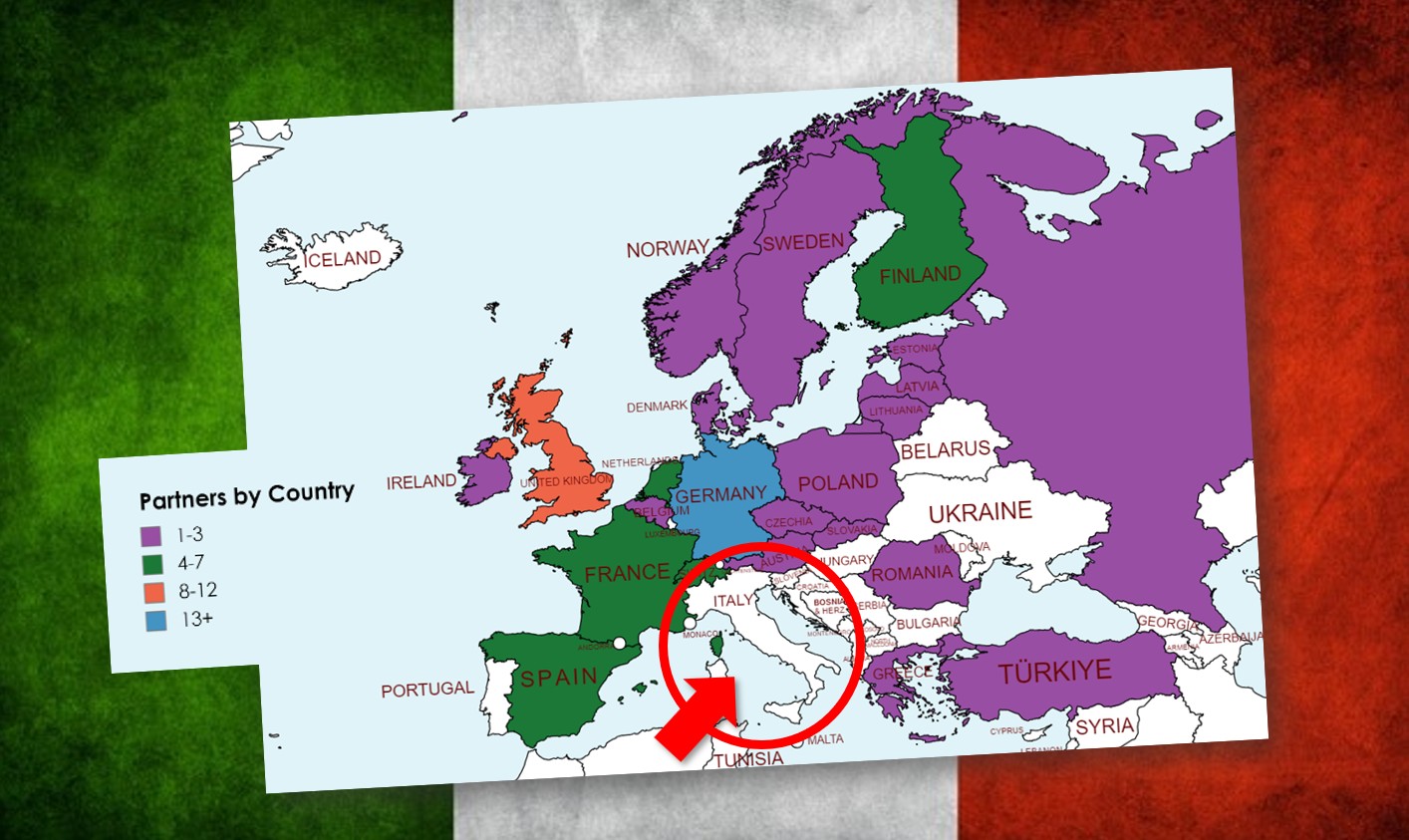

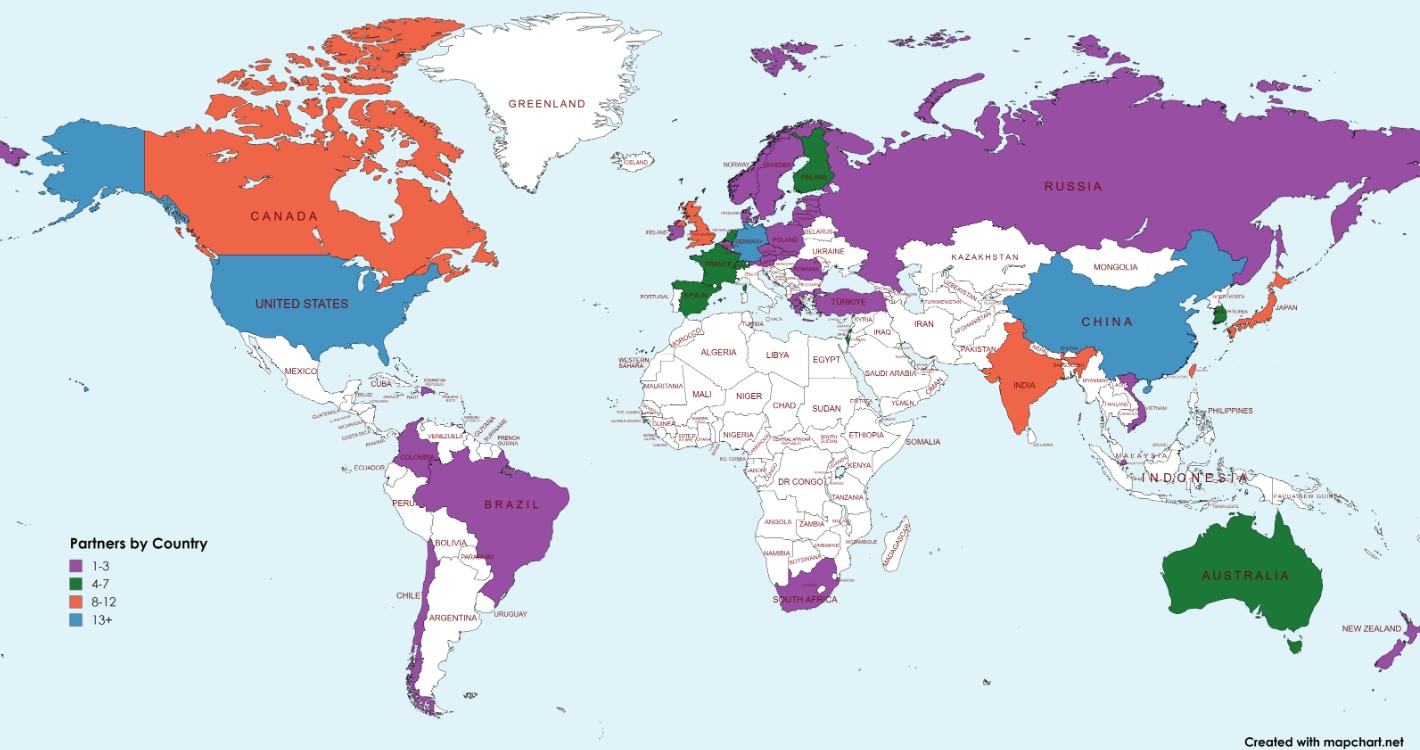

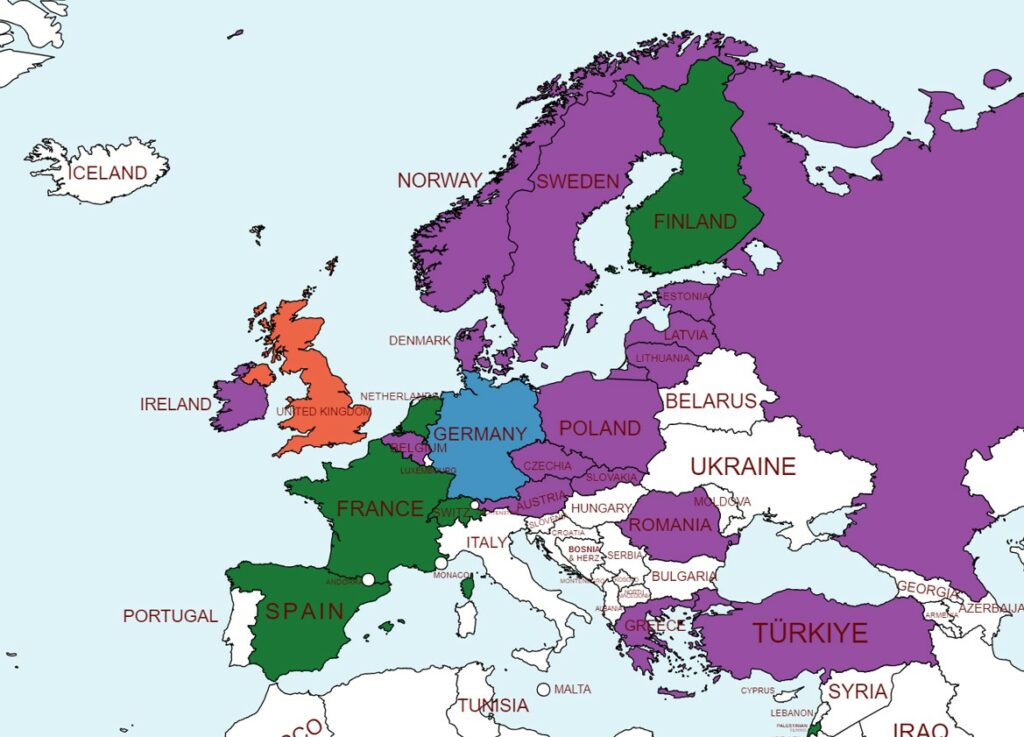

Da considerare che l’Italia, è al quarto posto come prodotto interno lordo in Europa, ma di fatto è al fanalino di coda su questo discorso. La Germania ha 14 CNA la Spagna 5 e la Svizzera 8 (un paese al nono posto come PIL e con 8 milioni di abitanti). Addirittura la Grecia ne ha una.

La divulgazione degli zero day, ovvero delle vulnerabilità informatiche non ancora note verso gli sviluppatori del software, è un tema di fondamentale importanza nel contesto della sicurezza informatica. La divulgazione responsabile è un punto focale per la collaborazione e la condivisione delle minacce. Alcuni elementi sono:

In conclusione, la divulgazione degli zero day è essenziale per garantire la sicurezza nazionale e proteggere i sistemi e i dati sensibili dagli attacchi informatici. È fondamentale promuovere una cultura di divulgazione responsabile delle vulnerabilità e definire delle chiare regole anche in Italia, al fine di garantire un ambiente digitale più sicuro per tutti. Su questo occorrerebbe riflettere e definire delle regole ben chiare per chi si occupa della ricerca dei bug non documentati.

In questo articolo abbiamo esplorato la conoscenza del mondo zero-day in Italia, evidenziando la mancanza di una cultura consolidata, l’assenza di un’etica diffusa nel trattare vulnerabilità informatiche e la mancanza di CNA nazionali per gestire e comunicare le vulnerabilità in modo efficace.

Tuttavia, non tutto è perduto. Noi di Red Hot Cyber lanciamo una sfida a tutte le organizzazioni italiane: diventate una CNA!

Siamo convinti che avere CNA nazionali possa contribuire a colmare il divario esistente nella gestione delle vulnerabilità e a migliorare la sicurezza nazionale. Inoltre consente a promuovere una maggiore consapevolezza e collaborazione nel campo della sicurezza informatica, soprattutto con la community hacker.

Per coloro che accetteranno questa sfida e diventeranno una CNA, vogliamo offrire un’opportunità per condividere le loro esperienze e le scelte effettuate che hanno portato ad aderire al programma. Li invitiamo a contattarci per un’intervista. Così da dare il buon esempio per tutti promuovendo la cultura nella sicurezza informatica più forte e più etica in Italia.

Insieme, possiamo fare la differenza e costruire un futuro più sicuro per tutti gli utenti digitali italiani.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…