Magecart Group 12, è noto per aver svolto attacchi di skimming per rubare informazioni di pagamento dagli acquirenti su oltre 2000 siti di ecommerce nel 2020. Ora i ricercatori hanno pubblicato un rapporto che spiega come lo hanno fatto, descrivendo un nuovo approccio tecnico.

Il gruppo che ruba le carte di credito utilizza shell web PHP per ottenere l’accesso amministrativo remoto ai siti sotto attacco per rubare i dati delle carte di credito, piuttosto che utilizzare il loro codice JavaScript come in precedenza, che iniettavano nei siti vulnerabili per registrare le informazioni inserite dagli utenti nelle operazioni di checkout online, secondo il Threat Intelligence Team di Malwarebytes Labs.

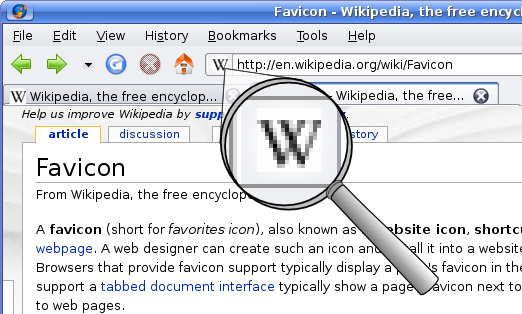

Magecart 12, l’ultima incarnazione del gruppo web skimmer, continua a lanciare attacchi con malware per imitare una favicon, nota anche come “icona preferita” o “icona di collegamento”, ovvero quella che trovate accanto al dominio del sito che state vedendo.

Esempio di favicon, tratto da wikipedia

Il file denominato “Magento.png” tenta di passare se stesso come immagine/png ma non ha il formato .PNG appropriato per un file immagine valido, afferma il rapporto. Il modo in cui viene iniettato nei siti compromessi consiste nel sostituire i tag dell’icona di collegamento legittimo con un percorso al file .PNG falso.

Ma in questo caso, la favicon fasulla viene utilizzata per caricare una shell web PHP.

La shell web è più difficile da rilevare e bloccare, aggiunge il report, perché inietta il codice skimmer sul server, piuttosto che sul lato client.

Un approccio più efficace, ma anche più complesso e incline a falsi positivi, consiste nell’ispezionare il DOM in tempo reale e rilevare quando è stato caricato codice dannoso.

DOM è l’abbreviazione di Document Object Model, che è un’API per documenti HTML e XML.

Nonostante il cambiamento, il gruppo mira ancora a raggiungere lo stesso obiettivo: iniettare malware per lo skimming per rubare i dettagli delle carte di pagamento dei clienti.

“Gli attacchi di digital skimming o e-skimming sono una fonte di guadagno redditizia per i criminali informatici, poiché i numeri delle carte di credito rubate valgono milioni di dollari sul Dark Web”

ha dichiarato Avishai Shafir di PerimeterX via e-mail.

Magecart continua ad evolvere le sue tattiche. Il mese scorso, i ricercatori di Sucuri hanno scoperto che gli aggressori di Magecart stavano salvando i dati delle loro carte di credito nei file .JPG fino a quando non potevano essere esfiltrati da siti di e-commerce compromessi che eseguivano Magento 2.

“L’uso creativo del falso .JPG consente a un utente malintenzionato di nascondere e archiviare i dettagli delle carte di credito raccolte per un utilizzo futuro senza ottenere troppa attenzione da parte del proprietario del sito Web”

ha scritto Luke Leal di Sucuri in merito alla scoperta, a marzo.

Ed inoltre questi dati, sono scaricabili dal server web senza alcun problema di rilevamento da parte dei sistemi di protezione perimetrale.

Fonte

https://threatpost.com/magecart-server-side-itactics-changeup/166242/

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…