I ricercatori di sicurezza di McAfee hanno scoperto una nuova versione del malware Android MoqHao (noto anche come XLoader e Wroba). Il malware viene eseguito automaticamente sui dispositivi infetti senza richiedere alcuna interazione da parte dell’utente.

MoqHao è un malware Android controllato e creato da aggressori motivati finanziariamente del gruppo Roaming Mantis. In precedenza questo malware era stato riscontrato in attacchi contro utenti provenienti da USA, Gran Bretagna, Germania, Francia, Giappone, Corea del Sud e Taiwan.

In genere, gli hacker distribuiscono il proprio malware tramite messaggi SMS che fingono di contenere informazioni sulla consegna del pacco. Una URL abbreviata porta a un sito che fornisce alle vittime un file APK dannoso (o a una falsa pagina di accesso di Apple iCloud).

MoqHao è dotato di numerose funzionalità che gli consentono di raccogliere silenziosamente le informazioni sensibili delle vittime. Sono inclusi i metadati del dispositivo, elenco dei contatti, messaggi SMS e foto.

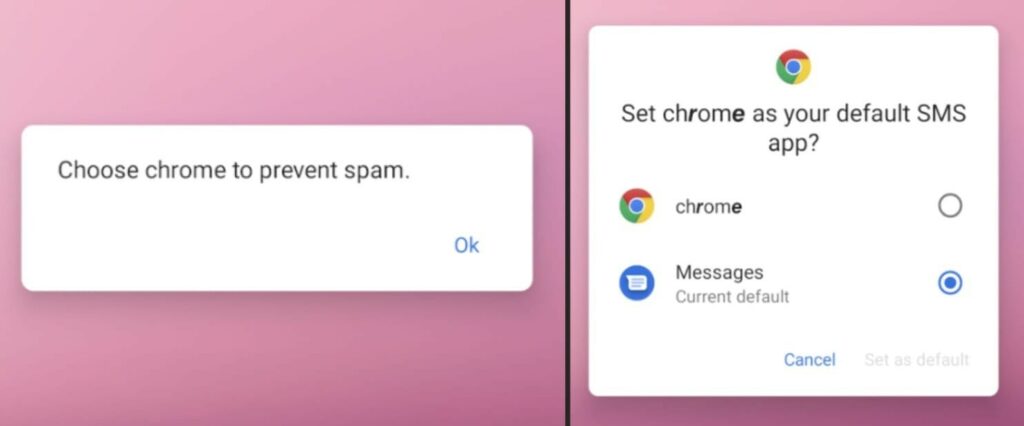

Per evitare il rilevamento, gli hacker utilizzano stringhe Unicode per mascherare APK dannosi come software legittimo, come il browser Chrome. Questo travestimento è necessario per indurre l’utente ad approvare autorizzazioni pericolose per l’app. E’ incluso l’invio e l’accesso ai contenuti SMS, e consentirne l’esecuzione sempre in background (aggiungendo eccezioni di ottimizzazione della batteria Android).

Il falso Chrome chiede inoltre all’utente di impostarsi come app SMS predefinita, sostenendo che ciò aiuterà a prevenire lo spam.

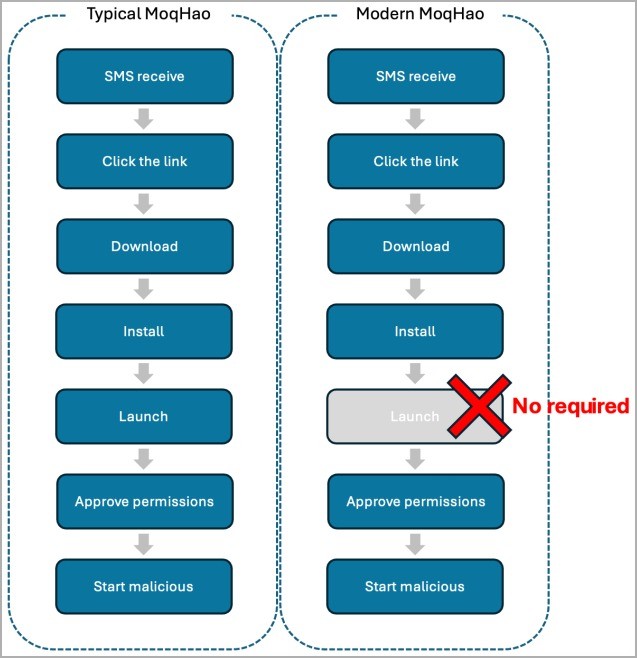

Secondo gli specialisti di McAfee, inoltre, le ultime versioni di MoqHao dimostrano la capacità di avviarsi automaticamente subito dopo l’installazione. Ciò consente al malware di funzionare segretamente in background e intercettare le informazioni riservate dell’utente.

“L’attività dannosa dell’applicazione inizia automaticamente non appena viene installata. Abbiamo già segnalato questa tecnica di attacco a Google e stanno già lavorando per implementare misure per impedire tale esecuzione automatica nelle future versioni di Android”, affermano i ricercatori.

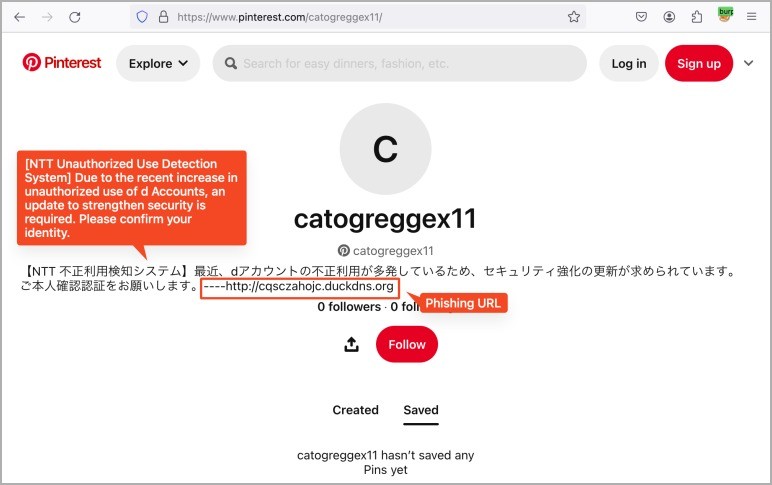

Rileva inoltre che la nuova versione di XLoader estrae messaggi di phishing e URL mirati dai profili Pinterest. Questo consente agli hacker di eludere il rilevamento da parte di strumenti di sicurezza che monitorano fonti di traffico sospette. Inoltre, l’utilizzo di Pinterest consente di modificare rapidamente indirizzi e messaggi di phishing, senza dover rischiare di inviare un aggiornamento malware direttamente sul dispositivo.

Se Pinterest non può essere contattato, il malware procede utilizzando messaggi di phishing codificati che avvisano l’utente di problemi con il proprio conto bancario che richiedono un’azione immediata.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…