Il Microsoft Threat Intelligence Center (MSTIC) ha scoperto una sofisticata campagna di phishing in corso che sfrutta gli inviti di Microsoft Teams per ottenere l’accesso non autorizzato agli account utente e ai dati sensibili.

La campagna, attribuita al gruppo Storm-2372, è attiva dall’agosto 2024 e ha preso di mira un’ampia gamma di settori, tra cui governo, difesa, sanità, tecnologia ed energia in Europa, Nord America, Africa e Medio Oriente.

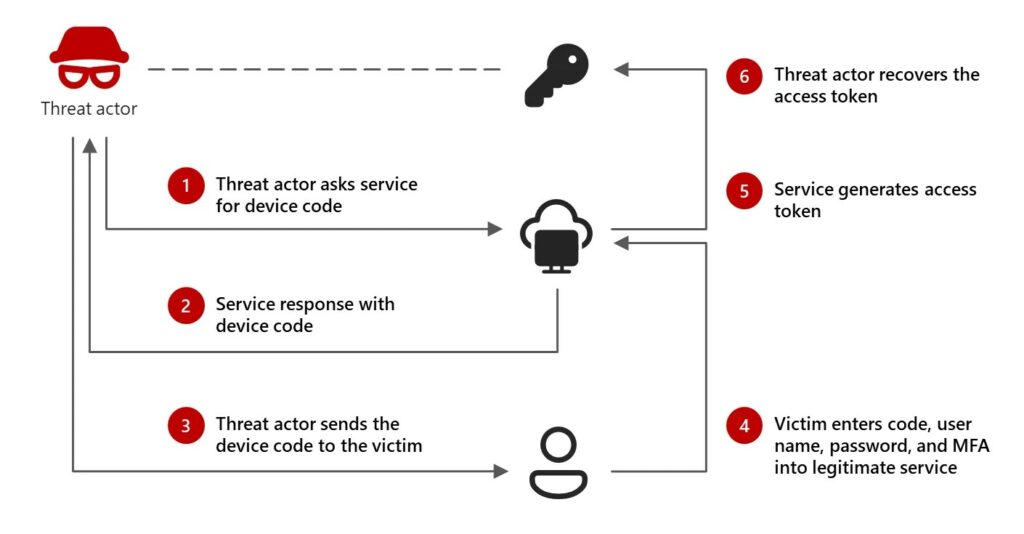

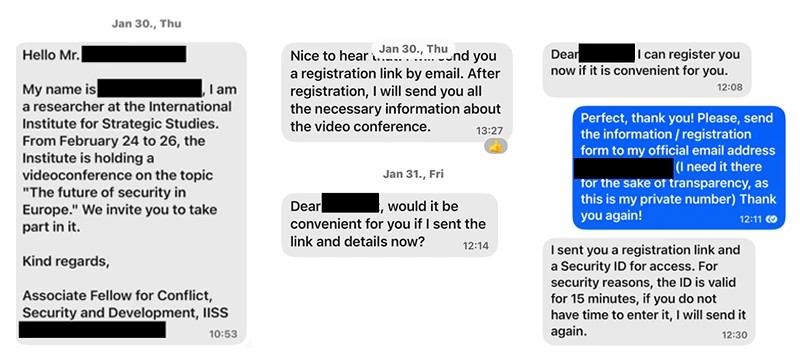

Il metodo di Storm-2372 si basa sul phishing del codice del dispositivo, una tecnica in cui l’autore della minaccia utilizza falsi inviti a riunioni per indurre gli utenti a fornire token di autenticazione.

Dopo aver ricevuto un invito, gli utenti ignari vengono reindirizzati a una pagina di autenticazione legittima e invitati a immettere un codice dispositivo generato dall’aggressore.

I token rubati consentono all’aggressore di accedere agli account della vittima senza richiedere una password , garantendo l’accesso a e-mail sensibili, storage cloud e altri servizi.

Una volta verificata la violazione iniziale, si osserva che Storm-2372 si sposta lateralmente all’interno delle reti compromesse inviando ulteriori e-mail di phishing dagli account delle vittime.

L’aggressore ha sfruttato anche la Graph API di Microsoft per cercare informazioni sensibili, estraendo dati utilizzando parole chiave come “password”, “admin” e “credenziali”.

Tra i recenti aggiornamenti alle tattiche del gruppo rientra l’uso dell’ID client di Microsoft Authentication Broker per registrare i dispositivi controllati dagli attori, consentendo un accesso persistente e un’ulteriore escalation.

Microsoft ha collegato Storm-2372 agli interessi dello Stato russo a causa dei suoi schemi di attacco e delle sue tecniche operative.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…