Dopo la pubblicazione dei dettagli su Telegram dei militari israeliani, il gruppo Moses Staff, ha riferito di ulteriori attacchi informatici riusciti contro tre società di ingegneria israeliane.

Infatti, l’attacco è avvenuto dopo due settimane dalla pubblicazione di centinaia di dati personali dei militari israeliani sui canali darknet e Telegram.

Secondo i criminali informatici, le vittime degli attacchi sarebbero tre aziende israeliane:

All’interno del loro canale Telegram viene riportato quanto segue:

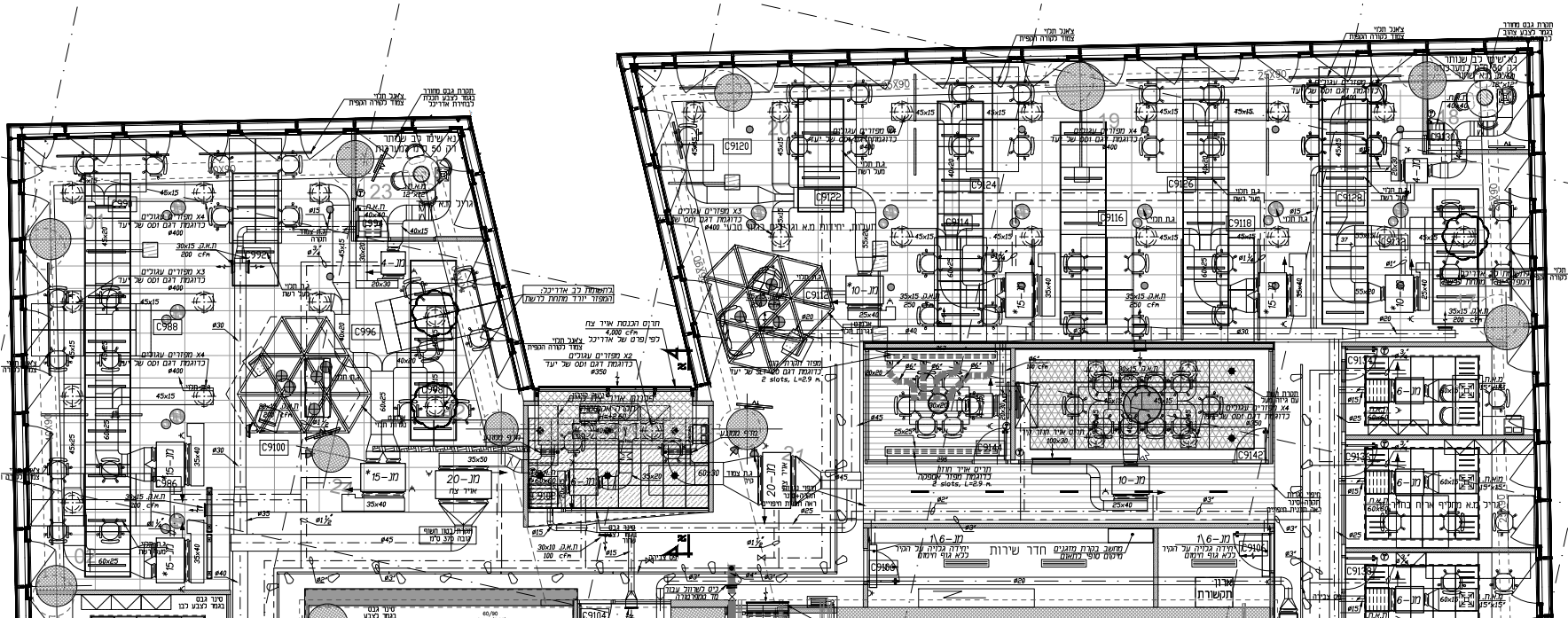

“Abbiamo avuto accesso ai server e alla rete di computer di Ehud Leviathan Engineering & David Engineers e H.G.M Engineering. Tutte le informazioni dei progetti, mappe e immagini, lettere, contratti, nonché immagini di videoconferenze di Inc., ecc. sono nelle nostre mani. È possibile scaricare alcune di queste informazioni, tutte le informazioni relative a questa Inc. verranno rilasciate gradualmente.”

Di seguito riportiamo l’evidenza dei dati messi a disposizione sul loro canale Telegram utilizzando una password.

Dal canale Telegram di Moses Staff

Siamo andati a vedere qualche dato e soprattutto cosa contenessero (anche se erano presenti gli screen su Telegram). I dati rubati comprendono documenti su progetti infrastrutturali, mappe, contratti, immagini, lettere e istantanee di videoconferenze.

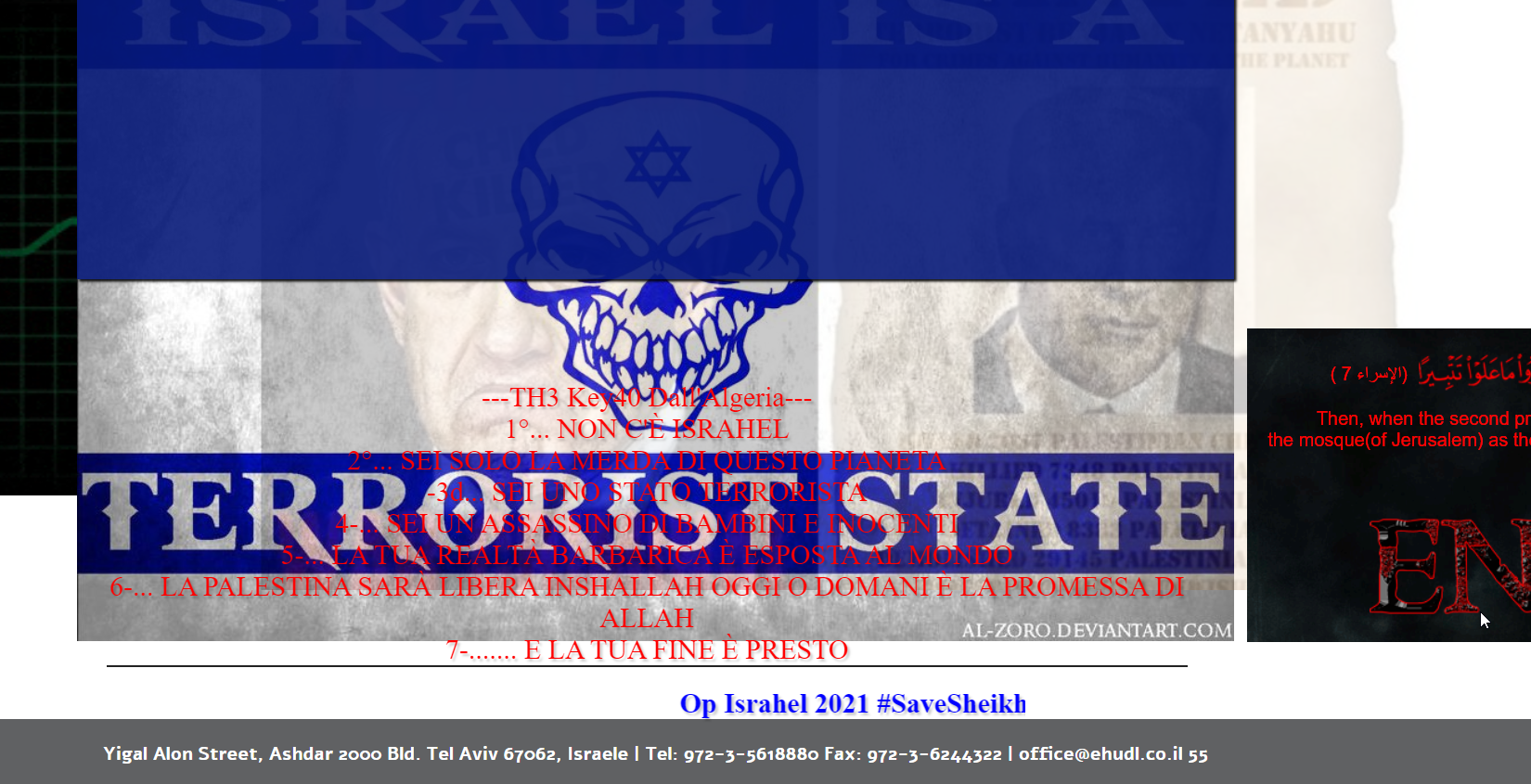

Alcuni dei file includevano gare d’appalto e altri documenti riguardanti la costruzione di un nuovo ingresso alla città di Gerusalemme. La prima delle tre aziende ha subito anche un “deface”, nella pagina “about” che riportiamo di seguito.

Il sito web di Moses Staff afferma che il gruppo ha violato un totale di oltre 165 server e 254 siti Web e ha rubato più di 11 TB di dati, inclusi documenti del servizio postale israeliano, Ministero della Difesa, file del ministro della Difesa Benny Gantz, Electron Csillag ed Epsilor.

Non è ancora chiaro se il gruppo agisca in modo indipendente o goda del sostegno di qualche stato.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.