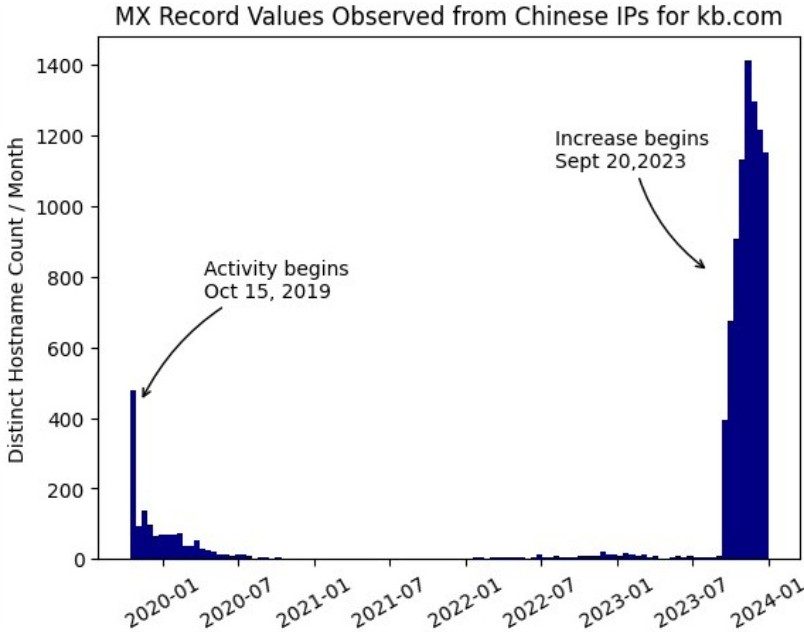

Gli specialisti di Infoblox hanno scoperto gli aggressori, a cui è stato dato il nome Muddling Meerkat. I ricercatori ritengono che si tratti di hacker “governativi” cinesi che scansionano le reti DNS in tutto il mondo dal 2019, inviando un numero enorme di query attraverso risolutori DNS aperti.

Dopo aver vagliato enormi quantità di dati DNS, i ricercatori hanno notato attività che secondo loro potrebbero facilmente passare inosservate o apparire innocue.

Il fatto è che un aspetto notevole dell’attività di Muddling Meerkat è la manipolazione dei record MX (Mail Exchange), per i quali gli hacker inseriscono risposte false nel Great Firewall cinese. I ricercatori non avevano mai osservato in precedenza questo utilizzo del sistema cinese per la censura di Internet.

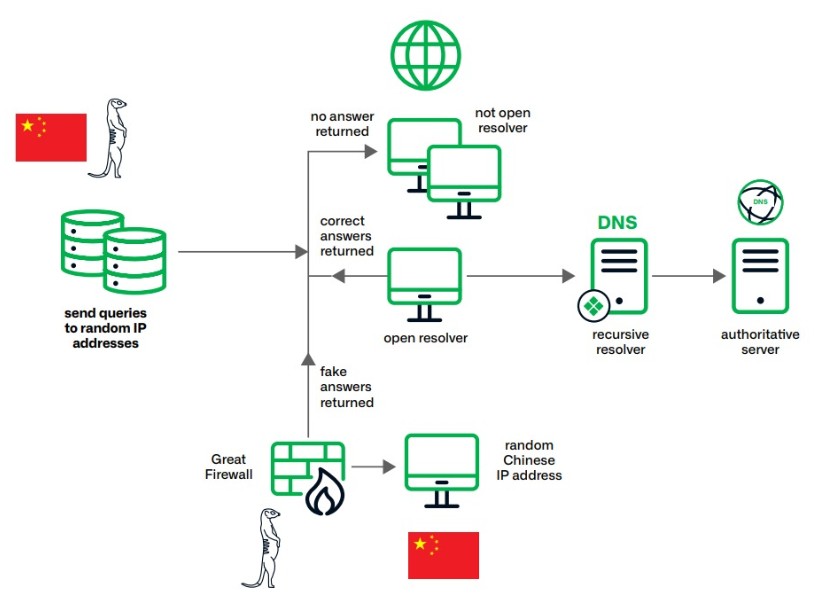

Muddling Meerkat manipola le query e le risposte DNS interferendo con il meccanismo mediante il quale i risolutori restituiscono gli indirizzi IP. Ciò può innescare false risposte da parte del Great Firewall cinese, portando a modifiche del routing e al potenziale reindirizzamento della posta elettronica.

In genere, il ruolo del Great Firewall of China è quello di filtrare e bloccare i contenuti intercettando le richieste DNS e fornendo risposte non valide che reindirizzano gli utenti lontano da determinati siti. L’attività confusa di Meerkat fa sì che il sistema produca risposte fittizie, che vengono infine utilizzate per studiare la tolleranza agli errori e il comportamento di altre reti.

“Il Great Firewall of China può essere descritto come un operatore laterale, nel senso che non modifica direttamente le risposte DNS, ma invece inietta le proprie risposte, inserendo una condizione di competizione con qualsiasi risposta dal destinatario originale. Quando un richiedente riceve per la prima volta una risposta dal Great Firewall cinese, è in grado di avvelenare la sua cache DNS. Oltre a questo, il firewall utilizza un sistema chiamato Great Cannon. Si tratta di un sistema di tipo operator-in-the-middle che consente di modificare i pacchetti nel percorso verso la loro destinazione”, scrivono gli esperti.

Per offuscare ulteriormente le sue azioni, Muddling Meerkat effettua query DNS su sottodomini casuali di domini di destinazione, che spesso non esistono. Sebbene tutto ciò assomigli a un attacco DDoS Slow Drip, Infoblox osserva che nel caso di Muddling Meerkat, le richieste sono di piccole dimensioni e mirate più ai test.

Inoltre, gli aggressori utilizzano risolutori aperti per mascherare la propria attività e interagire con risolutori sia autorevoli che ricorsivi.

“Le risposte confuse di Meerkat MX possono essere osservate solo nei dati raccolti al di fuori della normale catena di risoluzione DNS perché la fonte delle risposte non è un risolutore DNS, ma un indirizzo IP cinese casuale”, osserva Infoblox.

Secondo l’azienda, Muddling Meerkat seleziona soprattutto domini con nomi brevi registrati prima del 2000, il che riduce la probabilità di essere inseriti nella lista nera.

Per quanto riguarda gli obiettivi di Muddling Meerkat, si ritiene che il gruppo possa mappare le reti e valutare la sicurezza DNS per pianificare attacchi futuri. Oppure l’obiettivo degli hacker potrebbe essere quello di creare rumore DNS, che aiuta a nascondere attività più pericolose e confondere gli amministratori che cercano di determinare l’origine delle query DNS anomale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…