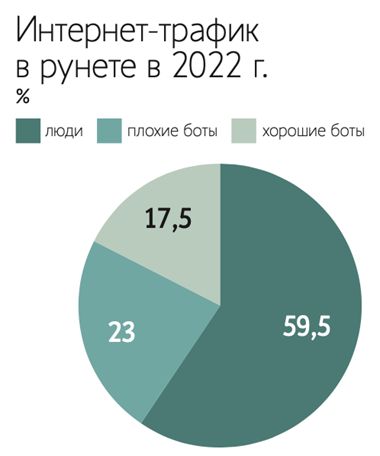

Nel 2022, il 40,5% del traffico su Internet russo è stato generato da bot, che possono sia aiutare che danneggiare utenti e le risorse web. Nel 2021, questa cifra era del 35%, secondo un rappresentante di Qrator Labs, un’azienda specializzata nella protezione dagli attacchi DDoS. Si noti che il traffico Internet generato dalle persone è diminuito nel corso dell’anno dal 64,5 al 59,5%, come risulta dai dati dell’azienda.

I bot sono programmi che eseguono varie attività su Internet senza intervento umano. Tra questi ci sono robot “buoni” che eseguono la scansione e indicizzano i siti per i motori di ricerca o li controllano per le vulnerabilità. E ci sono bot “cattivi” che raccolgono dati personali, lanciano spam, fanno “clic” su annunci o conducono attacchi DDoS, intasando il sito con infinite richieste.

Secondo Qrator Labs, la quota di bot “buoni” nel traffico totale della Runet nel 2022 era di circa il 17,5% e non è cambiata molto rispetto al 2021. Ma la quota di bot “cattivi” è passata dal 19% al 23%. Ciò è confermato da altri esperti nel campo della sicurezza informatica. Questi notano che il numero di bot dannosi continua ad aumentare anche nel 2023.

Allo stesso tempo, cresce anche il volume totale del traffico dentro la Runet. Secondo TelecomDaily, nel 2022 il traffico da rete fissa è cresciuto del 16%, mentre il traffico da rete mobile è cresciuto del 18%.

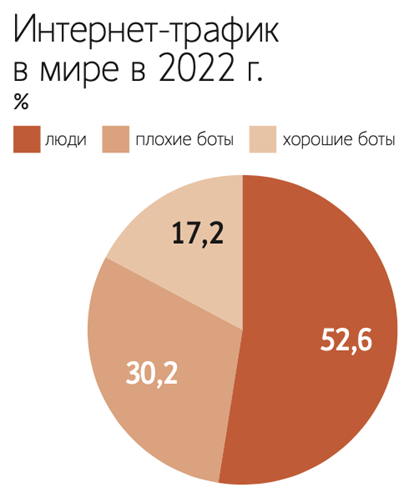

Per quanto riguarda Internet globale, secondo la società di sicurezza informatica Imperva, nel 2022 il 47,4% di tutto il traffico Internet era costituito da bot. Si tratta del 5,1% in più rispetto all’anno precedente. La quota di traffico proveniente da persone reali (52,6%) è scesa al livello più basso degli ultimi 8 anni.

Di particolare pericolo sono i cosiddetti bot “cattivi” (Bad Bot), applicazioni dannose che possono commettere frodi e attaccare siti Web, infrastrutture, API e applicazioni. La quota di bot “cattivi” nel traffico totale è cresciuta al 30,2%, ovvero il 2,5% in più rispetto al 2021.

Questo è il numero più alto dal 2013, quando Imperva ha iniziato a pubblicare il suo report annuale sui bot. Il rapporto afferma inoltre che questo è il quarto anno consecutivo in cui il traffico di bot dannosi è cresciuto costantemente.

La crescita del traffico bot è associata allo sviluppo di tecnologie e all’automazione dei processi su Internet. Ciò è influenzato anche dalla semplificazione della creazione di bot e dal ridimensionamento di schemi fraudolenti. Inoltre, lo sviluppo dell’Internet of Things (IoT) gioca un ruolo importante, quando miliardi di dispositivi sono connessi alla rete e presentano problemi di sicurezza.

Gli esperti ritengono che il traffico dei bot continuerà a crescere e presto supererà la quota di traffico proveniente da persone reali.

Questo sta già accadendo su alcuni social network come Twitter. Ciò è facilitato anche dallo sviluppo dell’intelligenza artificiale (AI), che fa riferimento a vari servizi digitali per soddisfare le richieste degli utenti. Tutti questi scambi di informazioni sono esempi di traffico bot “buono”.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…