A partire dal 15 ottobre 2022, VMware ESXi 6.5 e VMware ESXi 6.7 hanno raggiunto la fine del ciclo di vita e riceveranno solo supporto tecnico ma nessun aggiornamento di sicurezza, mettendo il software a rischio di vulnerabilità.

Questo sta a significare, che ogni nuovo bug scoperto, non verrà aggiornato generando una stratificazione di falle di sicurezza che permetteranno l’accesso a tali infrastrutture dai malintenzionati.

E’ arrivato il momento di iniziare a pensare al “replatforming” di queste architetture, che devono essere migrate a versioni più nuove prima della fine del supporto esteso.

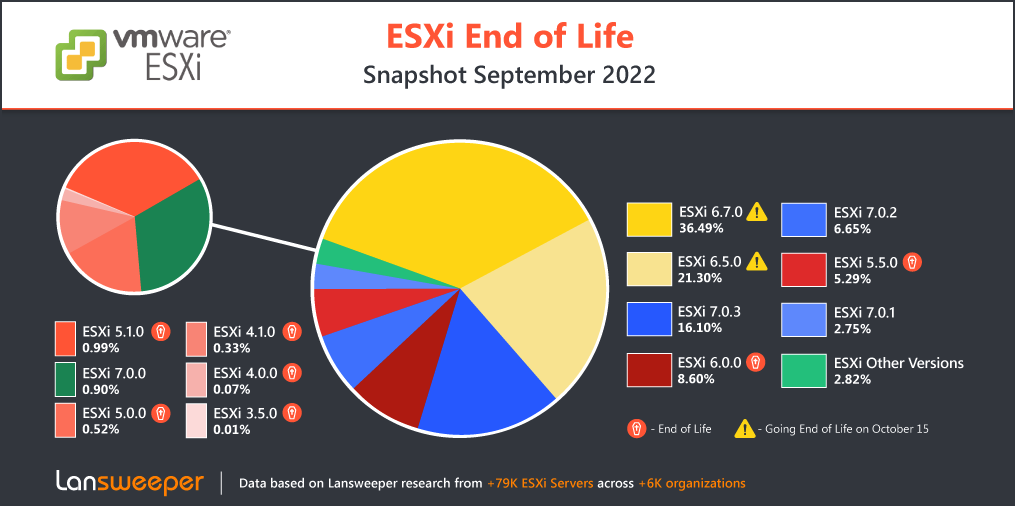

Si tratta di ben 45.000 server VMware ESXi inventariati da Lansweeper che hanno appena raggiunto la fine del ciclo di vita (EOL), a meno che le aziende non acquistino un contratto di supporto esteso.

Lansweeper è una azienda che sviluppa software di rilevamento e gestione delle risorse che consentono ai clienti di tenere traccia dell’hardware e del software in esecuzione sulla propria rete. Nello specifico, l’azienda ha analizzato i dati di 6.000 clienti e ha trovato 79.000 server VMware ESXi installati.

Di questi server, il 36,5% (28.835) esegue la versione 6.7.0, rilasciata ad aprile 2018, e il 21,3% (16.830) utilizza la versione 6.5.0, rilasciata a novembre 2016. In totale, ci sono 45.654 server VMware ESXi che hanno raggiunto la fine del La vita.

I risultati di Lansweeper sono allarmanti perché oltre al 57% che entra in un periodo di rischio elevato. C’è anche un altro 15,8% di installazioni che eseguono versioni ancora più vecchie, che vanno dalla 3.5.0 alla 5.5.0, che hanno raggiunto l’EOL parecchio tempo fa.

In sintesi, al momento, solo un server ESXi su quattro (26,4%) inventariato da Lansweeper è ancora supportato e continuerà a ricevere aggiornamenti di sicurezza regolari fino al 02 aprile 2025.

Tuttavia, in realtà, il numero di server VMware che raggiungono oggi l’EOL è probabilmente molto maggiore, poiché questo rapporto si basa solo sui clienti di Lansweeper.

Le linee guida tecniche per ESXi 6.5 e 6.7 proseguiranno fino al 15 novembre 2023, ma ciò riguarda problemi di implementazione, esclusa la mitigazione del rischio per la sicurezza.

L’unico modo per essere sicuri di poter continuare a utilizzare le versioni precedenti è richiedere il supporto esteso di due anni, che deve essere acquistato separatamente. Tuttavia, questo non include gli aggiornamenti per i pacchetti software di terze parti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.