Nella serata di ieri, 21 marzo 2025, durante una delle consuete esplorazioni nel sottobosco del web di DarkLab, ci siamo inbattuti in una notizia che potrebbe far tremare i polsi a molti amministratori IT: un presunto attacco alla Oracle Cloud.

Da quanto riportato successivamente da CloudSek, sembrerebbe che ci sia stata l’esfiltrazione presunta di 6 milioni di record, coinvolgendo oltre 140.000 tenant. Un grande bottino di informazioni qualora queste confermate da Oracle.

Disclaimer: Questo rapporto include screenshot e/o testo tratti da fonti pubblicamente accessibili. Le informazioni fornite hanno esclusivamente finalità di intelligence sulle minacce e di sensibilizzazione sui rischi di cybersecurity. Red Hot Cyber condanna qualsiasi accesso non autorizzato, diffusione impropria o utilizzo illecito di tali dati. Al momento, non è possibile verificare in modo indipendente l’autenticità delle informazioni riportate, poiché l’organizzazione coinvolta non ha ancora rilasciato un comunicato ufficiale sul proprio sito web. Di conseguenza, questo articolo deve essere considerato esclusivamente a scopo informativo e di intelligence.

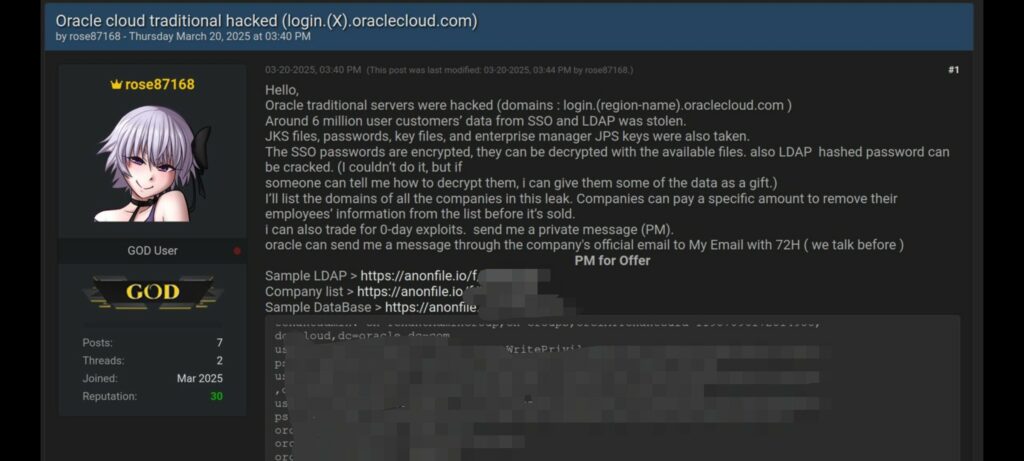

Il tutto è partito da un post su un forum underground, dove un utente con lo pseudonimo “rose87168” ha dichiarato di aver violato l’endpoint di login della Oracle Cloud (login.(region-name).oraclecloud.com), ottenendo accesso a dati sensibili come file JKS, password SSO criptate, file chiave e chiavi JPS dell’enterprise manager.

Non contento, il nostro “amico” ha messo in vendita questi 6 milioni di record, offrendo persino incentivi a chi lo aiutasse a decriptare le password SSO o a craccare quelle LDAP.

Oracle ha negato con fermezza di aver subito un attacco ai propri servizi cloud. In risposta alle richieste dei media, la società ha diffuso una dichiarazione lapidaria:

“Non c’è stata alcuna violazione di Oracle Cloud. Le credenziali pubblicate non appartengono a Oracle Cloud. Nessun cliente Oracle Cloud ha subito una violazione o perdita di dati”.

Questa posizione è stata ribadita su tutte le testate: Oracle, contattata da BleepingComputer, ha assicurato che nessun dato dei clienti è stato compromesso, contraddicendo nettamente quanto affermato dall’hacker. Una dichiarazione identica è riportata anche da altri media (ad es. HackRead e NewsBytes), segno che Oracle ha fornito uno statement univoco per smentire i rumor.

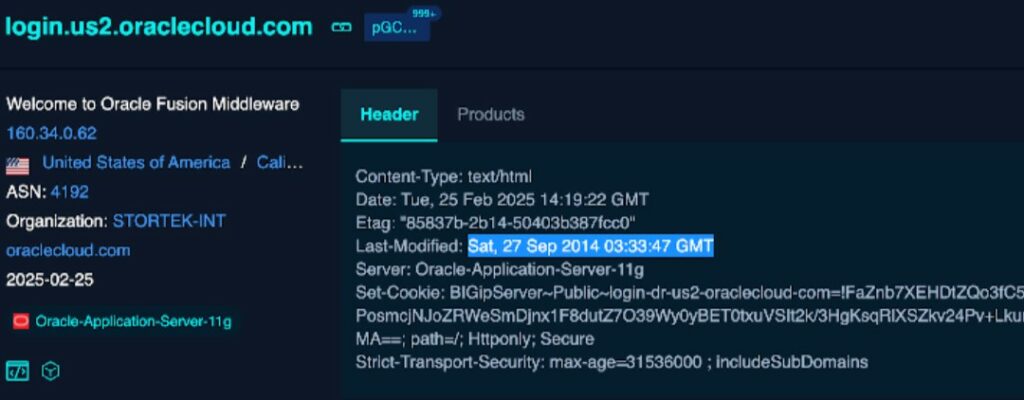

Finora l’azienda non ha condiviso dettagli tecnici sull’accaduto; ha però oscurato il sottodominio login.us2.oraclecloud.com citato dall’attore, che risulta infatti offline dal 21 marzo. Al 22 marzo, Oracle non ha emesso ulteriori comunicati pubblici sul suo sito o sui social in merito all’incidente, limitandosi a negare categoricamente qualsiasi compromissione della propria infrastruttura cloud.

Alcuni esperti hanno ipotizzato che, qualora i dati fossero reali, “Oracle potrebbe tecnicamente aver ragione” nel dire che il proprio cloud core non è stato violato: è possibile che l’attacco abbia colpito un sistema collegato o una componente di terze parti integrata con Oracle Cloud. Questa rimane comunque una ipotesi.

La rivendicazione di “rose87168” è stata analizzata da diversi ricercatori di sicurezza informatica. La società di threat intelligence CloudSEK è stata tra le prime a indagare, pubblicando un rapporto dettagliato il 21 marzo 2025.

Secondo CloudSEK, i dati sottratti (JKS, password SSO cifrate, hash LDAP, chiavi, ecc.) provengono effettivamente dall’infrastruttura Oracle Cloud e l’attacco potrebbe configurarsi come “uno dei più gravi supply-chain hack del 2025”. Gli analisti di CloudSEK ipotizzano con “media certezza” che l’attore abbia sfruttato una vulnerabilità non divulgata presente sui server Oracle di login (in particolare una falla su componenti Oracle WebLogic/Access Manager utilizzati per le pagine di autenticazione).

Dalle verifiche è emerso che il servizio di login compromesso girava su una piattaforma Oracle Fusion Middleware 11g non aggiornata, contenente note vulnerabilità critiche.

In particolare, CloudSEK segnala il CVE-2021-35587 (una falla di Oracle Access Manager) come possibile vettore di attacco: tale bug permette ad un attaccante non autenticato di ottenere il completo controllo del sistema Oracle SSO vulnerabile.

La stessa conclusione appare in un advisory indipendente pubblicato dal Kudelski Security Research: anche Kudelski riporta che, con buona probabilità, il malintenzionato ha sfruttato una falla su Oracle WebLogic (usato per i login Oracle Cloud) riuscendo così a dumpare i dati di tutti i tenant sottostanti.

Diversi esperti sottolineano la “gravità potenziale” di quanto sostenuto. Se l’attacco fosse autentico, l’impatto sarebbe considerevole: l’esposizione di 6 milioni di record di autenticazione apre scenari di accessi non autorizzati e spionaggio industriale. La sottrazione di file JKS e altre chiavi crittografiche risulta particolarmente preoccupante, poiché tali elementi potrebbero consentire di decriptare dati sensibili o di ottenere accesso ad altri sistemi collegati.

Inoltre, la compromissione di credenziali SSO e LDAP – se gli hash fossero decifrati – potrebbe portare a ulteriori violazioni a catena nei sistemi cloud delle aziende clienti. Proprio la natura “federata” del servizio Oracle (usato da migliaia di organizzazioni per gestire l’accesso ai propri ambienti) fa sì che un singolo breach possa propagarsi lungo la supply chain: altri sistemi e applicazioni enterprise integrati con Oracle Cloud potrebbero essere a rischio.

Intanto, su Reddit, nella community r/blueteamsec, diversi utenti hanno discusso dell’incidente, sottolineando come potrebbe aver coinvolto le tradizionali login OCI, ma non l’IDCS, suggerendo di ruotare le credenziali il prima possibile.

In attesa di ulteriori conferme o smentite, è consigliabile per tutti gli amministratori e i responsabili della sicurezza:

Ricordiamoci sempre che, in un mondo digitale in continua evoluzione, la prudenza non è mai troppa.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…