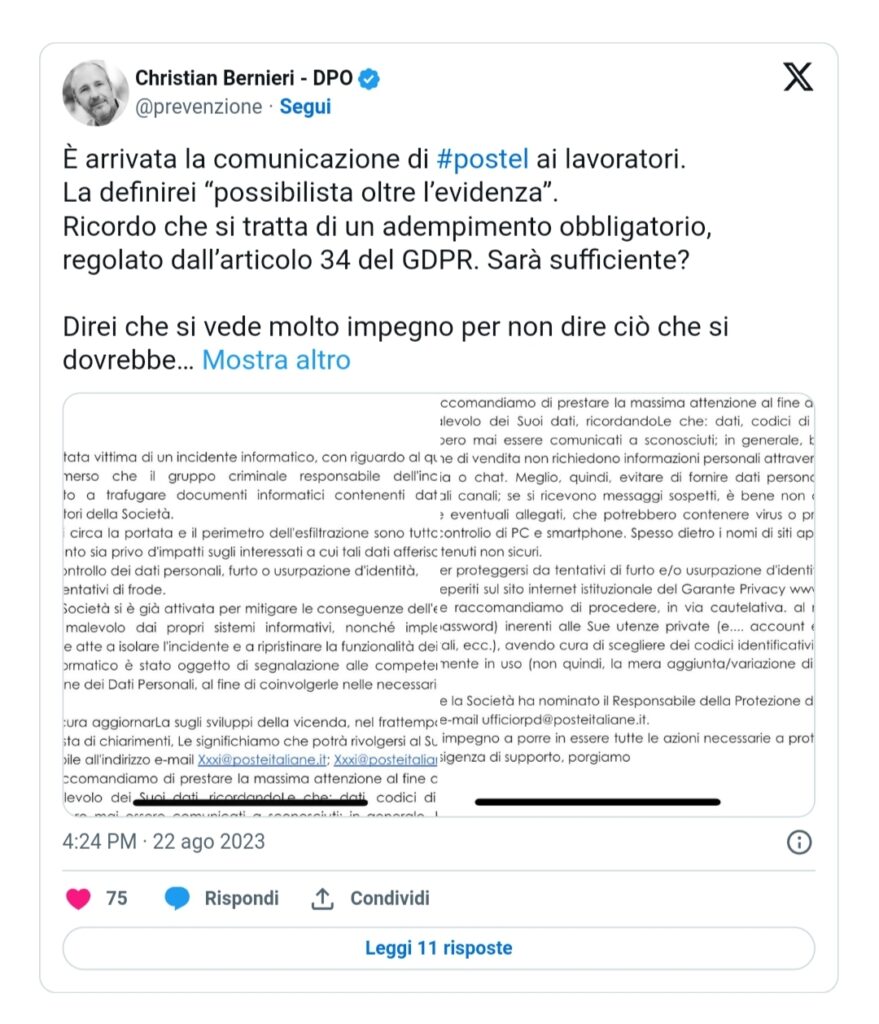

Stando a quanto segnala Christian Bernieri su X – e confermato da altre fonti – la comunicazione di data breach di Postel è arrivata.

E dunque si può dedurre che quella resa come comunicato stampa non era stata probabilmente intesa essere tale, anche perchè almeno in questa si possono riscontrare alcuni contenuti formali prescritti dall’art. 34 GDPR. C’è il punto di contatto, quello sì, insieme al contatto del DPO.

Ma la tipologia di violazione è descritta nel modo che segue:

il gruppo criminale responsabile dell’attacco è presumibilmente riuscito a trafugare documenti informatici contenenti dati personali di dipendenti e collaboratori della Società.

Presumibilmente cosa significa?

La funzione della comunicazione è quella di consentire agli interessati di svolgere una autovalutazione del rischio. Altrimenti la conseguenza è che questi ne dovranno subire le piene conseguenze.

Nulla ancora si dice circa la minaccia di imminente pubblicazione. A onor del vero però, la portata e il perimetro dell’esfiltrazione sono tutt’ora da comprendere.

E dunque saranno i successivi aggiornamenti a fornire le dovute precisazioni agli interessati. Si spera prima del veder pubblicati e resi irrimediabilmente disponibili i propri dati.

non si può escludere che tale evento sia privo di impatti sugli interessati a cui tali dati afferiscono

Dopo tale formula, che tradotta, può essere resa come “la violazione dei dati personali è suscettibile di presentare un rischio elevato“, sono elencate le probabili conseguenze della violazione dei dati personali per gli interessati coinvolti:

Un novero ben più ristretto delle ipotesi contemplate dal considerando n. 85 GDPR.

“Una violazione dei dati personali può, se non affrontata in modo adeguato e tempestivo, provocare danni fisici, materiali o immateriali alle persone fisiche, ad esempio perdita del controllo dei dati personali che li riguardano o limitazione dei loro diritti, discriminazione, furto o usurpazione d’identità, perdite finanziarie, decifratura non autorizzata della pseudonimizzazione, pregiudizio alla reputazione, perdita di riservatezza dei dati personali protetti da segreto professionale o qualsiasi altro danno economico o sociale significativo alla persona fisica interessata“.

e in relazione delle quali si indicano alcuni comportamenti prudenti da adottare per tutelarsi da tentativi di utilizzo malevolo dei dati personali sottratti.

Sono indicate buone pratiche di igiene digitale, quali il non comunicare credenziali di accesso a sconosciuti, diffidare dalle richieste di dati personali, non cliccare su link o aprire allegati, etc. Insomma: le pratiche sono corrette ma manca – quantomeno a livello comunicativo – una contestualizzazione rispetto a quanto è accaduto.

Indubbiamente è importante informare circa il phishing e le frodi online, e ogni accorgimento per proteggersi, ma non c’è chiarezza sul perchè l’interessato coinvolto da questo data breach dovrebbe avere urgenza di farlo.

Soprattutto se si “raccomanda di procedere in via cautelativa” al reset di tutte le credenziali private. Anche perché non si è mai parlato di questo tipo di rischio di compromissione. Non in modo chiaro, quanto meno.

La trasparenza è quella che prescrive l’art. 12 GDPR:

Il titolare del trattamento adotta misure appropriate per fornire all’interessato tutte le informazioni di cui agli articoli 13 e 14 e le comunicazioni di cui agli articoli 15 a 22 e all’articolo 34 relative al trattamento in forma concisa, trasparente, intelligibile e facilmente accessibile, con un linguaggio semplice e chiaro, in particolare nel caso di informazioni destinate specificamente ai minori.

ma che forse ancora non è stata raggiunta.

Da ultime, le misure adottate e di cui ci si propone l’adozione sono indicate andando per lo più a ribadire quanto già anticipato all’interno del comunicato stampa:

Viene da chiedersi se gli interessati siano stati posti nella migliore condizione per proteggersi da eventuali conseguenze negative della violazione occorsa. Perché questo è l’unica valutazione che si deve fare, al di là del rispetto dei contenuti formali, e la trasparenza gioca un ruolo cruciale in tal senso.

Certamente, adesso gli interessati e i propri rappresentanti sindacali potranno chiedere proprio ai punti di contatto di adempiere in tal senso. E si spera che così facendo quel gap possa finalmente venire colmato.

Anche perchè, intanto, il tempo scorre.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…