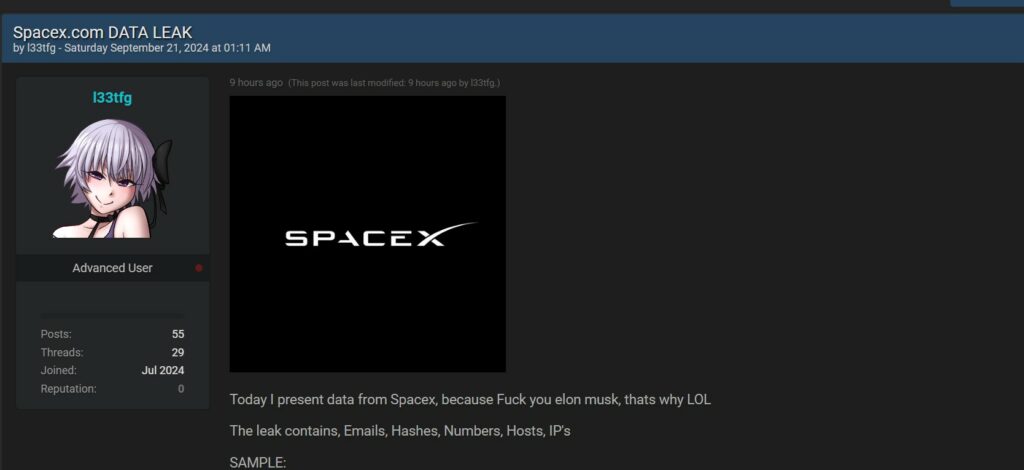

Un recente post su un forum del dark web ha sollevato l’attenzione della comunità di cybersecurity internazionale. Un utente, identificato con il nickname l33tfg, ha rivendicato la pubblicazione di una presunta fuga di dati da SpaceX, l’azienda aerospaziale di proprietà di Elon Musk.

Secondo quanto riportato nel post, la violazione conterrebbe dati sensibili tra cui email, hash di password, numeri di telefono, host, e indirizzi IP. Sebbene la notizia non sia stata ancora confermata ufficialmente da SpaceX o da altre fonti verificate, l’evento potrebbe rappresentare una seria minaccia per l’organizzazione e per la sicurezza dei dati aziendali.

Il post, datato 21 settembre 2024, è stato pubblicato dall’utente l33tfg, un individuo registrato su un noto forum del dark web dal luglio 2024. Nonostante l’account sia relativamente nuovo, l’utente si qualifica come un “Advanced User”, il che potrebbe indicare una certa esperienza o coinvolgimento in attività cybercriminali. Lo stesso criminale ha riportato recentemente anche una violazione della casa bianca.

La motivazione dichiarata per l’attacco appare personale: “Perché ce l’ho con te, Elon Musk, ecco perché”. Questa affermazione, tuttavia, potrebbe nascondere ragioni più profonde, come una vendetta motivata da controversie ideologiche o, più probabilmente, un tentativo di attirare l’attenzione della comunità di hacker e potenziali acquirenti di questi dati.

Il post dichiara che i dati esfiltrati includono:

L’attore malevolo ha anche condiviso un campione di questi dati per dimostrare la legittimità della violazione, anche se al momento non esistono prove indipendenti che confermino la loro autenticità. Questa strategia è comunemente utilizzata per attirare l’attenzione di acquirenti o per provocare danni reputazionali.

La violazione, se confermata, potrebbe avere conseguenze importanti per SpaceX. L’azienda, che gestisce progetti di rilevanza globale come il lancio di satelliti e missioni spaziali, è fortemente dipendente dalla riservatezza delle sue operazioni, specialmente considerando i contratti con enti governativi e progetti di difesa sensibili. La diffusione di dati riguardanti collaborazioni con agenzie governative o militari potrebbe avere implicazioni sulla sicurezza nazionale degli Stati Uniti.

Inoltre, la reputazione di SpaceX potrebbe subire un duro colpo. Un attacco informatico di questa portata dimostrerebbe una vulnerabilità nei sistemi di sicurezza di una delle aziende tecnologiche più avanzate al mondo, sollevando interrogativi sulla capacità dell’azienda di proteggere le informazioni sensibili di clienti e partner.

Indipendentemente dalla veridicità delle affermazioni di l33tfg, questo evento rappresenta un promemoria dell’importanza della sicurezza informatica per le aziende tecnologiche di alto profilo come SpaceX. Attacchi mirati, tecniche di ingegneria sociale, e violazioni delle supply chain continuano a rappresentare una minaccia crescente per organizzazioni che operano in settori strategici come l’aerospazio. La capacità di prevenire e rispondere tempestivamente a potenziali violazioni è fondamentale per proteggere la riservatezza, l’integrità e la disponibilità dei dati aziendali.

Fonte di Intelligence: Si sottolinea che queste informazioni sono da considerarsi come “fonte di intelligence” e non una conferma ufficiale di violazione. In attesa di ulteriori verifiche o comunicati ufficiali da parte di SpaceX, si consiglia la massima cautela nel trattare i dati divulgati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…