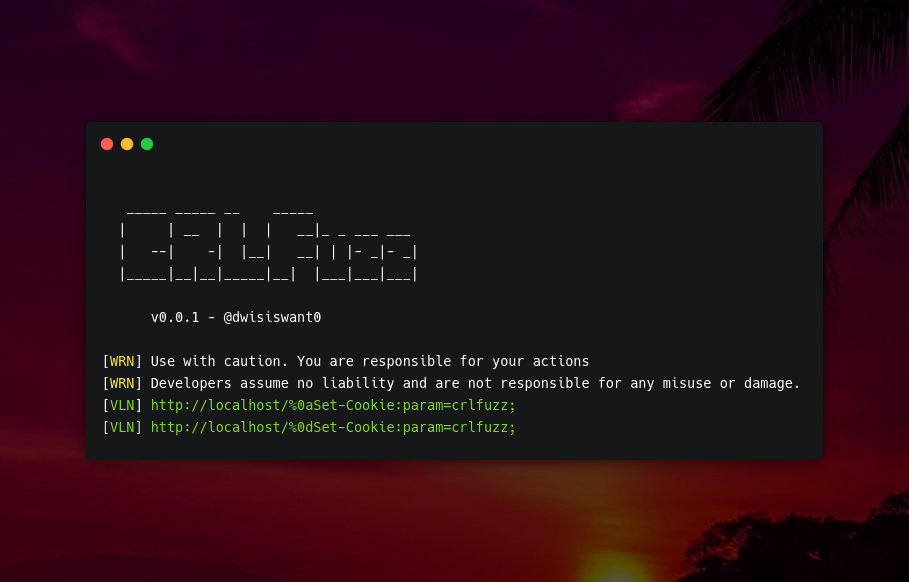

Per la serie programmi hacker, oggi parleremo di CRLFuzz.

CRLFuzz, è uno strumento semplice ma efficace per analizzare la vulnerabilità CRLF, ed è scritto in Go. Un attacco di iniezione CRLF è uno tra i diversi tipi di attacchi di iniezione. Può essere utilizzato per passare ad attacchi più dannosi come il Cross-site Scripting (XSS), iniezione di pagine, avvelenamento della cache web, deface basato sulla cache e altro ancora.

Una vulnerabilità di iniezione CRLF permette ad un utente malintenzionato di inserire i caratteri CRLF in un’applicazione Web, ad esempio utilizzando un modulo di input o una richiesta HTTP.

L’abbreviazione CRLF si riferisce a Carriage Return e Line Feed. CR e LF sono caratteri speciali (ASCII 13 e 10 rispettivamente, indicati anche come \ r \ n) utilizzati per indicare la fine della riga e quindi l’End of File (EOL).

La sequenza CRLF viene utilizzata nei sistemi operativi inclusi Windows (ma non Linux / UNIX) e nei protocolli Internet incluso HTTP.

CRLFuzz per installarlo non è complesso, puoi scaricare il binario da GitHub , decomprimerlo ed eseguirlo.

$ curl -sSfL http://git.io/get-crlfuzz | sh -s — -b /usr/local/bin

Se hai installato e configurato il compilatore go1.13 + :

$ GO111MODULE=on go get -v github.com/dwisiswant0/crlfuzz/cmd/crlfuzz

Per aggiornare lo strumento, puoi usare -uflag con il comando go get. da GitHub

$ git clone https://github.com/dwisiswant0/crlfuzz$ cd crlfuzz/cmd/crlfuzz$ go build .$ mv crlfuzz /usr/local/bin

CRLFuzz può essere eseguito con:

$ crlfuzz -u “http://target”

Per vedere l’help

$ crlfuzz -h

ed ecco i comandi:

Per scansionare una singola url

$ crlfuzz -u “http://target”

Per scansionare più URL da un file di testo

$ crlfuzz -l /path/to/urls.txt

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.