Come avevamo riportato qualche giorno fa, la Cyber Gang di Lockbit 3.0, ha pubblicato un post all’interno del suo data leak site (DLS) presente sulla rete onion, dove rivendicava un attacco all’Agenzia delle Entrate.

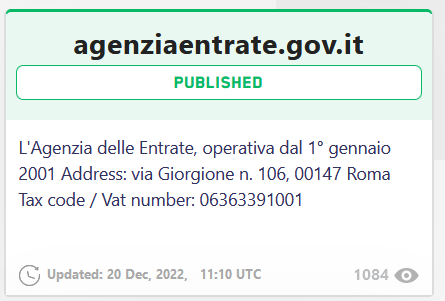

Nello scorso articolo avevamo riportato che la gang criminale aveva avviato un countdown con Deadline prevista per il 22 Dec, 2022 alle ore 11:10:07 UTC, e così è stato.

Molti in questi giorni si sono chiesti se si sia trattato di un attacco ransomware verso le infrastrutture dell’azienda oppure un attacco (come spesso accade in questo periodo) ad una azienda di terze parti (attacco in supply-chain).

Altri invece si sono chiesti se non fosse un proseguimento di quanto avvenuto a luglio, quando venne riportato da LockBit che l’Agenzia delle Entrate era stata colpita, mentre invece si trattava di un’altra azienda: la GESIS.

Abbiamo provato a contattare LockBit tramite i suoi canali underground per un commento, ma ancora non abbiamo ricevuto risposta. Ma essendo un attacco di tipo ransomware “palese” e “plateale”, la cosa più corretta da fare è analizzare le fuoriuscita dei dati, cosa che faremo con questo articolo.

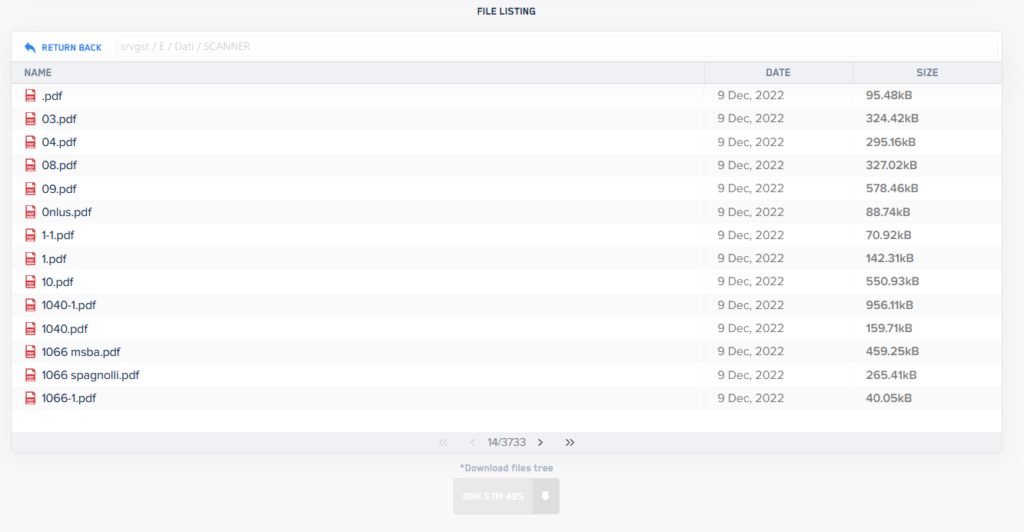

Accedendo tramite l’interfaccia di Directory Listing del data leak site di LockBit, si accede ad una directory che navigandola porta ad una lista di documenti PDF

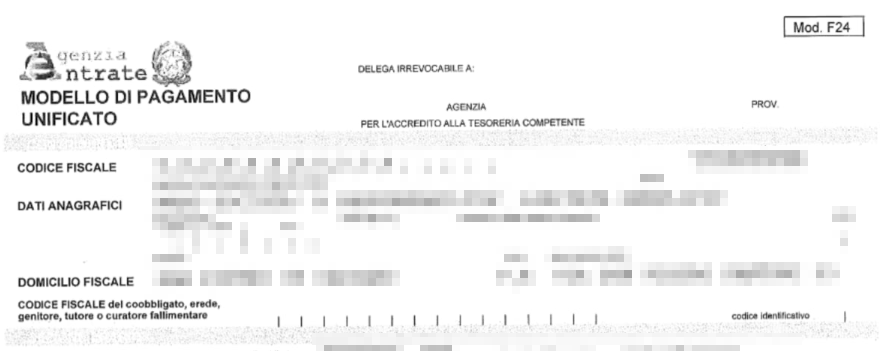

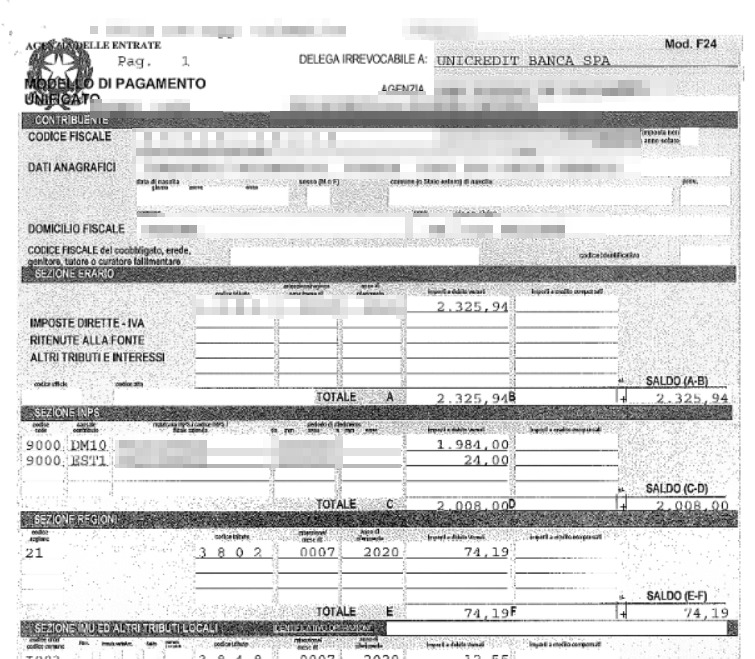

In uno dei primi documenti che si trovano nella collection pubblicata da LockBit, c’è un modello di pagamento dove viene riportato in alto a sinistra “Agenzia delle entrate”.

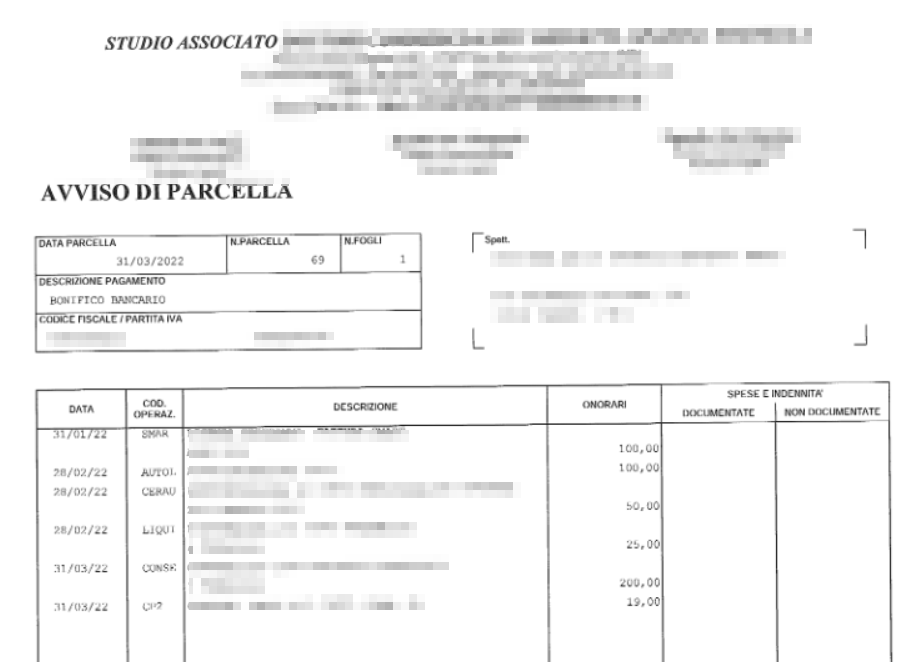

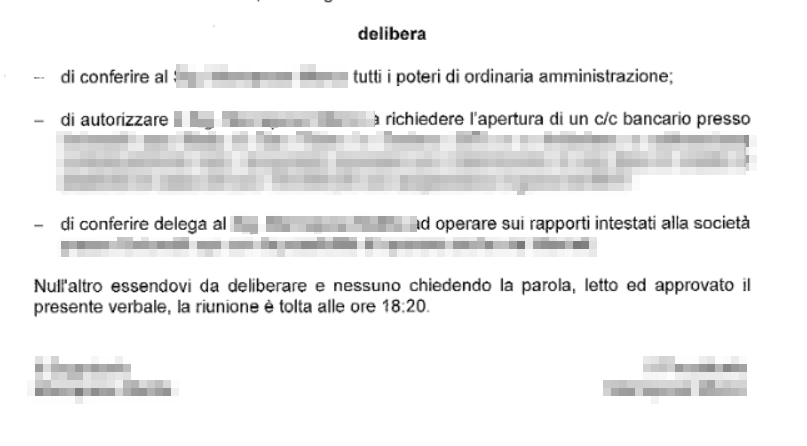

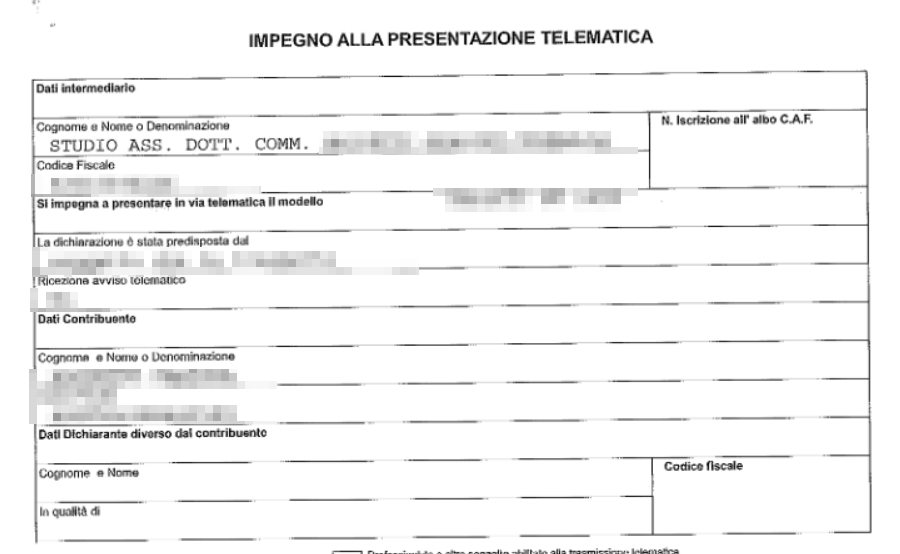

Andando ad analizzare ulteriori documenti presenti nel DLS di Lockbit afferenti al presunto attacco all?Agenzia delle Entrate, troviamo i più disparati documenti. Abbiamo parcelle di pagamento di studi di avvocati, al pagamento dei cappotti termici, delibere, buste paga e molto e molto altro ancora.

La cosa interessante che fanno tutte riferimento ad aziende diverse e non all’Agenzia delle Entrate.

Quindi sembrerebbe che non vi sia stato nessun attacco informatico all’Agenzia delle Entrate.

Da quanto ci risulta, l’azienda violata è uno studio di commercialisti o un CAF che si trova a che fare con una serie di documentazioni di privati o aziende.

Risultano molto ricorrenti dai documenti pubblicati, delle attività dello studio “Ghidetti-Spadini-Tognella” di Verona, pertanto potrebbe essere un chiaro segno che le infrastrutture violate siano afferenti a questo studio di commercialisti.

Inoltre anche molte firme di documenti risultano afferenti a questi 3 professionisti.

Anche in questo caso (come successo già in passato), LockBit ha messo dei dati sul DLS, pensando alla AdE, visto che il nome e il logo dell’Agenzia erano ricorrenti su diversi documenti pubblicati.

Si potrebbe anche pensare ad un nuovo affiliato poco avvezzo nella gestione delle pubblicazioni su sito di LockBit 3.0, ma anche questo risulta tutto da confermare.

Ancora non abbiamo avuto risposta da LockBit per la precedente richiesta di informazioni, ma procederemo a chiedere ulteriori chiarimenti vista la pubblicazione di dati poco contestuali a quanto riportato, relativamente all’Agenzia delle Entrate.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Nel caso in cui l’azienda voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo sulle nostre pagine per dare risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni sulla vicenda od effettuare una dichiarazione, possono accedere alla sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…