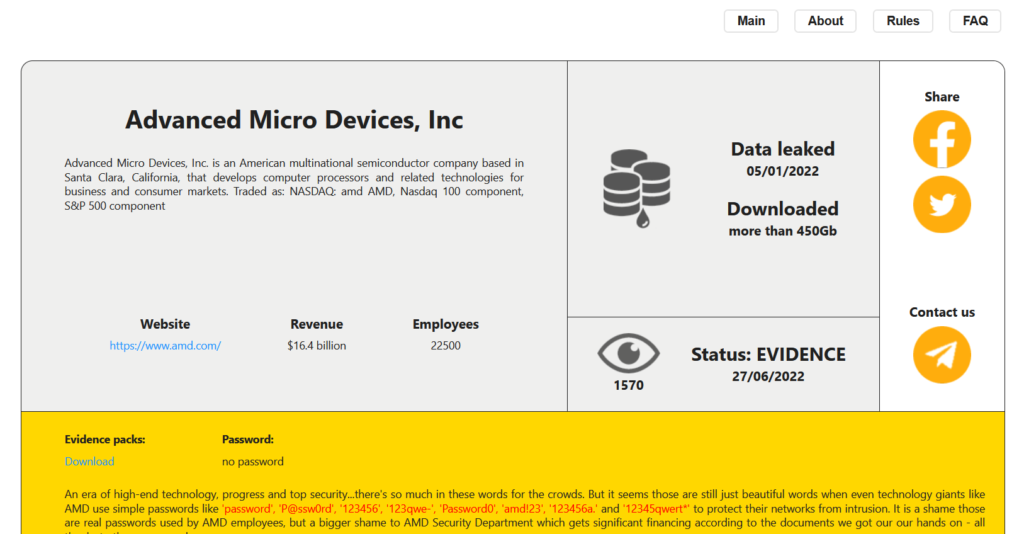

Il gruppo ransomware RansomHouse ha recentemente pubblicato sul suo Data Leak Site un annuncio della violazione della AMD, affermando di essere in possesso di una miniera di dati a seguito di una presunta violazione della sicurezza all’inizio di quest’anno.

RansomHouse afferma di aver ottenuto i file da un’intrusione effettuata ai danni di AMD il 5 gennaio 2022 e che non si tratta di dati relativi ad una precedente perdita della sua proprietà intellettuale.

Questa squadra relativamente nuova afferma inoltre di non violare la sicurezza dei sistemi stessi né di sviluppare o utilizzare ransomware.

Al contrario, funge da “mediatore” tra aggressori e vittime per garantire il pagamento dei dati rubati.

RansomHouse ha dichiarato di disporre di “450 Gb” e ha pubblicato campioni dei dati sul sito web riportando quanto segue:

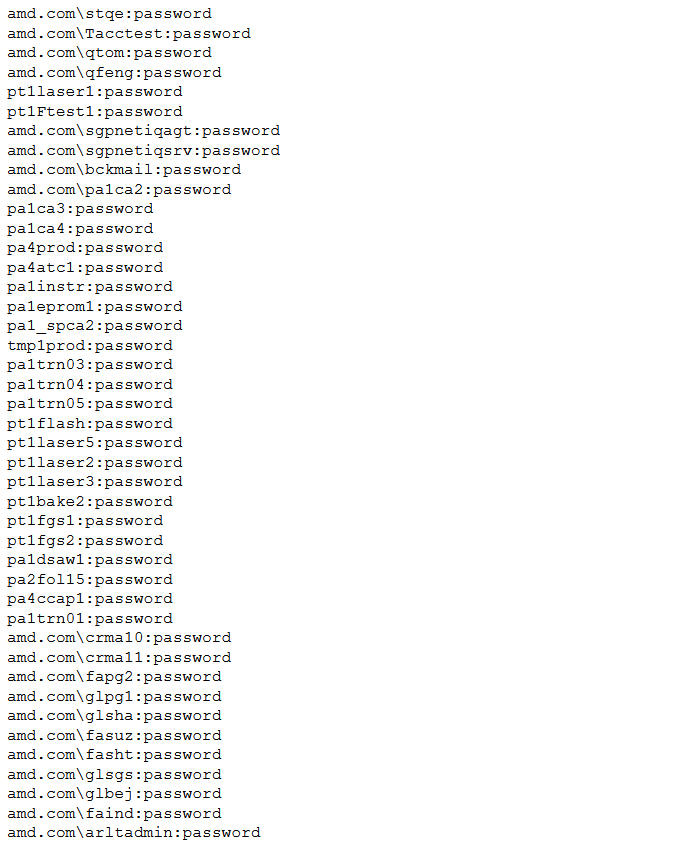

Un'era di tecnologia di fascia alta, progresso e massima sicurezza... c'è così tanto in queste parole per la folla.

Ma sembra che queste siano solo belle parole quando anche i giganti della tecnologia come AMD usano password semplici come "password", "P@ssw0rd", "123456", "123qwe-", "Password0", "amd!23", "123456a .' e '12345qwert*' per proteggere le loro reti dalle intrusioni.

È un peccato che quelle siano password reali utilizzate dai dipendenti AMD, ma un vero peccato per il Dipartimento di sicurezza di AMD che ottiene finanziamenti significativi in base ai documenti su cui abbiamo messo le mani, tutto grazie a queste password.I criminali informatici hanno anche inserito AMD in un elenco di vittime che, secondo loro, “hanno considerato il loro guadagno finanziario al di sopra degli interessi dei loro partner/individui che hanno affidato loro i dati o hanno scelto di nascondere il fatto che sono stati compromessi.

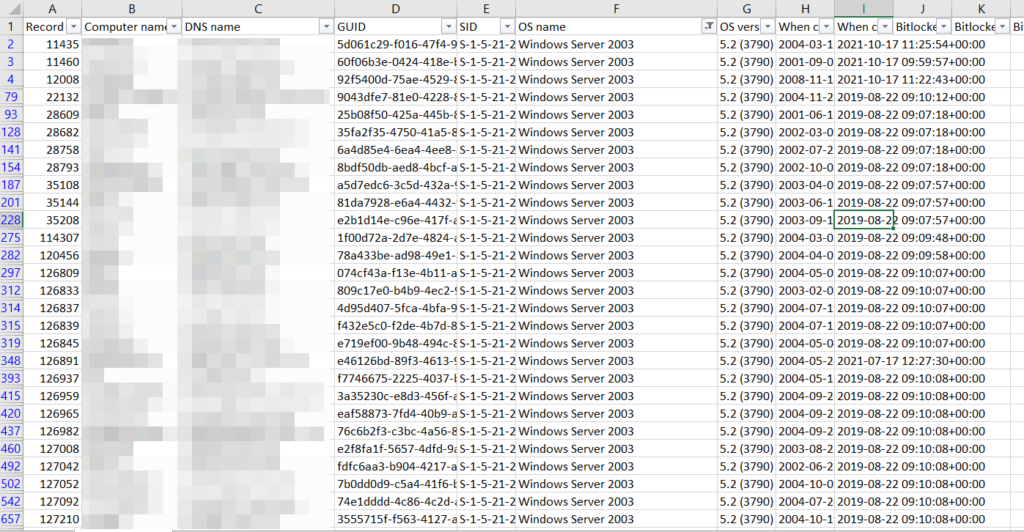

Nella lista dell’infrastruttura riportata all’interno del data leak site di RansomHouse, vengono riportati oltre 3500 server di tipo Windows 2003 Server, ormai obsolescenti da diversi anni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…