Come avevamo pubblicato qualche giorno fa, F5 ha effettuato un rilascio di patch cumulativo di tutti i suoi prodotti.

Tra questi 45 bug fixati dalla nota azienda produttrice di sistemi per la sicurezza informatica, 2 sono stati rilevati dal laboratorio di ricerca di TIM, Red Team Research (RTR), nell’ambito delle attività di bug hunting, sulla soluzione F5® Traffix® Signaling Delivery Controller™ (SDC).

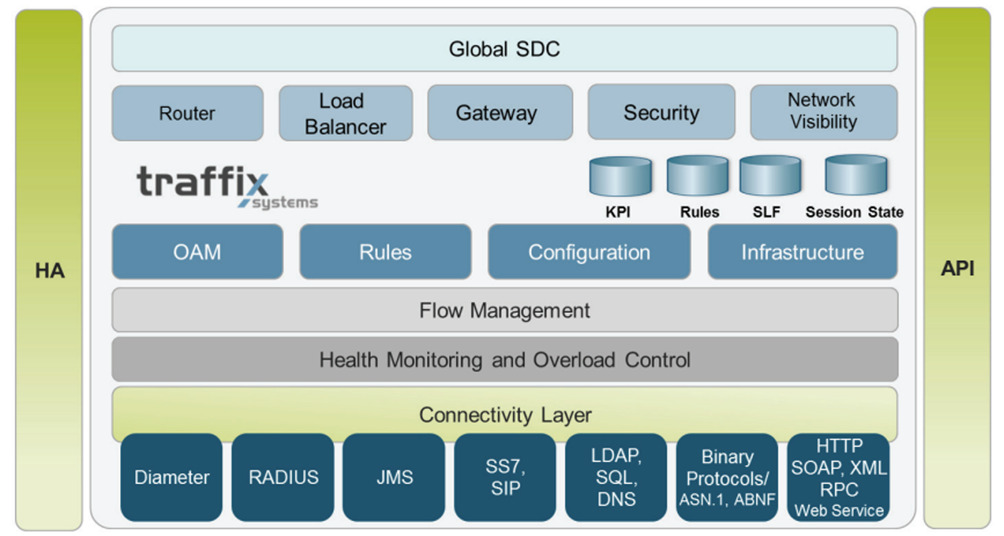

La soluzione F5® Traffix® Signaling Delivery Controller™ (SDC) aiuta gli operatori a scalare e gestire i servizi e le applicazioni nelle reti 4G/LTE.

Permette, inoltre, l’instradamento e lo scambio di dati tra diversi protocolli, come Diameter, SS7, HTTP etc. Utilizza un motore avanzato di trasformazione e gestione dei flussi soddisfacendo al contempo le sempre maggiori richieste di servizi e banda larga degli abbonati.

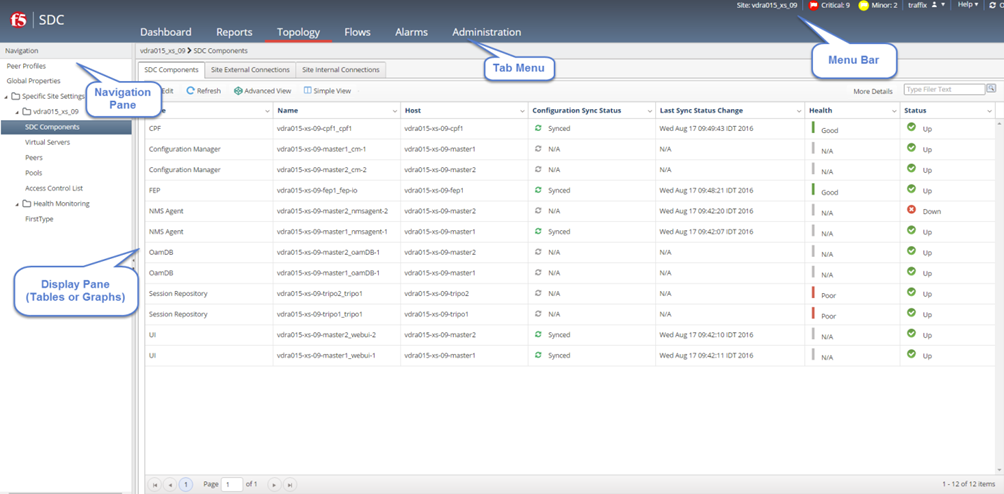

La soluzione SDC può essere configurata e monitorata tramite un’interfaccia utente web che di fatto è stata rilevata come vulnerabile a 2 bug di sicurezza trovati dal Red TIM Research recentemente.

Da quanto si legge dal sito istituzionale https://www.gruppotim.it/redteam, nell’ambito delle attività svolte dal laboratorio, i ricercatori Valerio Alessandroni e Matteo Brutti, una volta individuate queste vulnerabilità, hanno immediatamente avviato il percorso di Coordinated Vulnerability Disclosure (CVD) assieme a Massimiliano Brolli, alla guida del progetto, effettuando la pubblicazione a valle della produzione delle fix da parte del produttore.

Di seguito vengono riportati i bug su F5 SDC pubblicati all’interno del sito del progetto accessibile a questo indirizzo: https://www.gruppotim.it/redteam

Si tratta di uno tra i pochi centri italiani di ricerca industriali in ambito di bug di sicurezza, dove da diverso tempo vengono effettuate attività di “bug hunting” che mirano alla ricerca di vulnerabilità non documentate. Le attività condotte dal team, portano ad una successiva emissione di CVE sul National Vulnerability Database degli Stati Uniti D’America, terminato il percorso di Coordinated Vulnerability Disclosure (CVD) con il vendor del prodotto.

Nel corso dei due anni di attività, abbiamo visto il laboratorio, rilevare moltissimi bug 0-day su prodotti molto diffusi di big vendor di valenza internazionale, come ad esempio Oracle, IBM, Ericsson, Nokia, Computer Associates, Siemens, QNAP, Johnson & Control, Schneider Electric, oltre ad altri fornitori su tipologie differenti di architetture software/hardware.

Nel corso di due anni sono stati emessi circa 70 CVE, dei quali 4 con severity Critical (9,8 di score CVSSv3), 23 di severity High e 36 di severity Medium.

Relativamente ad una vulnerabilità rilevata dal gruppo di ricerca sul prodotto Metasys Reporting Engine (MRE) Web Services, del fornitore Johnson & Control, la Cybersecurity and Infrastructure Security Agency (CISA) degli Stati Uniti D’America, ha emesso un avviso di sicurezza riportando come Background i settori quali: “CRITICAL INFRASTRUCTURE SECTORS, COUNTRIES/AREAS DEPLOYED e COMPANY HEADQUARTERS LOCATION”.

Si tratta di una realtà tutta italiana che emette una CVE ogni 6 giorni lavorativi di media, contribuendo in maniera fattiva alla ricerca delle vulnerabilità non documentate a livello internazionale, che si sta distinguendo a livello paese sull’elevata caratura delle attività svolte, oltre a contribuire all’innalzamento dei livelli di sicurezza dei prodotti utilizzati da organizzazioni e singole persone.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…