Il Forum of Incident Response and Security Teams (FIRST) ha rilasciato ufficialmente CVSS v4.0, la prossima generazione del suo standard Common Vulnerability Scoring System, otto anni dopo CVSS v3.0, la versione principale precedente.

CVSS è un quadro standardizzato per valutare la gravità delle vulnerabilità della sicurezza del software utilizzato per assegnare punteggi numerici o rappresentazioni qualitative (come basso, medio, alto e critico) in base alla sfruttabilità, all’impatto sulla riservatezza, all’integrità, alla disponibilità e ai privilegi richiesti, con punteggi più alti che indicano vulnerabilità più gravi.

The CVSS Special Interest Group is proud to announce the official release of CVSS v4.0 – https://t.co/xxaoQ2iMjF. This latest version of CVSS seeks to provide all users with the highest fidelity vulnerability assessment.#FIRSTdotOrg #CVSS #BuildingTrust #PSIRT #CSIRT pic.twitter.com/uhyeqs8lSh

— FIRST.org (@FIRSTdotOrg) November 1, 2023

Aiuta a stabilire le priorità delle risposte alle minacce di sicurezza fornendo un modo coerente per valutare l’impatto delle vulnerabilità e confrontare i rischi tra diversi sistemi e software.

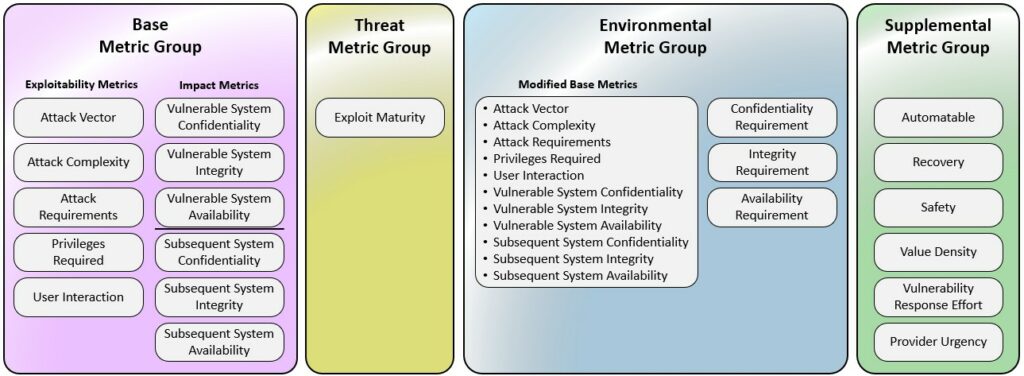

“Lo standard rivisto offre una granularità più precisa nelle metriche di base, elimina le ambiguità post-punteggio, semplifica le metriche delle minacce e migliora l’efficacia della valutazione dei requisiti di sicurezza e dei controlli specifici dell’ambiente”, ha detto FIRST.

FIRST ha aggiunto “Inoltre, sono stati aggiunti diversi parametri complementari per la valutazione della vulnerabilità, tra cui Automatizzazione (wormable), Ripristino (resilienza), Densità del valore, Sforzo di risposta alla vulnerabilità e Urgenza del fornitore… Un miglioramento chiave di CVSS v4.0 è anche l’ulteriore applicabilità a OT/ICS/IoT, con metriche e valori di sicurezza aggiunti ai gruppi di metriche supplementari e ambientali”.

Quest’ultima versione aggiunge anche una nuova nomenclatura, con le classificazioni di gravità Base (CVSS-B), Base + Threat (CVSS-BT), Base + Environmental (CVSS-BE), and Base + Threat + Environmental (CVSS-BTE) severity ratings.

FIRST ha introdotto CVSS 4.0 a giugno, durante la sua 35a conferenza annuale a Montreal, in Canada, come un “gamechanger dell’industria informatica”, 18 anni dopo il rilascio della versione 1 di CVSS nel febbraio 2005.

“Il sistema CVSS si è sviluppato rapidamente negli ultimi 18 anni, e ogni versione si basa sulle nostre capacità di difesa dalla criminalità informatica. Sono immensamente orgoglioso di CVSS-SIG per il duro lavoro e la dedizione necessari per produrre la versione 4.0. È tempestivo poiché continuiamo a vedere un aumento significativo delle minacce in tutto il mondo”, ha affermato Chris Gibson, direttore esecutivo di FIRST.

“Miriamo a dare potere ai nostri membri e al settore dimostrando leadership e assicurandoci di impegnarci a migliorare continuamente il modo in cui lavoriamo insieme per difendere le persone in tutto il mondo dagli attacchi informatici.”. L’anno scorso, FIRST ha anche rilasciato TLP 2.0, l’ultima versione del suo standard Traffic Light Protocol (TLP) utilizzato nella comunità CSIRT (Computer Security Incident Response Team) quando si condividono informazioni sensibili.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…