A cura di Carlo Miglionico, Emanuele Ciccolunghi e Ilario Cappucci

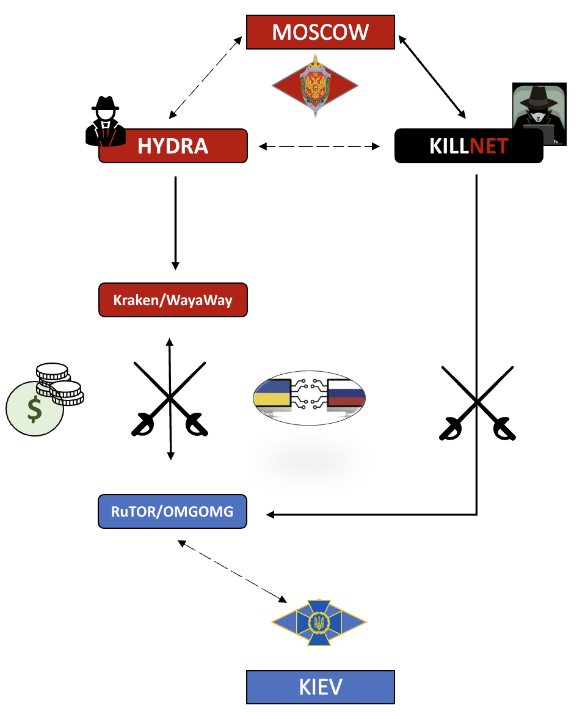

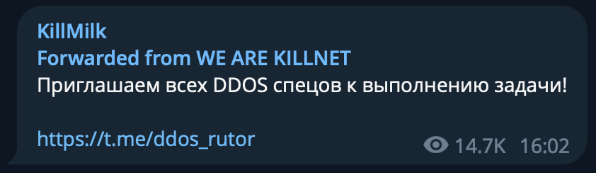

Il seguente report si focalizza sulla posizione del collettivo Killnet nella guerra interna per il dominio del darknet di lingua russa iniziata a seguito della chiusura del marketplace Hydra, che ha coinvolto numerosi attori, e si inserisce nell’attuale contesto geopolitico altamente turbolento che interessa le Federazione Russa e l’Ucraina.

L’obiettivo dell’analisi è chiarire i flussi di comunicazione e il livello di coinvolgimento dei principali attori del dark web di lingua russa nell’ottica della recente dichiarazione degli organi di comunicazione governativi della Federazione sulla presunta autonomia della rete nazionale RuNET dalla rete internet globale.

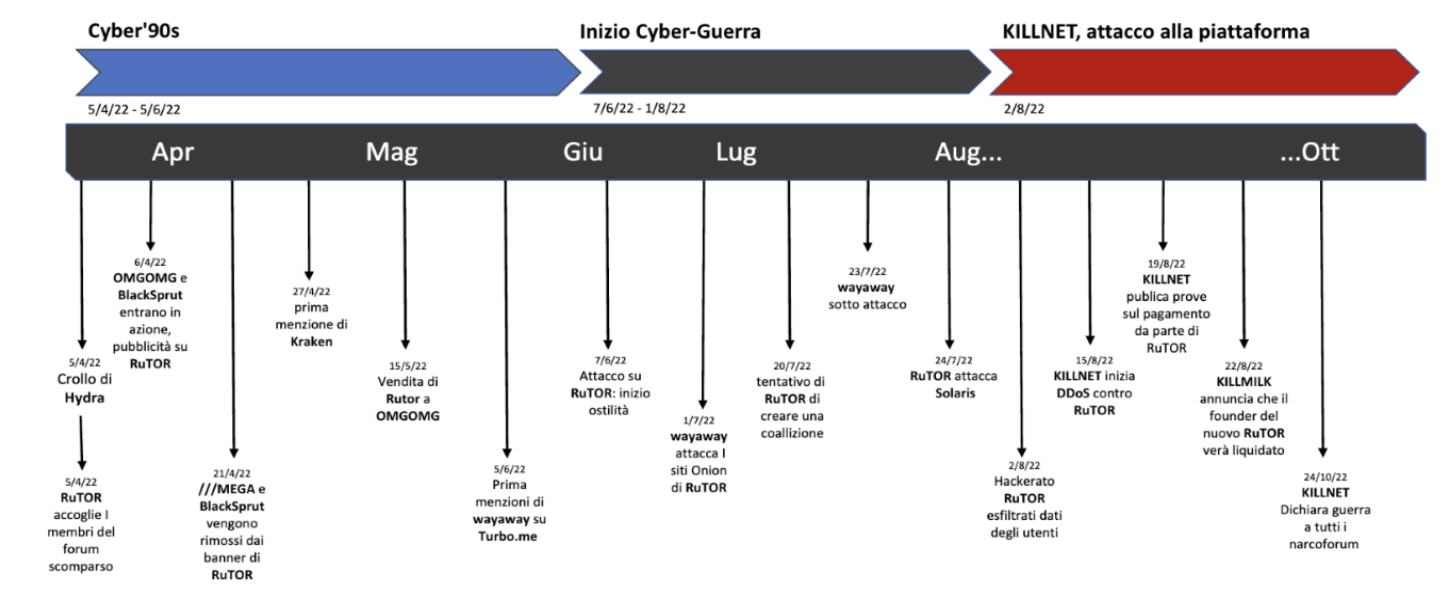

L’analisi si è sviluppata partendo da una raccolta di elementi informativi in sequenza cronologica, e arrivando ad una panoramica delle tattiche, tecniche e procedure delle c.d. “information operations”, che da entrambe le parti occupano una posizione di alto rilievo mediatico ed operativo nell’attuale conflitto in corso a causa dell’invasione russa dell’Ucraina, dove il contesto operativo-strategico sul terreno influenza e condiziona il dominio cyber e viceversa.

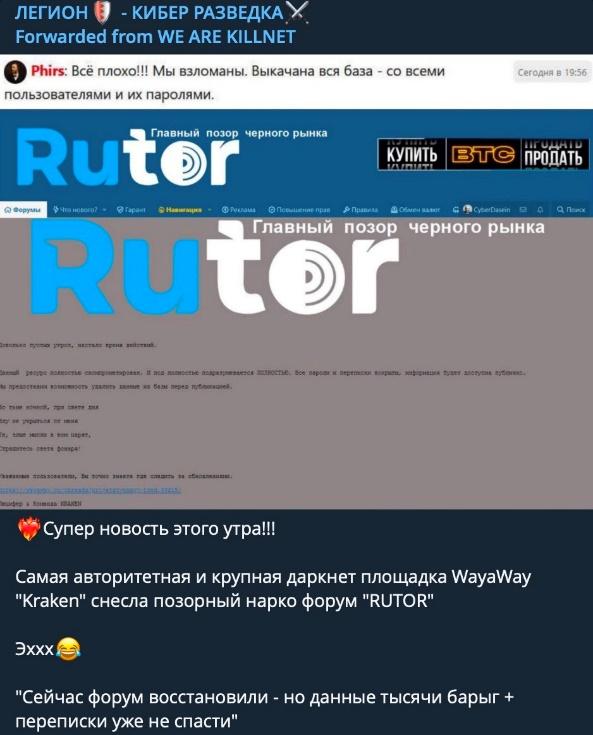

In data 2 agosto 2022 il gruppo Cyber-Spetsnaz, unità operativa del collettivo di auto-definiti hacktivisti filo-Russi Killnet, ha riportato sulla propria chat Telegram la notizia della compromissione del marketplace di lingua Russa “RuTor” ad opera di WayAway “Kraken”, storico marketplace della darknet russa.

Successivamente al post del 2 agosto, Killnet ha iniziato una consistente campagna informativa ai danni di RuTor, evidenziandone la supposta affiliazione con i servizi di sicurezza Ucraini (SBU).

Tra le accuse mosse dal collettivo Killnet nei confronti del marketplace, c’è il finanziamento di operazioni di traffico di sostanze stupefacenti all’interno del territorio della Federazione Russa e la promozione di attività sovversive sponsorizzate dagli stessi servizi di sicurezza ucraini.

Il 1° novembre 2022 la redazione di Red Hot Cyber ha pubblicato un articolo in cui vengono riportate dichiarazioni degli organi di stampa della Federazione Russa sulla presunta capacità dell’intranet russa “RuNet” di scollegarsi dalla rete internet globale.

Alla luce di quanto riportato dagli organi di stampa della Federazione e in considerazione del precedente coinvolgimento di Killnet nelle dinamiche di equilibrio in quella che per definizione è l’intranet russa “RuNet”, ed in particolar modo la sua darknet, l’obiettivo dell’analisi condotta dagli analisti è quello di:

Analizzare l’ambiente in cui si muove uno dei principali attori della minaccia cyber globale attuale, il collettivo Killnet, permette agli analisti di evidenziarne tattiche, tecniche e procedure (TTPs) e modus operandi per meglio inquadrare il panorama della minaccia e le possibili implicazioni di sicurezza delle informazioni a livello internazionale.

In data 5 Aprile 2022, in seguito ad un’investigazione condotta dalle forze dell’ordine Statunitensi e Tedesche, il forum Hydra chiude i battenti.

Hydra, formatosi nel 2015 dalla collaborazione fra i gruppi “wayAway” e “LegalRC”, diventa il mercato darknet dominante e hub emergente per il riciclaggio di criptovalute. Quando è stato chiuso, secondo le statistiche successive allo smantellamento, Hydra ha raggiunto un giro d’affari di 5,2 miliardi di dollari e ha rappresentato l’80% delle transazioni di criptovalute legate al mercato darknet durante la sua attività tra il 2017 e il 2022.

La chiusura del forum ha generato un vuoto che ha creato confusione nella comunità darknet di lingua russa.

Fino al principio di agosto 2022 lo spazio più strutturato nel panorama underground russo era RuTor il quale accoglieva utenti e venditori provenienti dall’ormai defunto Hydra. Allo stesso tempo, alcuni rivenditori hanno avuto l’idea di rilevare il monopolio lasciato vacante da Hydra, iniziando a lavorare su propri mercati, sviluppando campagne pubblicitarie a favore dei propri forum e contestualmente ad intraprendere delle vere e proprie campagne offensive nei confronti dei loro rivali: diffamazione, deanonimizzazione, fughe di notizie e attacchi DDoS.

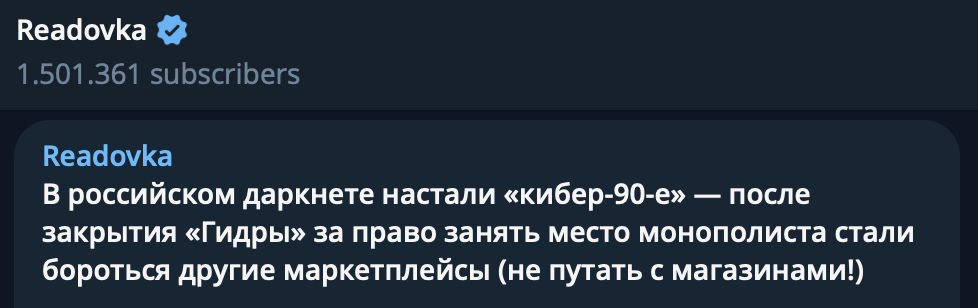

Da aprile a maggio 2022 la darknet russa vive i suoi “anni ’90”, come riporta il canale telegram READOVKA, dove I mercati più piccoli tentano di diventare la nuova Hydra, fino a quando, il marketplace OMG!OMG! acquista l’intero spazio pubblicitario del forum RuTor, in precedenza aperto a tutti.

La nuova coalizione OMG/RuTor impone nuove condizioni più stringenti di mercato, che rende il forum oggetto di attacchi e bersaglio principale dei conflitti interni all’underground.

Fra la fine di giugno e l’inizio di luglio compare “Kraken”, altro mercato parallelo, che nel frattempo ha ripristinato la user base del sopracitato wayAway e la popolare funzione di crypto blending, meccanismo che permette di riciclare I fondi e anonimizzare la transazione tra compratore e venditore rendendola virtualmente sicura.

Nella community iniziano a circolare speculazioni che questo spazio sia stato creato dai fondatori di Hydra. Da quanto emerge sui diversi canali Telegram del settore e da fonti vicine agli elementi di spicco dei diversi gruppi, da Luglio ad Agosto 2022 si susseguiranno una serie di campagne DDOS che coinvolgono tutti gli attori interessati alla battaglia per l’egemonia.

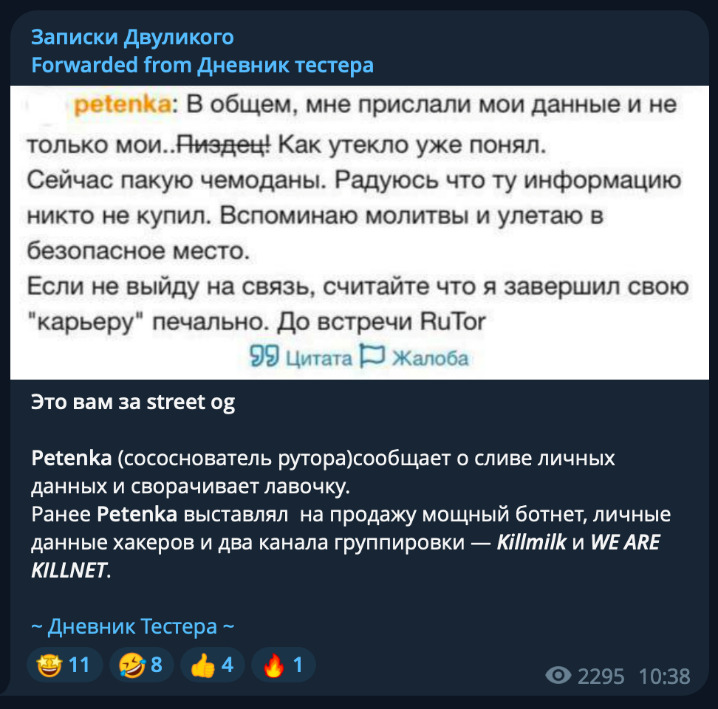

Un elemento che si evidenzia in questo confronto interno al darknet di dominio russo, oltre agli interessi finanziari, è l’emergere di una spaccatura ideologica fra sostenitori degli interessi della Federazione e sostenitori dell’Ucraina, posizioni che riflettono gli avvenimenti della geopolitica e il quadro geo-strategico attuale della regione. Sebbene RuTor non supporti pubblicamente l’Ucraina, alcuni utenti del forum hanno espresso il loro sostegno verso Kiev, delineando così inclinazioni filo-ucraine, identificate in particolare nella figura di “Petenka”.

“Petenka” è figura nota nel darknet russo, identificata come uno dei fondatori di RuTor in alcuni canali Telegram analizzati, attenzionato da Killnet a seguito di invettive e minacce di deanonimizzazione contro KillMilk e Killnet, nonché la vendita di Botnet per DDoS.

Il 2 Agosto 2022 sul canale Telegram del gruppo Cyber Spetsnaz, appare la notizia, inoltrata dal canale ufficiale di Killnet, che wayAway ha violato RuTor esponendo, secondo loro, le prove che RuTor collabori attivamente con i servizi di sicurezza ucraini (SBU) al fine di ottenere informazioni da utilizzare a loro favore nel contesto della “info-war ” attualmente in corso tra Kiev e Mosca.

L’informazione è riportata nella seguente cattura del messaggio nel canale Telegram del gruppo Cyber Spetsnaz.

É bene ricordare che Killnet è apparso come servizio sul dark web, vendendo uno strumento per lanciare attacchi DDoS. Con l’inizio del conflitto russo-ucraino, KillNet si è trasformato da fornitore di servizi criminali a gruppo di hacktivisti filogovernativi con l’obiettivo principale di attaccare tutti i Paesi ostili alla Russia, al fine di fermare l’aggressione mediatica contro il loro Paese.

Nel frattempo, Killnet ha ripetutamente espresso il suo sostegno a WayAWay, facendo così ipotizzare che le ostilità verso RuTor non siano motivate da una lotta per il mercato degli stupefacenti ma per le sue inclinazioni filo ucraine.

Il fatto che il gruppo di hacktivisti filorussi KillNet, politicamente motivati e, come riportato da più fonti, con contatti diretti con le forze di sicurezza della Federazione Russa (FSB), si sia schierato con WayAWay e Kraken, potrebbe alimentare ulteriori speculazioni sul fatto che l’ex amministratore di Hydra (possibile attuale admin di wayAway/Kraken) abbia a sua volta legami con le forze di sicurezza russe, specificatamente con l’FSB.

Nel corso dell’analisi sono stati individuati numerosi indicatori che evidenziano con alta probabilità che i mercati oggetto del report siano infiltrati dai rispettivi servizi di intelligence per la raccolta di informazioni.

Accusare Hydra che a suo tempo avesse all’interno elementi dell’FSB o che ora RuTor abbia all’interno elementi dell’SBU è un carattere distintivo delle “information operations” che da entrambe le parti vengono sviluppate nell’ambito del conflitto in corso. Sebbene sia noto, anche grazie a notizie di cronaca [2], che in entrambe le organizzazioni ci siano elementi della criminalità organizzata nazionale, è parte del modus operandi degli apparati di intelligence sviluppare attività “covert” allo scopo di infiltrare l’infrastruttura digitale e i sistemi di comunicazione dell’opponente. Benché attribuire chiaramente la paternità di tali attività di intelligence risulti particolarmente difficile, le accuse reciproche che i forum si rivolgono rientra nelle tattiche, tecniche e procedure delle operazioni di “denial and deception” facenti parte del più ampio campo di battaglia delle “information operations” condotte nell’ambito del conflitto in atto.

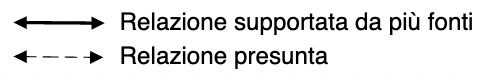

Sull’onda del confronto mediatico creato dal collettivo ai primi di agosto, il 15 agosto 2022 sul canale Telegram di KillMilk, fondatore di Killnet, viene pubblicato un messaggio che rappresenta una vera e propria dichiarazione di guerra verso RuTor.

Nel dettaglio KillMilk enfatizza che il forum non è mai stato il centro del traffico di droga in Russia fino a quando non è stato apparentemente “venduto” all’SBU a seguito della chiusura di Hydra.

A prova di ciò il leader del collettivo riferisce di essere stato contattato dagli admin di WayAway attraverso il suo vecchio profilo (usato dal collettivo in seguito ad una violazione fatta sul forum di RuTor) e che gli stessi gli abbiano mostrato i post di tutti i moderatori e garanti, i conti di prelievo e di deposito che secondo le conclusioni del leader di KillMilk comprovano la correlazione tra RuTor e l’SBU.

Dopo l’annuncio, Gli hacker hanno lanciato un massiccio attacco DDoS contro il forum.

KillNet, come da playbook ormai stabilito nelle procedure del collettivo, ha invitato gli esperti del darknet a sostenerlo in questa massiva campagna di propaganda e da questa chiamata si uniscono al collettivo:

Un ulteriore prova che KillNet afferma di fornire sul presunto coinvolgimento dell’SBU nel forum RuTor, sarebbe una serie di messaggi pubblicati il 19 agosto, nei quali inizialmente smentiscono che il forum abbia relazioni con le forze di sicurezza Ucraine, per poi ritrattare il tutto pochi minuti dopo, scrivendo che questo messaggio sia stato richiesto e pagato dall’SBU stessa per cancellare le tracce della loro presenza dal forum.

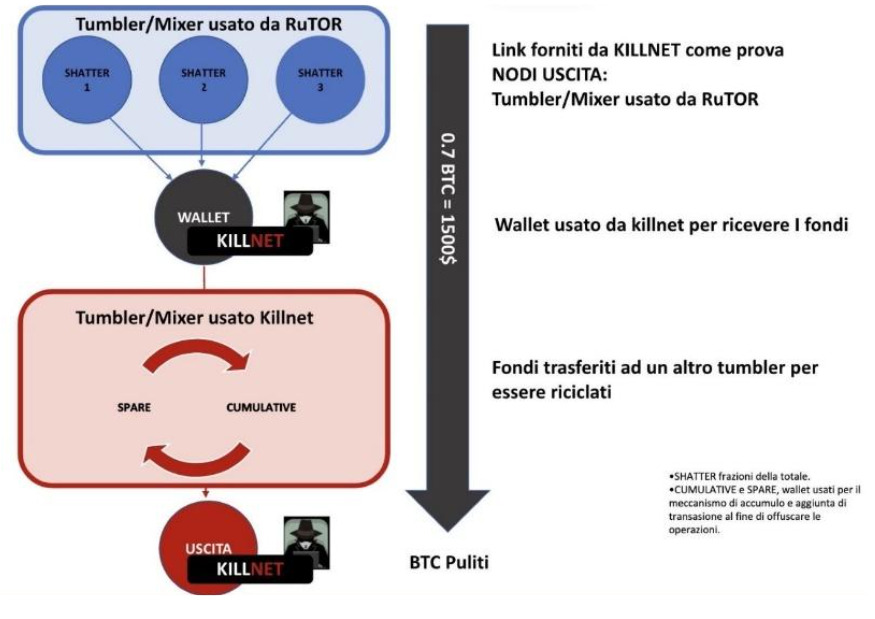

Killnet allega a quest’ultimo messaggio tre link contenenti quelle che a loro detta sono le transazioni in criptovaluta avvenute a loro favore, attestate a 1 milione di rubli (all’epoca dei fatti circa 0,7 BTC o 15.000,00 $).

Queste transazioni passano attraverso due tumbler o mixer, strumenti usati per il riciclaggio di criptomoneta. Le prove fornite non sono altro che tre nodi di uscita del mixer usato da RuTor verso un wallet messo a disposizione da Killnet:

Gli attacchi DDoS alle risorse di RuTor continueranno per divere settimane.

L’operazione culminerà con un annuncio sui canali sopracitati, in cui KillMilk afferma che a breve il nuovo proprietario del narco forum sarà liquidato.

A seguito di questo annuncio, sui canali del darknet inizia a circolare un report con la de-anonimizzazione di Alexander Yurievich Kuznetsov e la sua famiglia, nonché la dislocazione della sua abitazione nei pressi di Kiev. Alexander viene trovato morto per arresto cardiaco, apparentemente correlato all’abuso di sostanze stupefacenti, circa un mese prima che l’articolo di de-anonimizzazione diventi di dominio pubblico.

E’ opportuno evidenziare che la de-anonimizzazione è la pena massima inflitta fra gli attori del darknet, e spesso culmina con minacce personali che in alcuni casi sfociano in arresti o addirittura decessi.

Le vicende proseguono con frequenti cambi di amministratori e attacchi più o meno efficaci che coinvolgono i vari forum e marketplace, culminati con un annuncio del 24 novembre 2022 in cui Killnet dichiara guerra ad ogni risorsa darknet che traffica droga, indistintamente dalle loro affiliazioni politiche o di mercato.

Sebbene la campagna di lotta al narcotraffico sia concorde con la narrazione del Cremlino, spesso nei canali Telegram di propaganda russa emergono correlazioni tra forze armate ucraine e abuso di sostanze stupefacenti, in cui Putin e alti funzionari governativi russi definiscono i soldati ucraini e il governo nemico come “una banda di drogati e nazisti”.

Questi post sono frutto di una più larga campagna di propaganda portata avanti dal Cremlino per ottenere il favore della popolazione russa, nel contesto delle ormai note linee di disinformazione e diffamazione usate contro Kiev.

Come risultato della guerra dell’informazione, abbiamo un’abbondanza di falsi ed insinuazioni, che sono supportate da deboli prove. In generale, il concetto di prova nella darknet, così come sul campo di battaglia moderno, è piuttosto labile e condizionato all’utilizzo di fonti autorevoli.

Nel periodo oggetto dell’analisi (15/07 – 20/08), ci troviamo in una fase dinamica della guerra, dove Russia ed Ucraina sono state entrambe attive rispettivamente nell’occupazione e nella difesa di territori, nella produzione di campagne di propaganda, contropropaganda e fake news atte a supportare i rispettivi interessi territoriali e politici.

Di seguito, un sommario degli avvenimenti principali che si sviluppano parallelamente alle campagne di propaganda digitali e agli eventi nell’underground di dominio russo e che riflettono come gli attuali conflitti si sviluppino contemporaneamente in tutti i domini della battaglia (terrestre, marittimo, aereo, cyber e spazio):

Il 21 luglio 2022 le forze armate russe spostano l’equipaggiamento militare nella NPP (Nuclear Power Plant).

L’8 agosto sul canale ufficiale Telegram dell’agenzia nucleare statale ucraina “Energoatom” viene citato un generale maggiore russo, tale Valeriy Vasilyev, che ha affermato che l’NPP di Zaporizhzhia è stata minata e che “ci sarà o terra russa o un deserto bruciato”.

Energoatom ha affermato che ciò dimostra che i russi “ricattano apertamente il mondo intero”.

Questa notizia è stata poi smentita dai canali di informazione occidentali. [2]

L’Istituto per lo studio della guerra ha dichiarato che il rapporto sembra essersi basato su una presunta schermata di un gruppo del social media russo Vkontakte, dichiarata come falso sia dal ministero della Difesa russo che dall’agenzia che si presume l’abbia pubblicata. [3]

A serviceman with a Russian flag on his uniform stands guard near the Zaporizhzhia Nuclear Power Plant during Ukraine-Russia conflict outside the Russian-controlled city of Enerhodar in the Zaporizhzhia region, Ukraine August 4, 2022. REUTERS/Alexander Ermoch enko

Contemporaneamente, la Russia pianifica di disconnettere l’NPP dalla rete elettrica nazionale ucraina, che infliggerebbe un duro colpo alle risorse energetiche del paese.

Inizia un contenzioso strategico e di informazione, dove entrambi gli schieramenti si accusano ripetutamente di effettuare attacchi alla centrale nucleare.

File photo. A picture taken during a visit to Mariupol organised by the Russian military shows Russian servicemen on guard in front of the main entrance of the Zaporizhzhia Nuclear Power Station in Enerhodar, southeastern Ukraine, 1 May 2022. [EPA-EFE/SERGEI ILNITSKY]

Dopo l’occupazione il governo russo ha deciso di bloccare nelle zone occupate i servizi di Google e Youtube, oltre al blocco dell’app VOIP Viber [5], operazione di netto stampo propagandistico per ripristinare la sovranità culturale e digitale russa all’interno dei territori occupati. Per le stesse ragioni, avviene il cambio dei domini dei siti istituzionali, i documenti, i funzionari pubblici, la valuta, i passaporti, le targhe automobilistiche così come i canali televisivi locali e persino i programmi scolastici vengono riformati sotto il sistema istituzionale e culturale russo.

La contemporaneità degli eventi nell’undergound di dominio russo e le attività cinetiche che nello stesso periodo si sviluppano sul fronte ucraino, denotano chiaramente la forte volontà di sostenere lo sforzo principale degli interessi della Federazione: imporre la superiorità informativa e operativa sul terreno per la “vittoria” sull’Ucraina e su tutti gli attori diretti e indiretti, che include discreditare l’Ucraina e i suoi alleati agli occhi dell’opinione pubblica mondiale.

La strategia della “guerra globale” di Putin, in questa fattispecie al netto dell’utilizzo delle armi nucleari, prevede un continuo e massivo schieramento multidominio e multisettore con l’utilizzo di tutte le “armi a portata di mano”: dalle attività sul terreno per l’occupazione di Zaporizhzhia, alla contemporanea “cyber-infowar” nell’underground russo per sollevare agli occhi dell’opinione pubblica russa e pro-russa internazionale una figura di “paese pulito” nella lotta globale al narcotraffico, al contemporaneo discreditamento delle forze di sicurezza Ucraine che vengono perennemente descritte come “drogati e nazisti”.

La conquista dei Centri di Gravità (CAG) strategici su tutti i domini della battaglia con l’unico scopo della vittoria finale a tutti i costi, anche usando tattiche, tecniche e procedure fortemente discutibili, nasce direttamente dal playbook di Putin e si riflette chiaramente ad un’attenta analisi degli eventi nei diversi domini.

Dalle informazioni raccolte si possono delineare due possibili scenari d’azione sul fronte interno ed esterno della Federazione Russa:

Dopo il recente incidente in Polonia, in seguito alla caduta di un missile della contraerea ucraina nei pressi del confine polacco, a cui sono seguite accuse verbali fatte nei confronti di Mosca, e il contrasto con il Parlamento Europeo a causa della proclamazione della Federazione Russa come “stato sponsor del terrorismo”, si prevede una recrudescenza negli attacchi DDoS e Ransomware nei prossimi mesi in concomitanza dei recenti bombardamenti offensivi della Russia in territorio ucraino e in vista di un possibile riposizionamento delle truppe russe durante la “pausa tattica” invernale.

Dall’analisi condotta, sono emerse due ragioni strategiche principali che hanno spinto il gruppo di hacktivisti KILLNET ad attaccare infrastrutture della loro stessa intranet:

Sebbene la capacità appaiano discontinue e gli effetti degli attacchi limitati, il collettivo KillNet punta principalmente ad avere una sovranità digitale globale nel dominio underground russo e una forte risonanza mediatica delle proprie attività in supporto agli interessi strategici della Federazione Russa, principalmente per allargare lo spettro della penetrazione dello stesso collettivo.

L’eco mediatico delle loro azioni fa crescere in maniera proporzionale la base di reclutamento e finanziamento del collettivo che, con sessioni di addestramento specifico che il collettivo pubblicizza da tempo, con molta probabilità potrebbe espandere ed implementare la propria capacità operativa per perpetrare attacchi di più elevato livello.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…