Samsung richiede alle officine di riparazione indipendenti di fornire le informazioni personali dei clienti in cambio della possibilità di acquistare parti di riparazione. Il contratto, ottenuto da 404 Media, stabilisce che i centri di riparazione sono tenuti a fornire a Samsung nomi, informazioni di contatto, ID del dispositivo e informazioni sui reclami dei clienti.

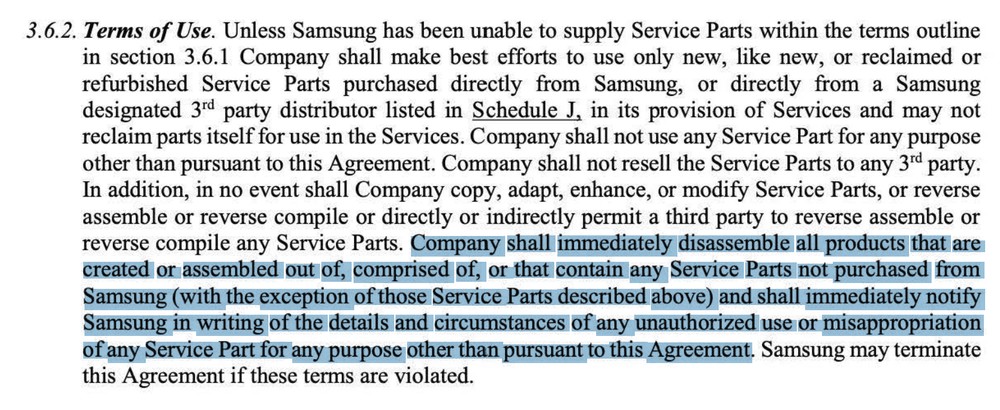

Il contratto impone inoltre alle officine di riparazione di “smontare immediatamente” tutti i dispositivi che sono stati precedentemente riparati utilizzando parti di terze parti e di informare Samsung di tale utilizzo. Questa situazione provoca un’ondata di indignazione tra gli esperti e le organizzazioni pubbliche.

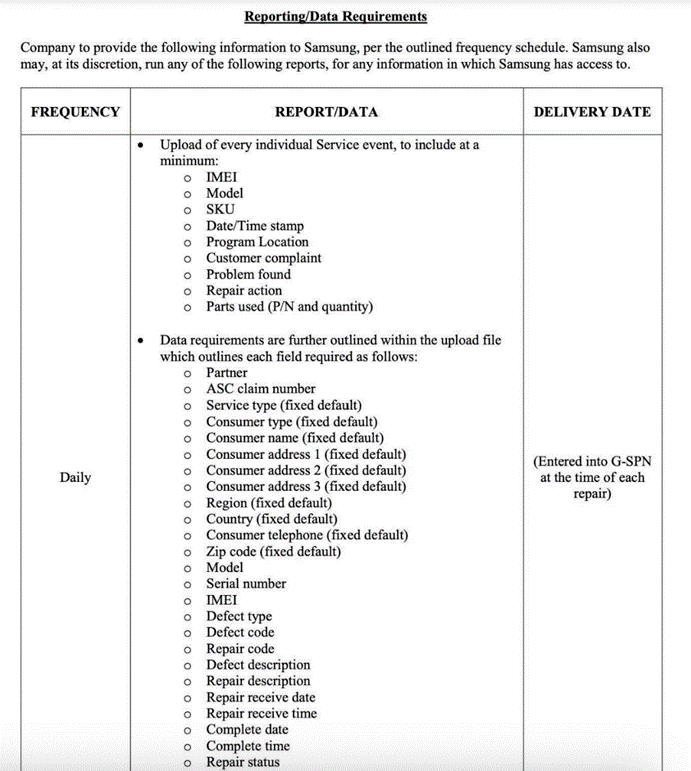

Il contratto prevede che le officine di riparazione carichino i dati su ciascuna riparazione nel database G-SPN di Samsung, inclusi l’indirizzo del cliente, l’e-mail, il numero di telefono, la descrizione del problema e un identificatore univoco del dispositivo.ù

L’uso di pezzi di ricambio nelle riparazioni è relativamente comune. Tuttavia, le normative Samsung richiedono che le officine di riparazione indipendenti distruggano tali dispositivi dei clienti e poi li segnalino a Samsung.

Gli esperti legali e di tutela dei consumatori definiscono tali condizioni eccessive. Gli esperti ritengono che la distruzione di dispositivi con parti non originali non rispetti il diritto del consumatore di utilizzare parti di terze parti come sancito dal Magnuson-Moss Warranty Act.

Inoltre, dicono gli esperti, la maggior parte dei consumatori rimarrà scioccata dal fatto che i loro dati personali vengano condivisi con un produttore senza il loro consenso, rappresentando una massiccia e inaspettata invasione della privacy.

Il contratto dimostra quanto controllo abbia Samsung sulle officine di riparazione indipendenti, che sono costrette a firmare un accordo per ricevere i pezzi. Tuttavia, la firma di un contratto non li rende un centro di riparazione autorizzato, il che richiede costi e sforzi aggiuntivi.

Attivisti ed esperti per i diritti umani affermano che il contratto trapelato dimostra la mancanza di vera indipendenza dei laboratori che partecipano al programma. Negli stati con leggi sul diritto alla riparazione, tali requisiti non sono possibili.

Il contratto di Samsung limita inoltre i tipi di riparazioni che i negozi indipendenti possono eseguire, escluse le saldature e le riparazioni a livello di scheda. Inoltre, i workshop devono ottenere la certificazione dall’organizzazione WISE, che costa $ 200 all’anno. WISE è affiliato con CTIA, un gruppo che rappresenta le telecomunicazioni Verizon e AT&T che si oppone alle leggi sul diritto alla riparazione. In sostanza, i servizi indipendenti sono necessari per finanziare un’organizzazione che esercita pressioni sui loro interessi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…