Nel luglio 2024, i ricercatori di ESET hanno rilevato una nuova ondata di attività attribuita al gruppo APT FamousSparrow, noto per aver condotto campagne di cyberespionaggio contro obiettivi governativi e istituzionali di alto profilo. Dopo un apparente periodo di inattività durato dal 2022 al 2024, il gruppo è tornato alla ribalta con nuove varianti del backdoor SparrowDoor, miglioramenti tecnici significativi e un arsenale che ora include anche ShadowPad, impiegato per la prima volta.

L’analisi ESET ha rivelato che FamousSparrow ha compromesso una organizzazione del settore finanziario statunitense e un istituto di ricerca messicano. La scelta dei target non è casuale: entrambi rivestono ruoli strategici, rispettivamente nella geopolitica e nello sviluppo tecnologico della regione. Gli attacchi sono avvenuti tra il 11 e il 25 luglio 2024, sfruttando server vulnerabili e sistemi obsoleti, presumibilmente con versioni di Microsoft Exchange Server e Windows Server non aggiornate.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Due nuove versioni del malware SparrowDoor sono state scoperte durante l’analisi forense. La prima è una versione migliorata del backdoor classico, mentre la seconda è modulare e presenta caratteristiche di parallelizzazione dei comandi, una novità assoluta per il gruppo. Entrambe mostrano un salto di qualità a livello architetturale, riducendo l’uso di codice ridondante e migliorando la capacità di evasione.

Una delle due versioni mostra forti analogie con CrowDoor, un backdoor usato da Earth Estries, altro gruppo APT allineato alla Cina. Questo ha portato i ricercatori a ipotizzare una collaborazione o un framework condiviso all’interno di una più ampia infrastruttura offensiva cinese.

Per la prima volta nella storia operativa del gruppo, FamousSparrow ha fatto uso di ShadowPad, backdoor modulare inizialmente scoperta nel 2017. ShadowPad è stato già collegato a diversi gruppi sponsorizzati dalla Cina ed è noto per le sue capacità di post-exploitation, grazie a un’architettura plugin-based.

Il suo utilizzo da parte di FamousSparrow rappresenta un cambio di passo e una professionalizzazione degli strumenti adottati, coerente con le recenti tendenze di convergenza tra gruppi APT cinesi.

Uno degli aspetti più interessanti di questa campagna è l’evidenza che FamousSparrow non era inattivo, ma semplicemente sotto il radar. Dal 2022 al 2024, infatti, il gruppo ha continuato a sviluppare e perfezionare i propri tool, segno di una pianificazione strategica a lungo termine e di un’elevata OPSEC (Operational Security). L’attacco mostra inoltre un uso bilanciato di:

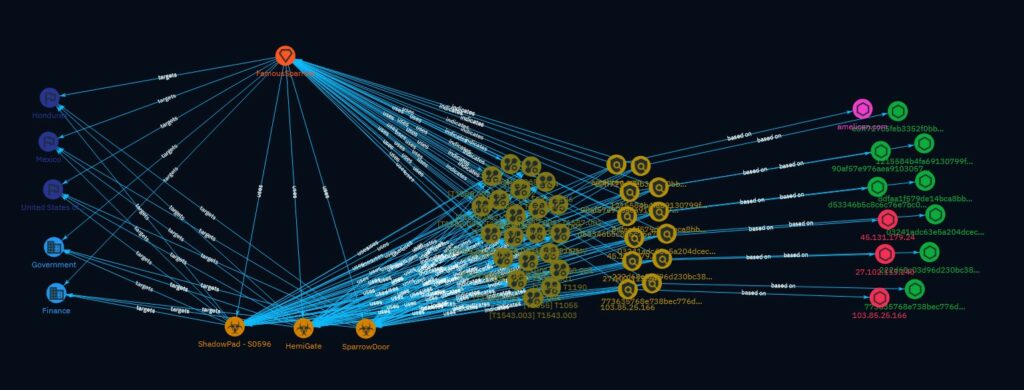

Questi aspetti sono ben rappresentati nella mappa relazionale elaborata dai ricercatori, dove FamousSparrow è posto al centro di un ecosistema che collega paesi colpiti (tra cui Stati Uniti, Messico e Honduras), settori strategici (governo e finanza), e una triade di strumenti offensivi: SparrowDoor, HemiGate e ShadowPad. Quest’ultimo è stato utilizzato dal gruppo per la prima volta, segnando un’evoluzione nella loro dotazione tecnica. ShadowPad, noto per essere un backdoor modulare ad alto potenziale, è già stato impiegato da altri gruppi APT cinesi come APT41, Winnti e Earth Lusca. Il suo impiego da parte di FamousSparrow rafforza l’ipotesi di convergenza tattica e tecnica tra più gruppi APT allineati alla Cina, e viene evidenziato nel grafo attraverso l’interconnessione di numerosi indicatori di compromissione condivisi, IP malevoli e tecniche MITRE ATT&CK.

L’immagine è eloquente anche nel mostrare le evidenze digitali che sostengono l’attribuzione: indirizzi IP, hash di file, e payloads tracciati nella rete. Da notare la presenza di tecniche come T1055 (Injection di codice), T1190 (exploit di servizi esposti), e T1543.003 (persistenza tramite servizi di sistema), tutti usati in combinazione per garantire accesso continuo e capacità di comando e controllo.rna difesa cibernetica.

La rinnovata attività di FamousSparrow dimostra che i gruppi APT di alto profilo continuano a evolversi, raffinando le proprie tecniche in silenzio e colpendo con precisione chirurgica quando si presentano le condizioni favorevoli. L’integrazione di backdoor avanzati come ShadowPad, lo sviluppo modulare e l’uso di tecniche avanzate come la parallelizzazione dei comandi dimostrano un salto qualitativo nelle capacità offensive.

Per le aziende e le istituzioni, è un chiaro segnale: l’apparente silenzio di un attore APT non va mai scambiato per inattività. La minaccia spesso si cela sotto il livello di rilevamento e agisce con sofisticazione, attendendo il momento giusto per colpire.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.