Con l’aumento della diffusione delle fotocamere presenti su smartphone e dispositivi Internet delle Cose (IoT), sorge una nuova minaccia alla privacy: l’estrazione non autorizzata di informazioni acustiche dalle immagini catturate dalle fotocamere degli smartphone.

La ricerca si concentra su un canale nascosto point of view (POV) ottico-acustico scoperto, che sfrutta l’hardware delle fotocamere degli smartphone per recuperare informazioni acustiche dalle immagini. Questo canale nascosto non richiede oggetti specifici nell’inquadratura della fotocamera, in quanto può essere attivato anche quando la fotocamera riprende il soffitto o il pavimento.

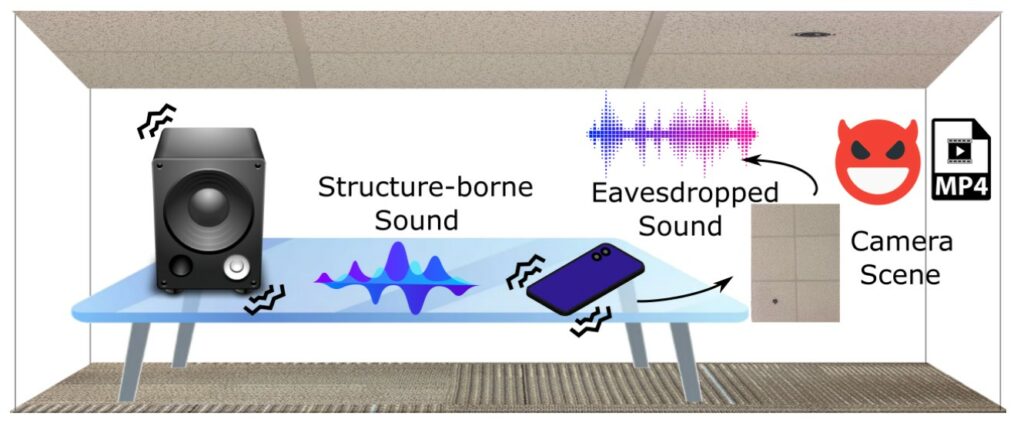

In questo articolo, verrà esplorato come dei ricercatori siano riusciti in questo nuovo e illuminante attacco in side channel. Gli scienziati hanno posizionato uno smartphone capovolto sul tavolo e acquisito un video del soffitto che non conteneva audio. Analizzando i frame di tale video è stato possibile (sfruttando degli algoritmi di AI e che facevano leva sulle distorsioni introdotte dalle strutture a tendina di scorrimento e le lenti mobili, ampiamente presenti nelle fotocamere degli smartphone) di sintetizzare l’audio presente attorno allo smartphone al momento in cui è stato generato il video.

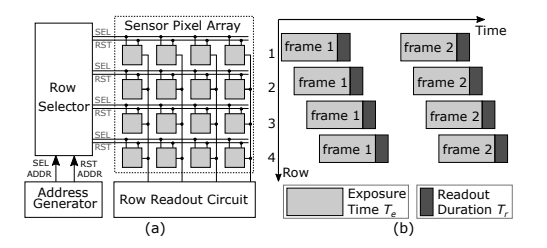

Il canale ottico-acustico POV sfrutta l’hardware della fotocamera degli smartphone, che include lenti mobili e tendine di scorrimento di tipo CMOS (Complementary Metal-oxide–Semiconductor), sensibili alle vibrazioni della fotocamera.

Quando l’audio dell’ambiente viene riprodotto, le vibrazioni causate da questi suoni si traducono in impercettibili distorsioni delle immagini catturate dalla fotocamera. Queste distorsioni possono essere estratte e utilizzate per recuperare le informazioni acustiche.

A differenza delle tecniche tradizionali di ascolto acustico ottico, che richiedono l’uso di telecamere ad alta velocità per registrare oggetti in vibrazione, il canale POV ottico-acustico non richiede una linea di vista diretta verso gli oggetti in vibrazione. Basta una semplice ripresa del soffitto o del pavimento per attivare questo canale. Questo lo rende una minaccia potenziale molto più insidiosa.

Sono stati condotti una serie di esperimenti per valutare le capacità di questo canale ottico-acustico. Utilizzando un innovativo sistema di elaborazione del segnale, è stato possibile estrarre e riconoscere le informazioni acustiche dalle immagini catturate da 10 smartphone diversi.

I risultati indicano un’accuratezza dell’80,66% nel riconoscere 10 cifre pronunciate. Questo dimostra la reale efficacia di questo canale ottico-acustico nel recupero di informazioni acustiche dall’ambiente circostante.

Sono state esaminate anche possibili strategie di difesa contro questa minaccia, sia da parte degli utenti che nella progettazione futura delle fotocamere. Sono state proposte modifiche hardware per mitigare i fattori abilitanti di questo attacco, ovvero le tendine di scorrimento e le lenti mobili. La combinazione di diverse difese può ridurre ulteriormente l’efficacia dell’attacco, rendendolo meno pericoloso per la privacy.

Questa ricerca mette in luce una minaccia emergente alla privacy attraverso l’ascolto acustico non autorizzato basato sul canale POV ottico-acustico presente nelle fotocamere degli smartphone. Identificando e comprendendo questa vulnerabilità, si spera di contribuire alla futura progettazione di dispositivi più sicuri e alla consapevolezza degli utenti sulla necessità di proteggere la propria privacy nell’era delle fotocamere onnipresenti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…