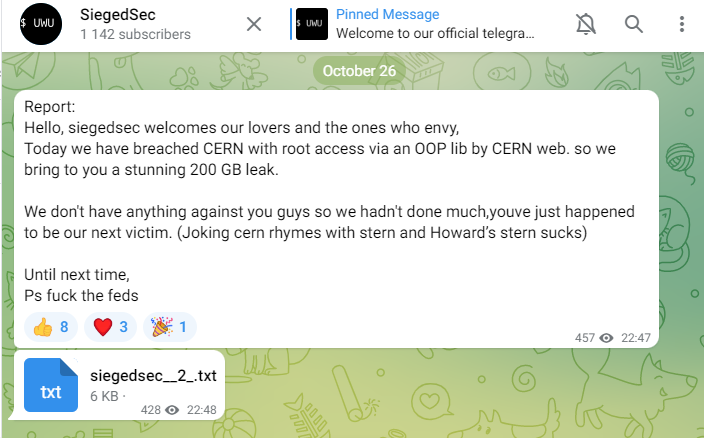

Con un messaggio sul canale Telegram, il gruppo SigedSec annuncia di essersi intrufolato all’interno delle infrastrutture IT del CERN di Ginevra e di aver recuperato 200GB di dati.

Il messaggio che viene pubblicato riporta inoltre inoltre che “scherzando cern fa rima con stern e stern di Howard fa schifo“, alludendo probabilmente al personaggio radiofonico e televisivo, comico e autore americano, meglio conosciuto per il suo programma radiofonico, The Howard Stern Show.

Di seguito il messaggio pubblicato:

Ciao, SigedSec accoglie i nostri amanti e quelli che ci invidiano.

Oggi abbiamo violato il CERN con l'accesso come root tramite una libreria OOP del CERN web.

Quindi ti offriamo una straordinaria perdita di 200 GB.

Non abbiamo niente contro di voi ragazzi quindi non abbiamo fatto molto, siete solo capitati di essere la nostra prossima vittima. (scherzando cern fa rima con stern e stern di Howard fa schifo)

All’interno del post su Telegram viene anche distribuito un file dal nome “siegdsec__2.txt dove è presente al suo interno un link per scaricare i file.

Inoltre sono presenti in fondo al file di testo delle caselle di email, probabilmente afferenti ad accademici

Una volta scaricato il file, di fatto si tratta di una lista che riporta tutte le informazioni sottratte dalla gang al CERN dove tra le quali ci sono anche moltissimi file sorgenti.

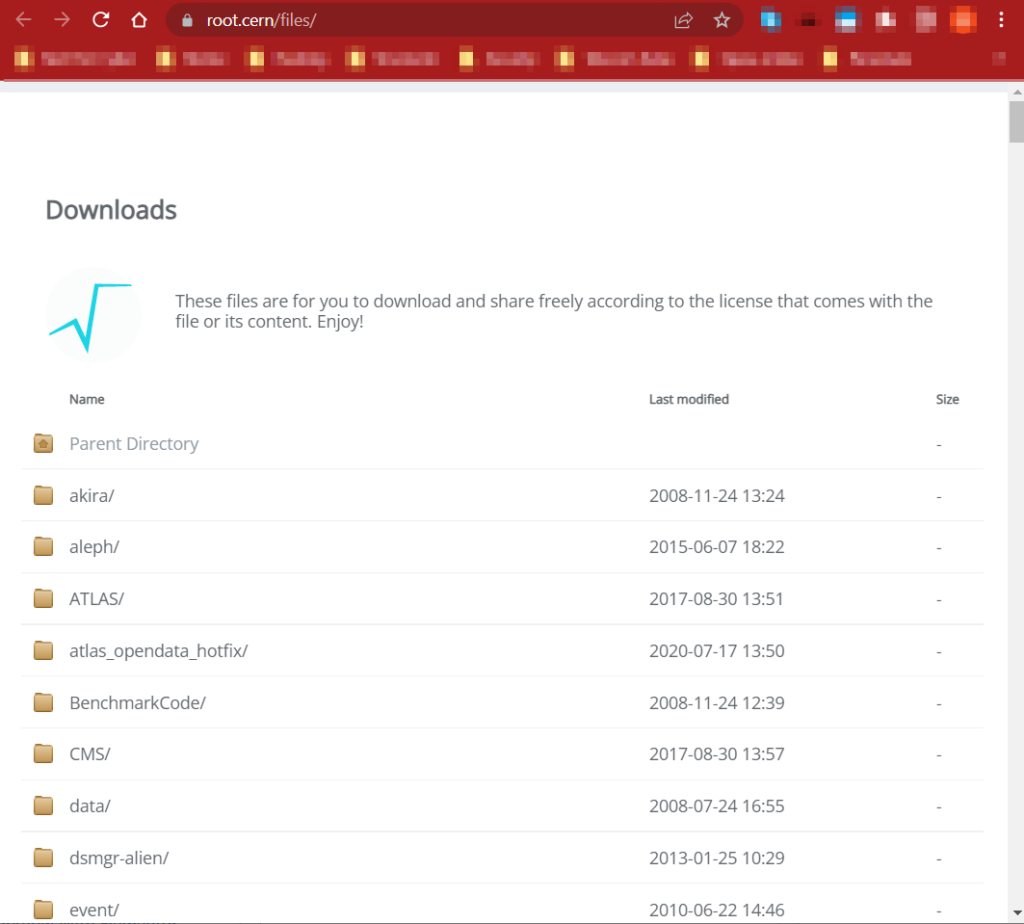

Abbiamo provato a scaricare i files ma non risultavano raggiungibili.

Andando ad analizzare meglio le informazioni contenute all’interno della lista dei files, sembrerebbe che la informazioni riportate siano di carattere pubblico, e scaricate da questo link, che risulta totalmente raggiungibile in modo anonimo.

Nel mentre attendiamo un comunicato ufficiale dell’azienda, RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali.

Nel caso in cui l’azienda voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo sulle nostre pagine per dare risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni sulla vicenda od effettuare una dichiarazione, possono accedere alla sezione contatti, oppure in forma anonima utilizzando la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…