Per anni, le società israeliane come NSO Group e Cellebrite, che si occupano di digital forensics, hanno aiutato i governi e la polizia di tutto il mondo a penetrare nei telefoni cellulari degli utenti, principalmente sfruttando le vulnerabilità che sono state trascurate dai produttori di dispositivi.

Ora, Moxie Marlinspike, creatore dell’app di messaggistica Signal, ha ribaltato la situazione con Cellebrite, trovando dei bug software capaci di compromettere totalmente la loro piattaforma.

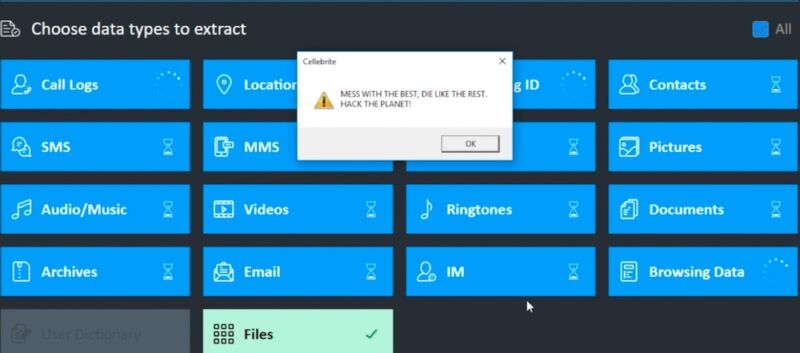

Mercoledì, Marlinspike ha pubblicato un post che riportava vulnerabilità rilevate nel software di Cellebrite che gli consentivano di eseguire codice dannoso su sistemi Windows, utilizzato per analizzare i dispositivi.

Il ricercatore e ingegnere del software ha sfruttato le vulnerabilità caricando file formattati in modo speciale che possono essere incorporati in qualsiasi app installata sul dispositivo.

“Non ci sono praticamente limiti al codice che può essere eseguito”

ha scritto Marlinspike.

Ad esempio, includendo un file appositamente formattato ma innocuo in un’app su un dispositivo che viene quindi scansionato da Cellebrite, è possibile eseguire codice che modifica non solo il report di Cellebrite creato in quella scansione.

Ciò potrebbe anche essere fatto a caso e metterebbe seriamente in discussione l’integrità dei dati dei report di Cellebrite.

Cellebrite fornisce due pacchetti software: UFED supera i blocchi e le protezioni crittografiche per raccogliere i dati cancellati o nascosti e un analizzatore fisico separato, che scopre prove digitali.

Per svolgere il loro lavoro, entrambi i componenti del software Cellebrite devono analizzare tutti i tipi di dati non attendibili memorizzati sul dispositivo analizzato.

In genere, qiesto tipo di software viene sottoposto a tutti i tipi di rafforzamento dal punto di vista della sicurezza ibformarica per rilevare e correggere eventuali danneggiamenti della memoria o analisi delle vulnerabilità che potrebbero consentire agli hacker di eseguire codice dannoso.

Fonte

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…