I ricercatori di sicurezza hanno scoperto una nuova variante del ransomware chiamata StopCrypt, noto anche come STOP. Questa versione utilizza un processo di esecuzione shellcode per aggirare gli strumenti di sicurezza, rendendo il malware particolarmente pericoloso perché difficile da rilevare.

StopCrypt è il ransomware più utilizzato, ma nonostante ciò viene raramente menzionato dai ricercatori di sicurezza. A differenza di altre operazioni ben note come LockBit, BlackCat e Clop, STOP non prende di mira le aziende ma gli utenti comuni, con l’obiettivo di ottenere piccoli riscatti che vanno dai 400 ai 1.000 dollari.

La diffusione di questo virus avviene solitamente attraverso pubblicità dannosa e siti dubbi che offrono download di software gratuito, trucchi per giochi e “crack”, che portano all’infezione dei sistemi degli utenti con vari tipi di malware, inclusi trojan, ladri di informazioni e lo stesso StopCrypt .

Dalla prima comparsa di STOP nel 2018, il ransomware non ha subito cambiamenti significativi, ad eccezione del rilascio di nuove versioni per correggere errori critici. Pertanto, ogni nuova opzione STOP attira l’attenzione a causa del gran numero di persone che potrebbero esserne colpite.

Il team di ricerca sulle minacce di SonicWall ha identificato una nuova variante STOP che ora utilizza un meccanismo di esecuzione in più fasi. Implica il caricamento di un file DLL non correlata (msim32.dll), probabilmente come distrazione, e l’implementazione di cicli di ritardo lunghi per aiutare a bypassare le misure di sicurezza legate al tempo.

Successivamente arriva una fase che utilizza il metodo “Process Hollowing” , in cui StopCrypt dirotta processi legittimi e inietta il suo carico utile per l’esecuzione nascosta in memoria. Ciò si ottiene attraverso una serie di chiamate API orchestrate con precisione che manipolano la memoria del processo e il thread di controllo.

Una volta eseguito il payload finale, vengono adottate una serie di misure per garantire che il ransomware persista, inclusa la modifica degli elenchi di controllo degli accessi (ACL) per impedire agli utenti di eliminare file e directory malware critici e la creazione di un’attività pianificata per eseguire il payload ogni cinque minuti .

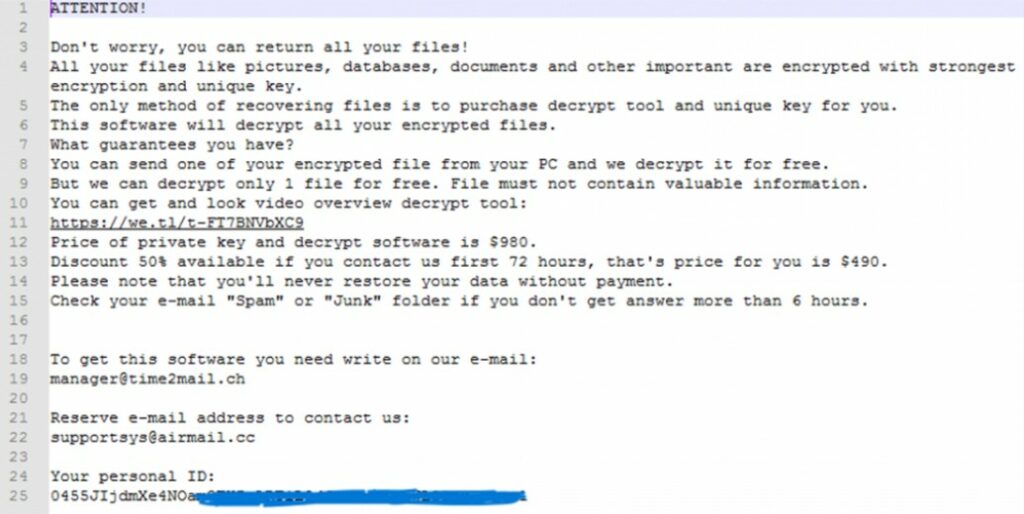

Di conseguenza, i file vengono crittografati e ai loro nuovi nomi viene aggiunta l’estensione “.msjd” e in ciascuna cartella interessata viene creata una nota di testo con le istruzioni su come pagare un riscatto per il recupero dei dati.

L’evoluzione di StopCrypt in una minaccia più furtiva e potente evidenzia una tendenza preoccupante nel crimine informatico. Sebbene i requisiti finanziari di StopCrypt non siano elevati e i suoi operatori non rubino o pubblichino dati, il danno che questo ransomware può causare alla gente comune può essere piuttosto significativo.

Per evitare di cadere vittima del ransomware StopCrypt o di malware simili, è importante prestare attenzione quando si scaricano programmi da fonti non attendibili, aggiornare regolarmente il software e il software antivirus, eseguire il backup dei dati e aumentare la consapevolezza delle minacce informatiche.

Seguire le misure di sicurezza informatica di base aiuterà a prevenire le infezioni e a ridurre al minimo i danni derivanti da questa e altre minacce ransomware.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…