È stata identificata una vulnerabilità nei firewall di Palo Alto Networks utilizzando GlobalProtect VPN che potrebbe essere sfruttata da un utente non autorizzato per eseguire codice arbitrario su dispositivi vulnerabili con privilegi di super utente.

La CVE-2021-3064 ha ottenuto un punteggio di 9.8 su CVSS e interessa PAN-OS 8.1. fino all’8.1.17.

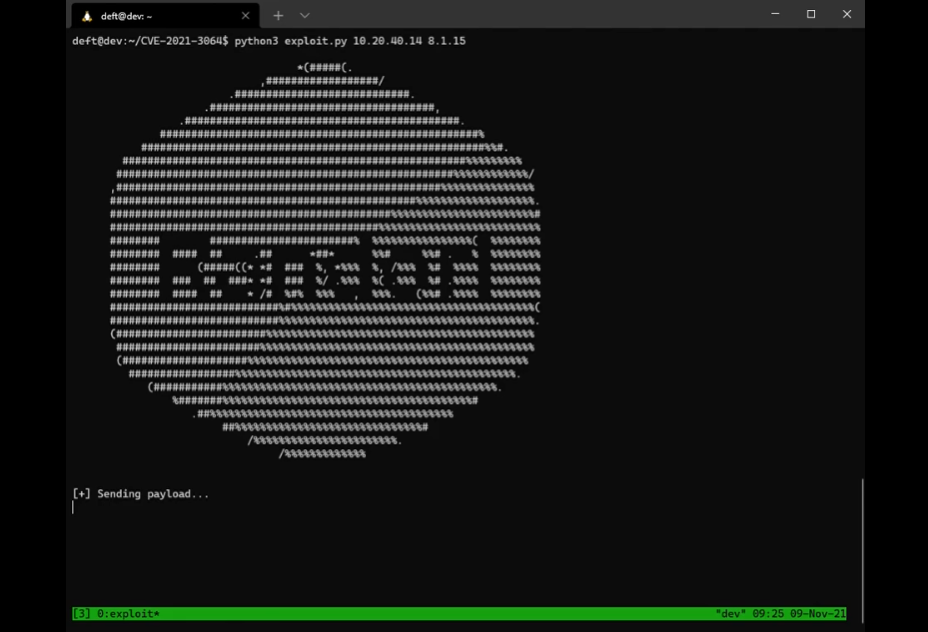

“La catena delle vulnerabilità consiste in un metodo per aggirare i controlli effettuati da un server web esterno e un buffer overflow basato su stack. L’uso di una catena di vulnerabilità è stato dimostrato e consente di eseguire codice in remoto su firewall sia fisici che virtuali”

hanno spiegato gli esperti della società di sicurezza delle informazioni Randori, che ha scoperto la vulnerabilità.

La vulnerabilità è correlata a un buffer overflow che si verifica durante l’analisi dell’input dell’utente. Per sfruttare con successo questa vulnerabilità, un utente malintenzionato deve utilizzare un metodo chiamato HTTP Request Smuggling e avere accesso di rete al dispositivo tramite la porta 443 del servizio GlobalProtect.

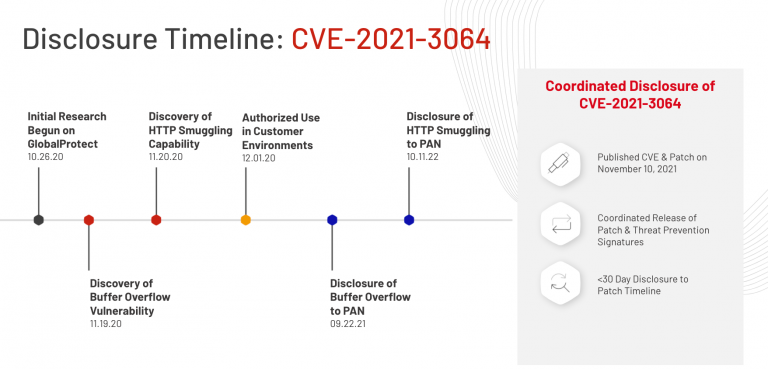

Gli utenti sono fortemente incoraggiati a correggere la vulnerabilità il prima possibile. Come misura di mitigazione, Palo Alto Networks consiglia di abilitare le firme delle minacce per gli ID 91820 e 91855 nel traffico destinato al portale GlobalProtect e alle interfacce del gateway.I dettagli tecnici di CVE-2021-3064 non verranno rilasciati per 30 giorni per impedire agli aggressori di utilizzare la vulnerabilità per eseguire attacchi.

Per sfruttare questa vulnerabilità, un utente malintenzionato deve avere accesso di rete al dispositivo sulla porta del servizio GlobalProtect (porta predefinita 443).

Poiché il prodotto interessato è un portale VPN, questa porta è spesso accessibile tramite Internet. Sui dispositivi con ASLR abilitato (come sembra essere il caso nella maggior parte dei dispositivi hardware), lo sfruttamento è difficile ma possibile.

Sui dispositivi virtualizzati (firewall della serie VM), lo sfruttamento è significativamente più semplice a causa della mancanza di ASLR e Randori prevede che emergeranno exploit pubblici.

I ricercatori di Randori non hanno sfruttato il buffer overflow per ottenere l’esecuzione controllata del codice su alcune versioni di dispositivi hardware con CPU del piano di gestione basate su MIPS a causa della loro architettura big endian, sebbene l’overflow sia raggiungibile su questi dispositivi e possa essere sfruttato per limitare la disponibilità dei servizi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…