Nel corso di un’attività di Penetration Testing, l’azienda italiana Swascan (Tinexta Cyber) ha individuato un nuovo Zero Day relativo a un servizio di gestione delle presenze che potenzialmente impatta sugli oltre 800 dispositivi installati.

Si tratta del sistema TermTalk di Solari Udine: un’applicazione che permette di gestire una rete di terminali per presenze, controllo accessi, gestione pasti mensa e consuntivo orario di lavoro.

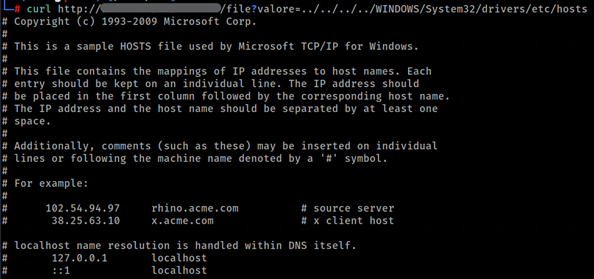

Il bug di sicurezza potrebbe consentire ad un malintenzionato di compromettere la riservatezza di qualsiasi file leggibile nel sul dispositivo. Si tratta di un rischio reale che potrebbe causare esfiltrazione di dati, ma anche accessi non autorizzati a file di configurazione e/o file contenenti credenziali: username e password potenzialmente utilizzabili per successivi attacchi diretti.

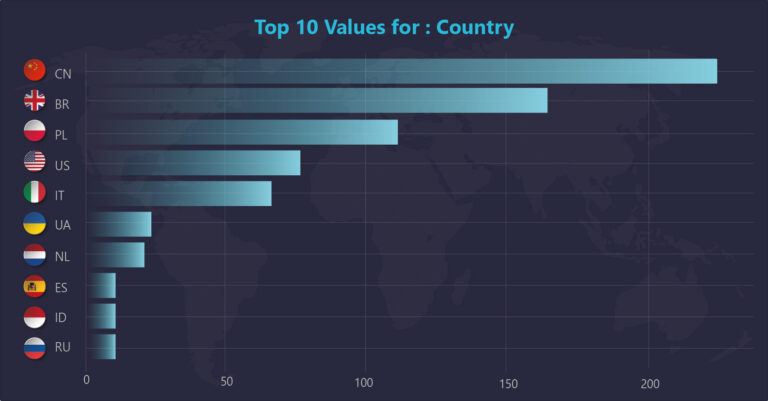

Su Internet sono stati identificati 832 dispositivi potenzialmente vulnerabili.

Da un lato il 2021 si è chiuso con problemi relativi ai sistemi di telecamere e videosorveglianza e con il bug di Log4j, due eventi che hanno messo in subbuglio l’intera comunità Cyber e allo stesso tempo hanno messo in luce che nessuna azienda è un universo chiuso.

L’iperconnessione e la digitalizzazione diffusa che si è sviluppata rapidamente negli ultimi anni ha significato un cambiamento sostanziale per l’economia. Questo contesto non più nuovo in cui viviamo rende necessario ed indispensabile prevedere una gestione del ciclo di vita delle tecnologie attraverso attività periodiche e continue di Attack Simulation e Security Testing.

Da parte sua, il Solari Udine Security Team, a valle della segnalazione di Swascan, ha immediatamente provveduto a rilasciare gli aggiornamenti necessari per eliminare la vulnerabilità individuata, dimostrando un elevato livello di responsabilità e attenzione alle tematiche di tutela dei propri clienti, unitamente ad un alto livello etico e alla massima disponibilità, trasparenza e correttezza.

Di seguito viene riportata la PoC che consente attraverso TermTalk Server v. 3.24.0.2 di scaricare file remoti.

TermTalk Server versione 3.26.1.7 è ora disponibile e include soluzioni al problema descritto.

Riferimenti

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…