Si è concluso a Vancouver il concorso Pwn2Own 2024, organizzato dalla Trend Micro Zero Day Initiative (ZDI). Quest’anno gli specialisti hanno guadagnato 1.132.500 dollari e hanno dimostrato lo sfruttamento di 29 vulnerabilità zero-day uniche.

Ricordiamo che nell’ambito del concorso, gli esperti di sicurezza informatica hackerano prodotti completamente aggiornati con impostazioni standard nelle seguenti categorie: browser Web, tecnologie cloud/container, virtualizzazione, applicazioni aziendali, server, ecc…

Il montepremi totale dell’evento di quest’anno è stato di 1,3 milioni di dollari, sia in contanti che in natura, inclusa una Tesla Model 3, che è stata hackerata e sequestrata dagli specialisti del team Synacktiv il primo giorno della competizione .

In generale, è stato eseguito con successo codice con privilegi elevati su istanze con patch complete di Windows 11, Ubuntu Desktop, VMware Workstation, Oracle VirtualBox, tre browser (Apple Safari, Google Chrome e Microsoft Edge), nonché il già citato Tesla Model 3 .

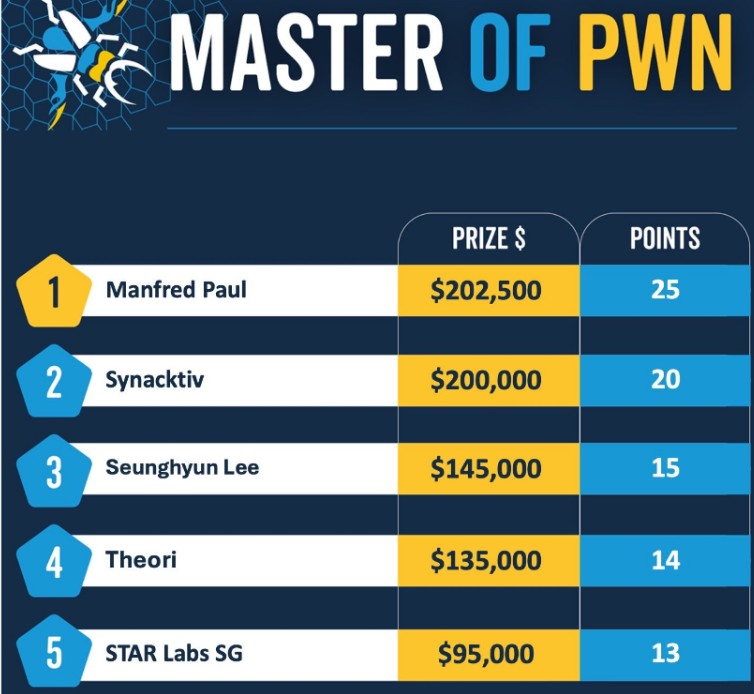

Quest’anno, lo specialista della sicurezza informatica Manfred Paul ha vinto Pwn2Own Vancouver, ricevendo 25 punti Master of Pwn e 202.500 dollari. Durante due giorni di gare di hacking ha dimostrato l’hacking dei browser Apple Safari, Google Chrome e Microsoft Edge.

Quindi, il primo giorno, ha ottenuto l’RCE (esecuzione remota del codice) nel browser Safari, utilizzando il problema dell’overflow degli interi e bypassando il PAC. Ha quindi utilizzato un exploit RCE mirato a un difetto di 0 giorni nella convalida errata per compromettere Chrome ed Edge.

Il secondo giorno, l’esperto ha sfruttato anche le vulnerabilità zero-day legate alla scrittura fuori limite, con conseguente esecuzione di codice e fuga dalla sandbox di Mozilla Firefox.

Il secondo posto è andato al già citato team Synacktiv (più volte vincitore di Pwn2Own in passato), che ha compromesso una ECU Tesla e ha guadagnato 200.000 dollari e 20 punti Master of Pwn.

Altri tentativi di hacking riusciti mostrati nel secondo giorno della competizione includevano quanto segue:

Ora i produttori di prodotti compromessi avranno 90 giorni per creare e rilasciare correzioni per tutte le vulnerabilità dimostrate, dopodiché gli organizzatori del concorso, Trend Micro Zero Day Initiative, divulgheranno pubblicamente le informazioni sui bug.

Gli sviluppatori di Mozilla sono stati i primi a risolvere questo problema, risolvendo due vulnerabilità zero-day di Firefox scoperte da Manfred Pohl: scrittura fuori limite (CVE-2024-29943 ) e fuga dalla sandbox (CVE-2024-29944 ).

Secondo Mozilla, la prima vulnerabilità ha consentito agli aggressori di ottenere un accesso oltre i limiti a un oggetto JavaScript. Il secondo bug è descritto come esecuzione privilegiata di JavaScript tramite gestori di eventi, che consentiva l’esecuzione di codice arbitrario nel contesto del processo genitore di Firefox. Le vulnerabilità sono state corrette in Firefox 124.0.1 e Firefox ESR 115.9.1.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…