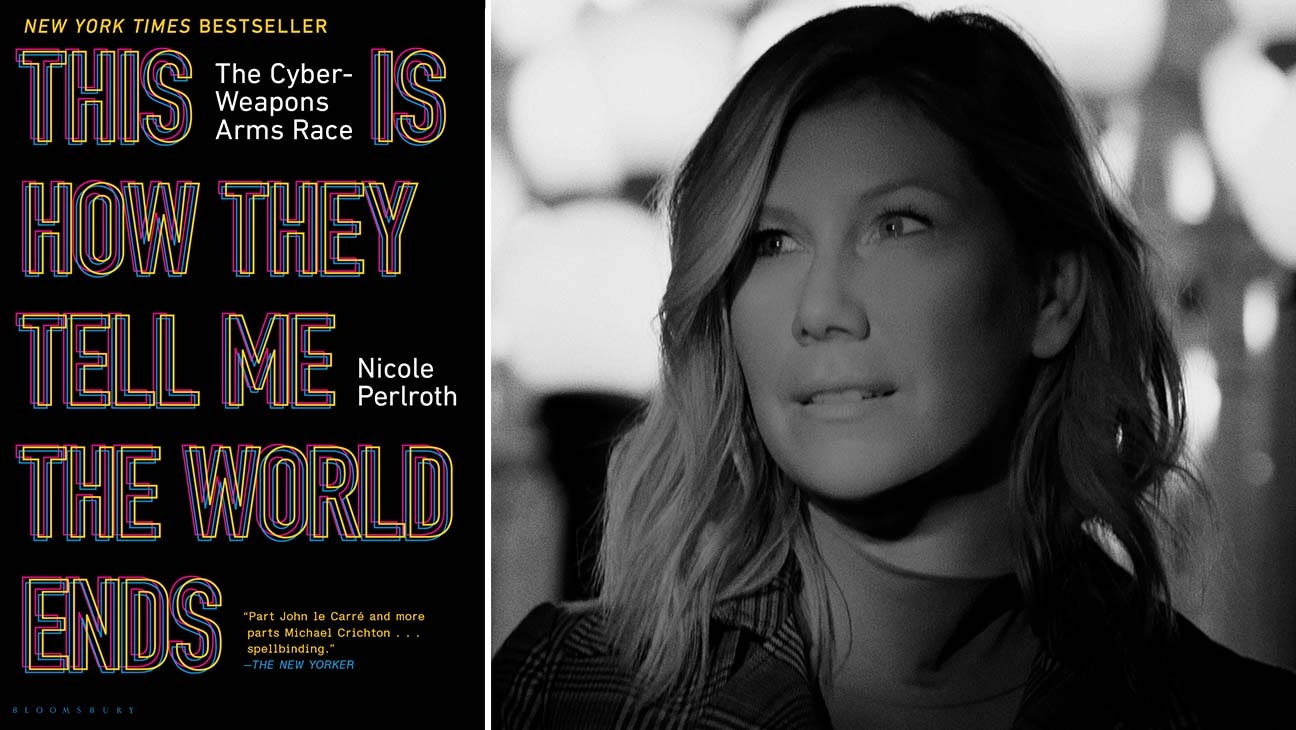

In uno dei più grandi lanci di libri tecnologici del 2021, Nicole Perlroth, giornalista di sicurezza informatica del New York Times, ha pubblicato “This Is How They Tell Me The World Ends”, anche se sono arrivati sia plausi da altri giornalisti, ma anche una notevole ondata di critiche da molti della comunità di sicurezza informatica.

Il libro di Perlroth, è una lettura avvincente che mescola una profonda verità sulla politica e occasionali errori, anche se alla fine raggiunge il suo obiettivo: spaventare a morte chiunque non sappia molto sull’argomento e su questo è un bene visto il periodo nel quale stiamo vivendo.

Il libro di Perlroth descrive il mercato globale delle vulnerabilità zero-day, quei bug software non divulgati dei quali costantemente parliamo su questo blog, che possono essere utilizzati per ottenere un accesso illecito ad un sistema informatico.

Il libro colloca il normale cyber-spionaggio come il naturale successore dello spionaggio classico. Quasi un terzo del libro è dedicato alla storia della Guerra Fredda e dello spionaggio sovietico, veramente premonitore per un libro uscito subito dopo gli attacchi di SolarWinds.

Si parte dal Progetto Gunman, l’operazione di controspionaggio del 1984 per scoprire come i sovietici avevano violato la crittografia degli Stati Uniti e tutto questo è molto avvincente. I dettagli tecnici sono avvincenti e tracciano una linea chiara sul momento in cui gli strumenti di comunicazione statunitensi e russi avevano iniziato a essere basati sulle stesse tecnologie di Microsoft, IBM, HP e altri.

“Non era più il caso che gli americani usassero un set di macchine da scrivere, mentre i nostri avversari ne usavano altre. Grazie alla globalizzazione, ora abbiamo tutti fatto affidamento sulla stessa tecnologia “

scrive, relativamente agli zeroday riporta:

“Un exploit zero-day nell’arsenale dell’Agenzia per la sicurezza nazionale non poteva essere adattato per colpire solo un funzionario dell’intelligence pakistana o un agente di al-Qaeda. Anche i cittadini americani, le imprese e le infrastrutture critiche sarebbero divenute vulnerabili se lo zero-day dovesse finire nelle mani di una potenza straniera, un criminale informatico o un hacker disonesto”.

E’ quindi una storia ben fatta ed estremamente dettagliata, approfondita che riporta la storia, le origini del mercato delle armi cibernetiche.

Gli zeroday sono i diamanti insanguinati del commercio di sicurezza, perseguito dagli stati nazionali, dagli appaltatori della difesa, dai criminali informatici e difensori della sicurezza allo stesso modo.

In questo mercato, i governi non sono regolatori; sono clienti e pagano enormi somme agli hacker disposti a colmare le lacune in Internet e tacere sulle vulnerabilità scoperte.

Man mano che la posta in gioco si fa sempre più alta nella fretta di portare online l’infrastruttura critica del mondo, This Is How They Tell Me the World Ends è la scoperta urgente e allarmante di una delle minacce più estreme del mondo.

Ma di fatto è quanto riportiamo da Red Hot Cyber da due anni a questa parte.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…