Il gruppo di hacker nordcoreano Lazarus, sostenuto dallo stato, ha rilasciato quattro pacchetti dannosi nel repository Python Package Index (PyPI) con l’obiettivo di infettare i sistemi degli sviluppatori con software dannoso.

I pacchetti specificati – “pycryptoenv”, “pycryptoconf”, “quasarlib” e “swapmempool” – erano già stati rimossi dalla piattaforma, ma prima erano riusciti ad accumulare 3269 download, di cui “pycryptoconf” era il più popolare (1351 download) .

Shusei Tomonaga, ricercatore presso il centro di coordinamento giapponese JPCERT, ha notato che i nomi dei pacchetti “pycryptoenv” e “pycryptoconf” sono simili a “pycrypto”, un popolare pacchetto Python per la crittografia, indicando un attacco mirato di typo squatting agli sviluppatori .

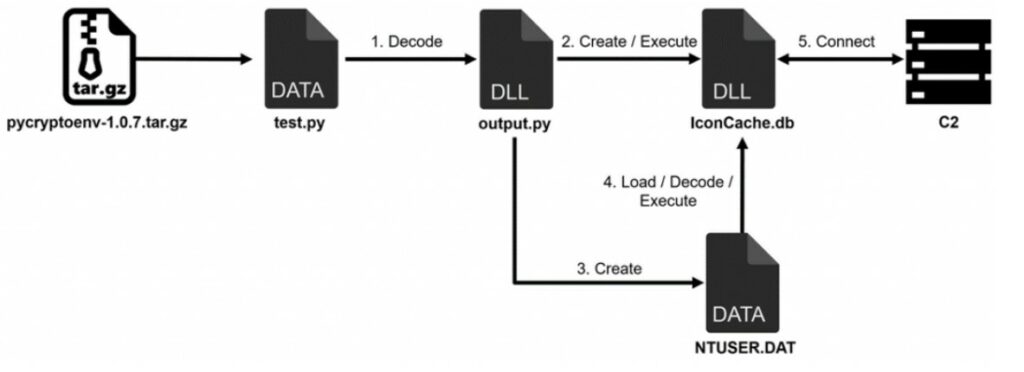

Questa scoperta segue la recente scoperta di diversi pacchetti dannosi nel registro npm da parte della società di ricerca Phylum. Questi pacchetti erano rivolti agli sviluppatori che cercavano attivamente lavoro. Ciò che entrambe le campagne hanno in comune è l’uso di codice dannoso nascosto in uno script di test, che in realtà è solo una copertura per un file DLL crittografato XOR.

Questo file crea altri due file DLL chiamati “IconCache.db” e “NTUSER.DAT”, che vengono poi utilizzati per scaricare ed eseguire il malware Comebacker, che consente la comunicazione con il server di comando e controllo per eseguire il file eseguibile di Windows.

Secondo JPCERT, i pacchetti scoperti fanno parte di una campagna descritta per la prima volta da Phylum nel novembre 2023 che utilizzava moduli npm a tema criptovaluta per distribuire malware Comebacker.

Shusei Tomonaga avverte che tali attacchi mirano a distrarre l’utente e portare al download di malware. Gli sviluppatori dovrebbero prestare attenzione quando installano pacchetti da repository e altri software per evitare download indesiderati di software dannoso.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…