In questi giorni, una vulnerabilità critica nel plugin YITH WooCommerce Gift Cards Premium è sfruttata attivamente dai criminali informatici. Tale plugin è presente in più di 50.000 siti WordPress. Il bug consente agli aggressori di stabilire il pieno controllo su una risorsa vulnerabile.

Il plugin YITH WooCommerce Gift Cards Premium consente agli amministratori del sito di vendere buoni regalo nei loro negozi online. A novembre è stato trovato un bug critico monitorato come CVE-2022-45359 (9,8 punti sulla scala di valutazione della vulnerabilità CVSS). Tale bug consente agli aggressori non autenticati di caricare file su siti vulnerabili (comprese le web shell che forniscono il pieno controllo sulla risorsa).

La vulnerabilità interessa tutte le versioni del plugin fino alla 3.19.0.

La patch è apparsa come parte della versione 3.20.0. Da allora il produttore ha già rilasciato la versione 3.21.0 e ora consiglia vivamente di aggiornarla.

Gli analisti di Wordfence riferiscono che molti siti, purtroppo, stanno ancora utilizzando una versione vulnerabile del plugin. Questo non è sfuggito all’attenzione degli hacker criminali.

Lo sfruttamento del bug è in pieno svolgimento. Gli aggressori sfruttano la vulnerabilità per scaricare backdoor, eseguire codice in modalità remota e impossessarsi di siti Web altrui.

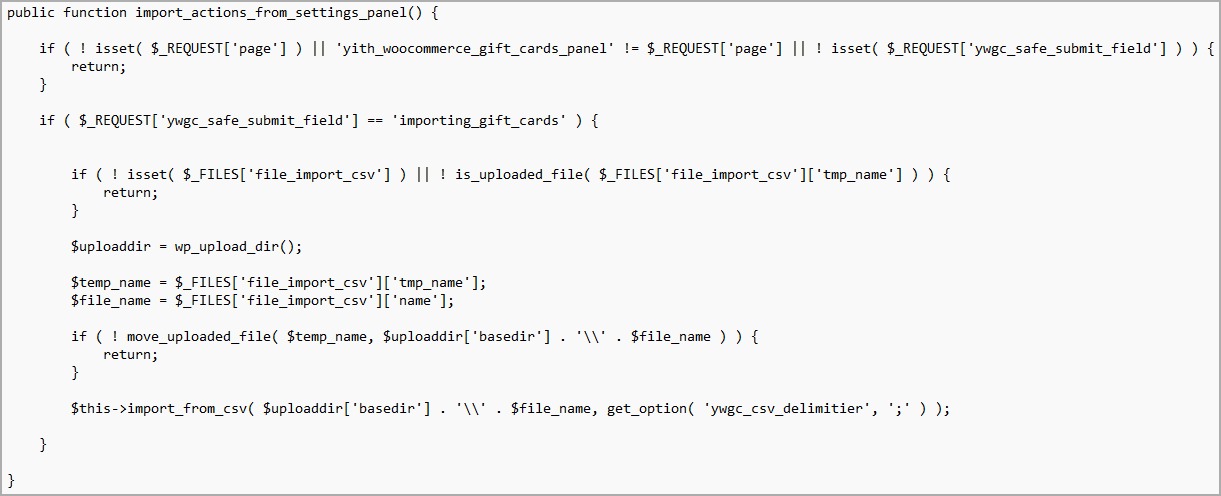

Gli specialisti hanno ricostruito l’exploit utilizzato dagli hacker e scrivono che la radice del problema risiede nella funzione import_actions_from_settings_panel, che è associata all’hook admin_init. Inoltre, questa funzione non esegue CSRF e controlli di depurazione dell’input, il che alla fine consente alle richieste POST a /wp-admin/admin-post.php di caricare eseguibili PHP dannosi sul sito.

Questo viene visualizzato nei registri come richieste POST impreviste da indirizzi IP sconosciuti.

Wordfence ha rilevato che gli aggressori hanno caricato i seguenti file su siti vulnerabili:

Gli analisti scrivono che la maggior parte degli attacchi si è verificata a novembre, prima che gli amministratori avessero il tempo di correggere la vulnerabilità, ma il secondo picco di hack si è verificato il 14 dicembre 2022.

Una delle principali fonti di attacco è stato l’indirizzo IP 103.138.108.15, dal quale sono stati effettuati 19.604 tentativi di hacking su 10.936 siti. È seguito dall’indirizzo IP 188.66.0.135, da cui sono stati effettuati 1220 attacchi contro 928 siti.

Poiché gli attacchi sono ancora in corso, gli esperti raccomandano agli amministratori di aggiornare YITH WooCommerce Gift Cards Premium alla versione 3.21 il prima possibile.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…