La sicurezza dei dati è un tema cruciale per qualsiasi azienda, ma quando il bersaglio è un gigante come Ford, l’impatto di un presunto data breach diventa una questione globale. Recentemente, un Threat Actor ha dichiarato di aver compromesso il database del colosso automobilistico, mettendo potenzialmente a rischio informazioni sensibili di clienti in tutto il mondo.

Al momento, non possiamo confermare la veridicità della notizia, poiché l’organizzazione non ha ancora rilasciato alcun comunicato stampa ufficiale sul proprio sito web riguardo l’incidente. Pertanto, questo articolo deve essere considerato come ‘fonte di intelligence’.

Secondo quanto riportato nel post, il database compromesso potrebbe conterrebbe:

– Codici account

– Nomi e indirizzi dei clienti

– Tipologie di vendita

– Codici paese

– Tipologie di cliente

– E altro ancora…

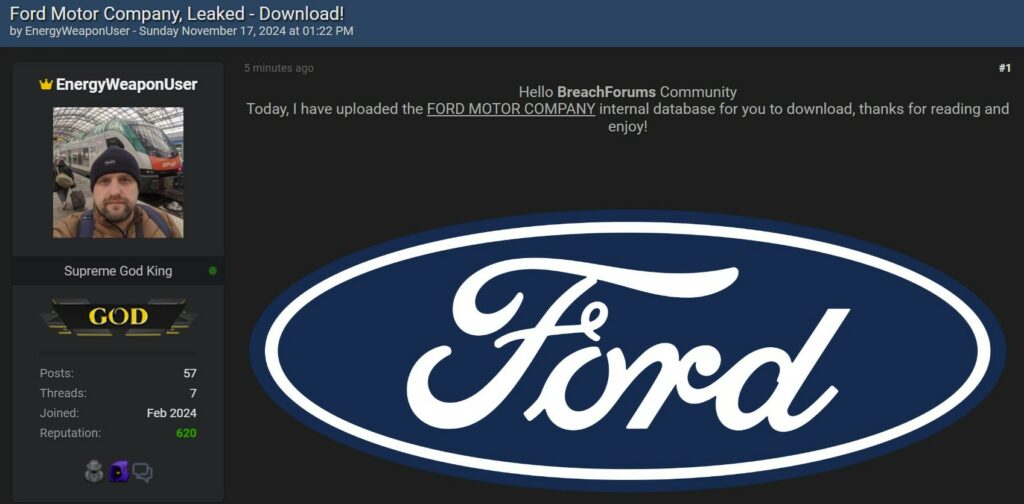

La pubblicazione è avvenuta il giorno 17 Novembre 2024 sul noto sito BreachForums, con il Threat Actor EnergyWeaponUser che ha reso disponibili i dati per il download al pubblico.

Se confermato, questo data breach non rappresenta solo un problema di privacy, ma un rischio concreto per milioni di consumatori e per la reputazione di Ford. Per un’azienda come questa, con milioni di clienti in tutto il mondo, la compromissione di informazioni così dettagliate può avere conseguenze devastanti:

La gravità di una tale violazione va ben oltre la perdita di dati: si traduce in una crisi di fiducia che potrebbe lasciare segni duraturi.

Attualmente, non siamo in grado di confermare con precisione l’accuratezza delle informazioni riportate, poiché non è stato rilasciato alcun comunicato stampa ufficiale sul sito web riguardante l’incidente.

Questo presunto data leak ai danni di Ford è un chiaro avvertimento per tutte le aziende: nessuno è al riparo dai cyber attacchi. Con i criminali informatici che affinano costantemente le loro tecniche, affidarsi a strategie di sicurezza superate non è più accettabile.

Proteggere i dati non è solo una questione di conformità normativa, ma una necessità per salvaguardare la fiducia dei clienti e la solidità della propria immagine aziendale. Le organizzazioni devono agire con determinazione, aggiornando le loro difese tecnologiche e investendo nella formazione del personale per riconoscere e prevenire le minacce.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…